アカウントは私が管理しているのに? ホスティングサービスの『カゴヤ・ジャパン』さんを騙ったアカウント乗っ取り目的の

詐欺メールもたくさんあるもので、今日もこのような悪質なメールが届いています。

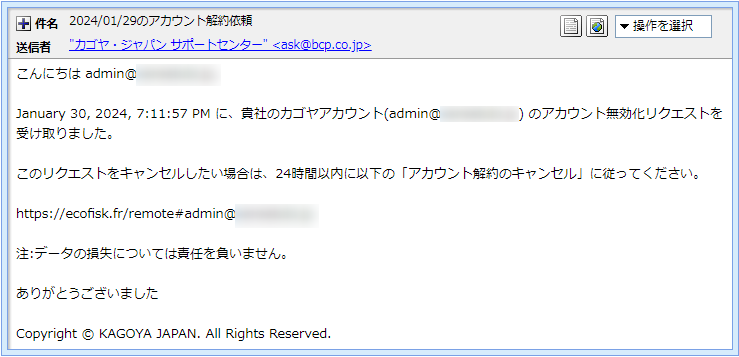

このメールは、弊社の”admin“アカウント宛に届いたものです。

確かに弊社のホスティングサービスはカゴヤさんを利用しています。

これによると何者かが”admin“アカウントの無効化リクエストをカゴヤさんに申請したと書かれています。

おかしいですね、メールサーバーの管理は何を隠そうこの私本人が行っておりカゴヤさんはそのサーバーを

貸し出しているだけでメールアカウントの管理も全て私の仕事です。 だいたい『こんにちは admin@*******.***』なんて書き出しおかしいでしょう?(笑) では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は『2024/01/29のアカウント解約依頼』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『”カゴヤ・ジャパン サポートセンター” <ask@bcp.co.jp>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 だいたいカゴヤさんから届くメールはこのような”bcp.co.jp”なんてドメインメールじゃなく

”kagoya.com”と自社名の入ったドメインを使って送られてきます。

差出人のメールアドレスも乗っ取られたもの?! では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from mail.bcp.co.jp (ec2-54-95-230-25.ap-northeast-1.compute.amazonaws.com [54.95.230.25])』 | この中で信用置ける情報は( )内のみ。

それによると”amazonaws.com”とAmazonのクラウドサービスのドメインが記載されているので

このメールの発信元はどうやらそちらのサービス利用者と言えますね。 ここに掲げた”Received”はこのメールが差出人から送信された後最初に通過したサーバーのもので

すなわち差出人が使った送信サーバーの自局情報です。

末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

でもこの数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

ものがドメインと呼ばれるものです。 このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”bcp.co.jp”が差出人本人のものなのかどうかを

調べてみます。

これがドメイン”bcp.co.jp”の登録情報です。

これによるとこのドメインは『株式会社ビジネス・コンタクト・プロダクト』と言う企業さんの持ち物。

そして”54.95.230.25”がこのドメインを割当てているIPアドレス。

”Received”のIPアドレスと全く同じ数字なのでこのメールアドレスはご本人さんのもので間違いなさそうです。

ということは、この企業の誰かがカゴヤさんに成り済ましてこのメールを送ってきたことになりますが

こんな簡単に組織名が分かるようなメールアドレスでわざわざ詐欺メールを送るなんて考えずらいので

恐らくですが、この企業さんはこのような手口でアカウントを盗まれてしまい、その乗っ取ったアドレスが

今回差出人として利用されてしまった被害者なのかもしれません。

リンク先は偽のActiveMailのログインページ では引き続き本文。 | こんにちは admin@*******.***, January 30, 2024, 7:11:57 PM に、貴社のカゴヤアカウント(admin@*******.***) のアカウント無効化リクエストを受け取りました。 このリクエストをキャンセルしたい場合は、24時間以内に以下の「アカウント解約のキャンセル」に従ってください。 h**ps://ecofisk.fr/remote#admin@*******.*** 注:データの損失については責任を負いません。 ありがとうございました Copyright © KAGOYA JAPAN. All Rights Reserved. | ※直リンク防止のためURLの一部の文字を変更してあります。 このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは本文内に直書きされていますが、これはダミーで実際は別のURLに

接続されるよう裏で仕組まれています。

実際のリンク先の『Nortonセーフウェブレポート』での判定はこのようにレポートされていました。

まだあまり知られていないのか『疑わしい』とだけ書かれていますね。

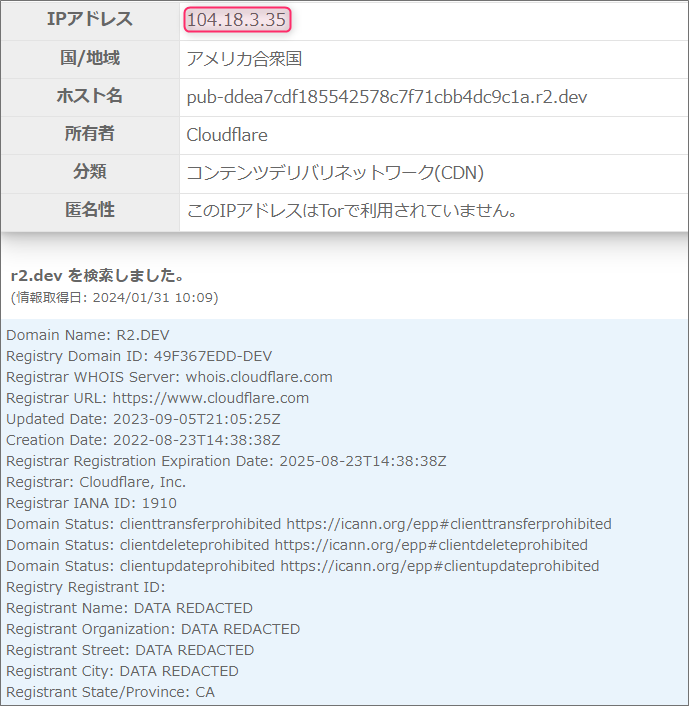

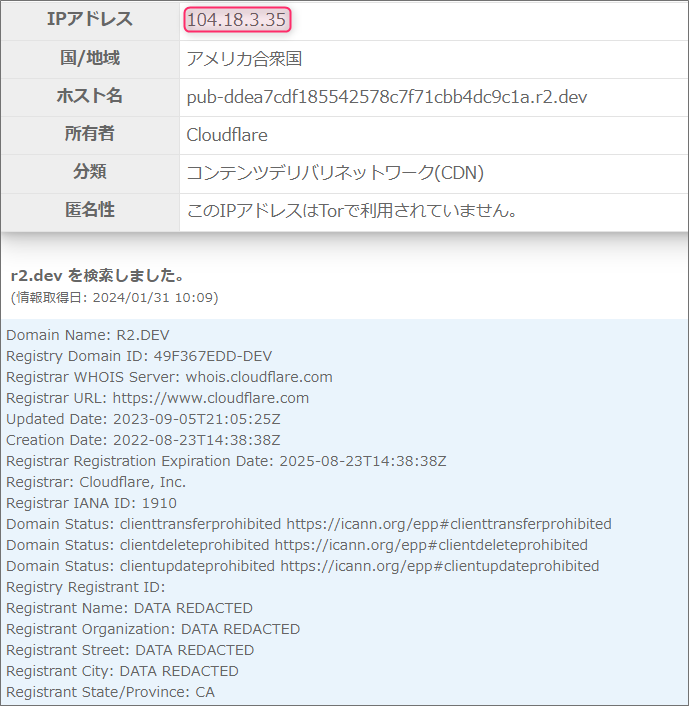

このURLで使われているドメインは、サブドメインを含め”pub-ddea7cdf185542578c7f71cbb4dc9c1a.r2.dev”

このドメインにまつわる情報を取得してみます。

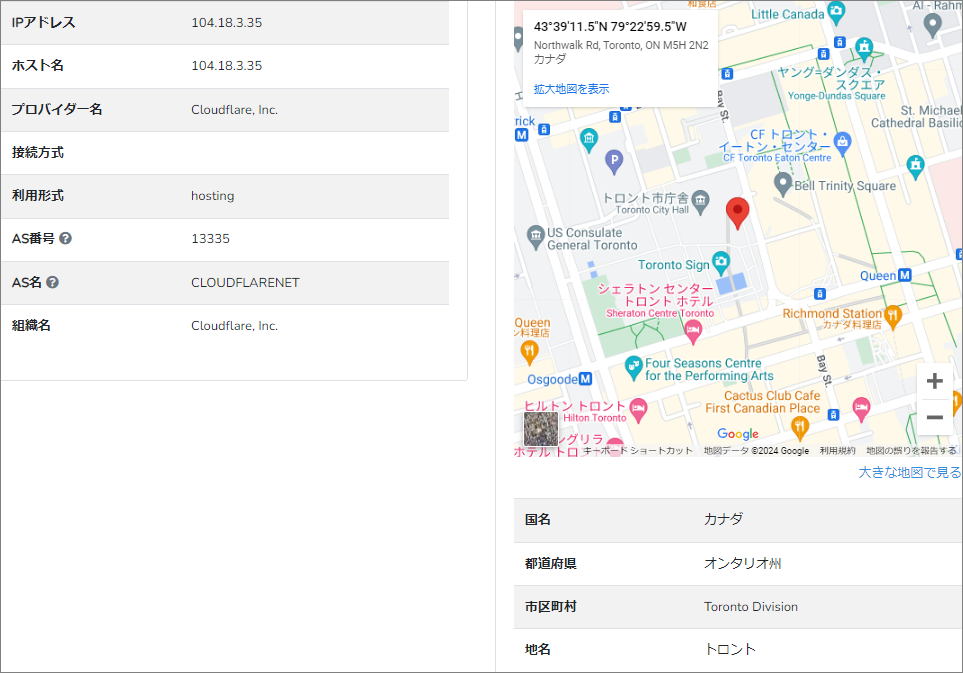

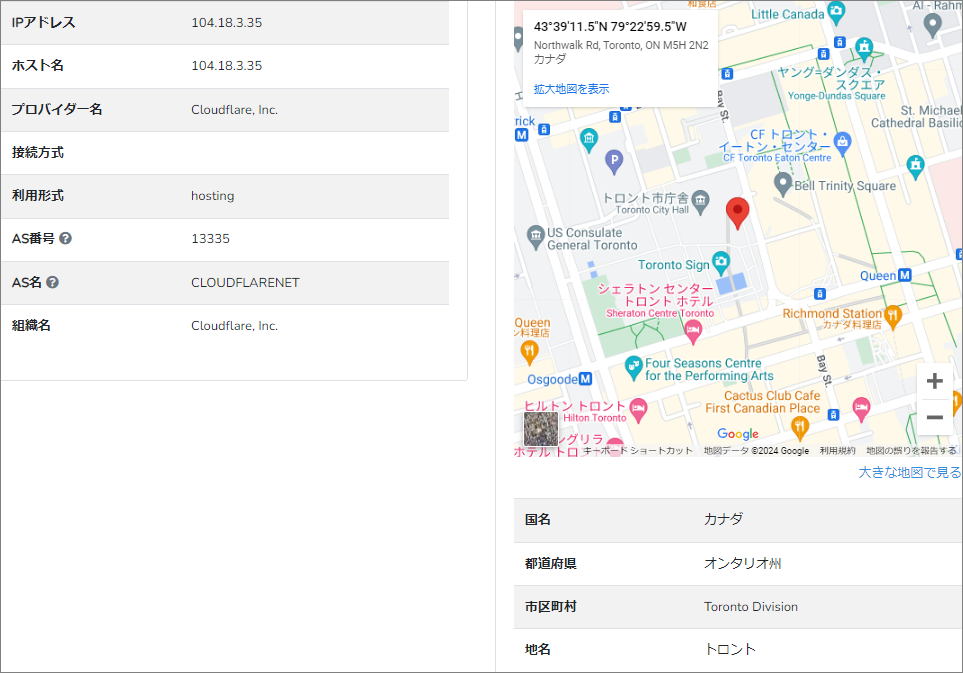

カナダの方が申請取得されているこのドメインを割当てているIPアドレスは”104.18.3.35”

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を確認してみます。

こちらもカナダのトロント市庁舎付近が表示されました。

そして利用されているホスティングサービスは『Cloudflare』です。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 トレンドマイクロの『サイトセーフティーセンター』での危険度評価からすると、リンク先の

詐欺サイトは、どこからもブロックされることなく無防備な状態で放置されていると思われます。

そんなサイトに、調査を目的で安全な方法を利用して訪れてみることにします。 開いたのは、ウェブ上でメールの受送信ができるウェブメーラーのActiveMailのログインページ。

なぜだかIDとパスワードが違うと書かれていますが、私はただ単に開いただけですが…(^^;

ここにIDとパスワードを入力してログインボタンを押してしまうと、その情報が詐欺師に流れてしまい

そのアカウントが乗っ取られることになります。

まとめ 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |