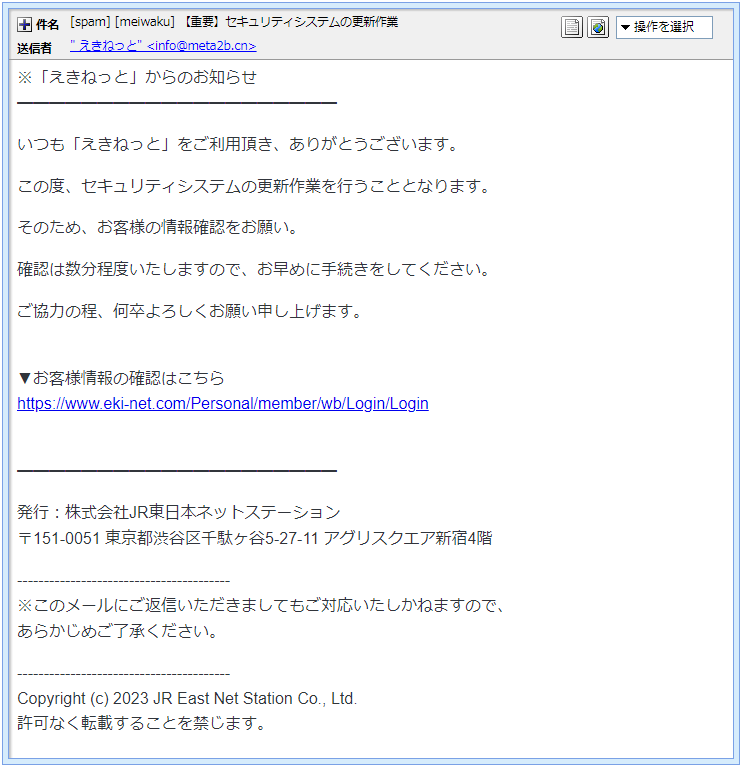

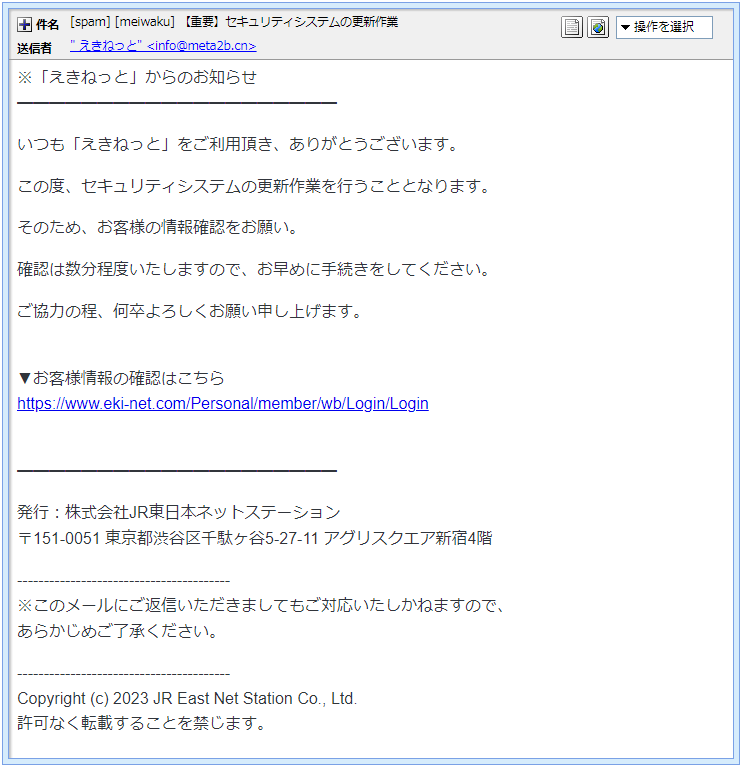

二重に付けされた警告スタンプ 唐突に『セキュリティシステムの更新作業』なんてメールがJR東日本が運営する『えきねっと』から

JR東海管轄地域の私に届きました。

『そのため、お客様の情報確認をお願い。確認は数分程度いたしますので、お早めに手続きをしてください。』

って、なんか日本語表現がおかしいので作者は日本人ではなさそうですね。 では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は『[spam] [meiwaku] 【重要】セキュリティシステムの更新作業』

[spam] と[meiwaku]は両方ともこのメールが発信されてから私に届くまでの間に通過した

メールサーバーの迷惑メール監視機能つけた警告スタンプです。

ということはこのメール、2箇所のサーバーで迷惑メールと判断されたことになりますね。(笑) 差出人は

『” えきねっと” <info@meta2b.cn>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 えきねっとは先にも書いた通りJR東日本が運営するインターネットサービスを提供するウェブサイト。

そんな企業が”meta2b.cn”なんて中国のドメインを使うでしょうか?あり得ませんよね!

久々に天安門広場の東側辺りから では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from meta2b.cn (unknown [117.50.197.153])』 | ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む自局のホスト情報です。

ここに掲げた”Received”はこのメールが差出人から送信された後最初に通過したサーバーのもので

すなわち差出人が使った送信サーバーの自局情報です。

末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

でもこの数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

ものがドメインと呼ばれるものです。 では、メールアドレスにあったドメイン”meta2b.cn”が差出人本人のものなのかどうかを調べてみます。

これがドメイン”meta2b.cn”の登録情報です。

これによると”117.50.197.153”がこのドメインを割当てているIPアドレス。 もちろんこのメールはえきねっとからのものではありませんが”Received”のIPアドレスと全く同じ数字なので

このメールアドレスは差出人ご本人さんのもので間違いなさそうです。 ”Received”に記載されている末尾の”117.50.197.153”は、そのサーバーのIPアドレスになり

これを紐解けば差出人の素性が見えてきます。

このIPアドレスを元に送信に使われた回線情報とその割り当て地を確認してみます。

久しぶりにこの場所の地図見ましたね。

表示された場所は、北京市にある天安門広場の東側辺り。

以前はここを発信地とする詐欺メールが横行していました。 送信に利用されたのは、中国の『Ucloud』と言うプロバイダーです。

URLはウソ では引き続き本文。 ※「えきねっと」からのお知らせ

━━━━━━━━━━━━━━━━━━━━ いつも「えきねっと」をご利用頂き、ありがとうございます。 この度、セキュリティシステムの更新作業を行うこととなります。 そのため、お客様の情報確認をお願い。 確認は数分程度いたしますので、お早めに手続きをしてください。 ご協力の程、何卒よろしくお願い申し上げます。 ▼お客様情報の確認はこちら

https://www.eki-net.com/Personal/member/wb/Login/Login ━━━━━━━━━━━━━━━━━━━━ | このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは、本文内にえきねっとの公式ドメインを使い直書きされていますが

実はこれ実在しないサイトのURLです。

実際にクリックしてみるとこのようにChromeから接続をブロックされました。

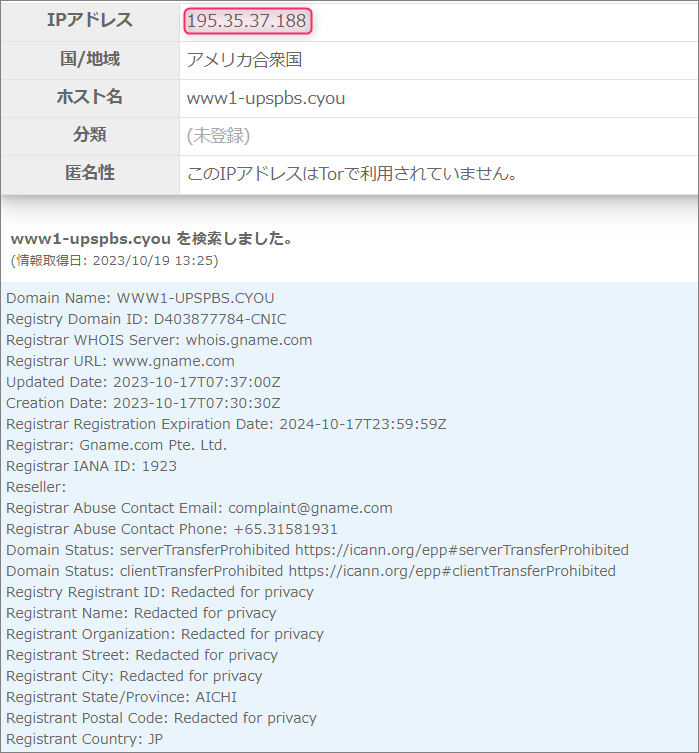

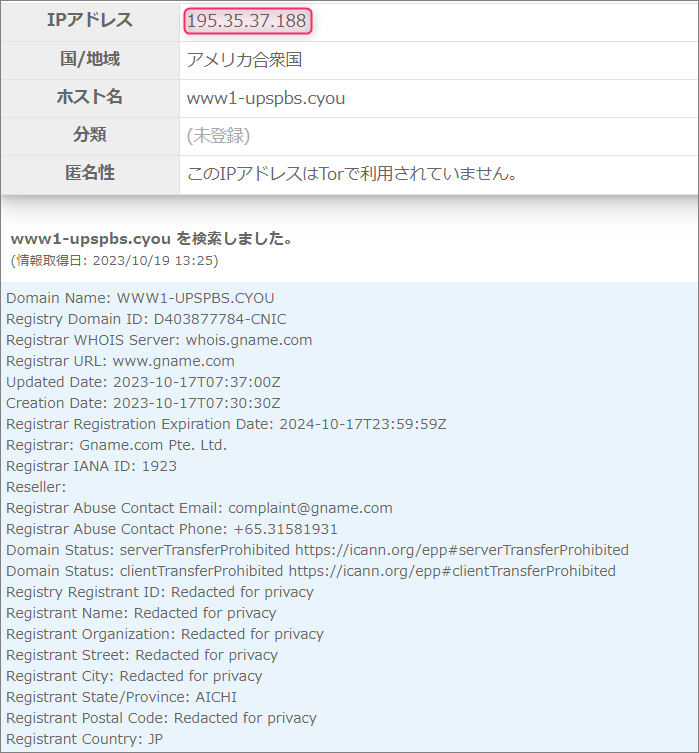

接続先のURLに含まれるドメインは”www1-upspbs.cyou”

このドメインにまつわる情報を取得してみます。

愛知県で管理されているこのドメインを割当てているIPアドレスは”195.35.37.188

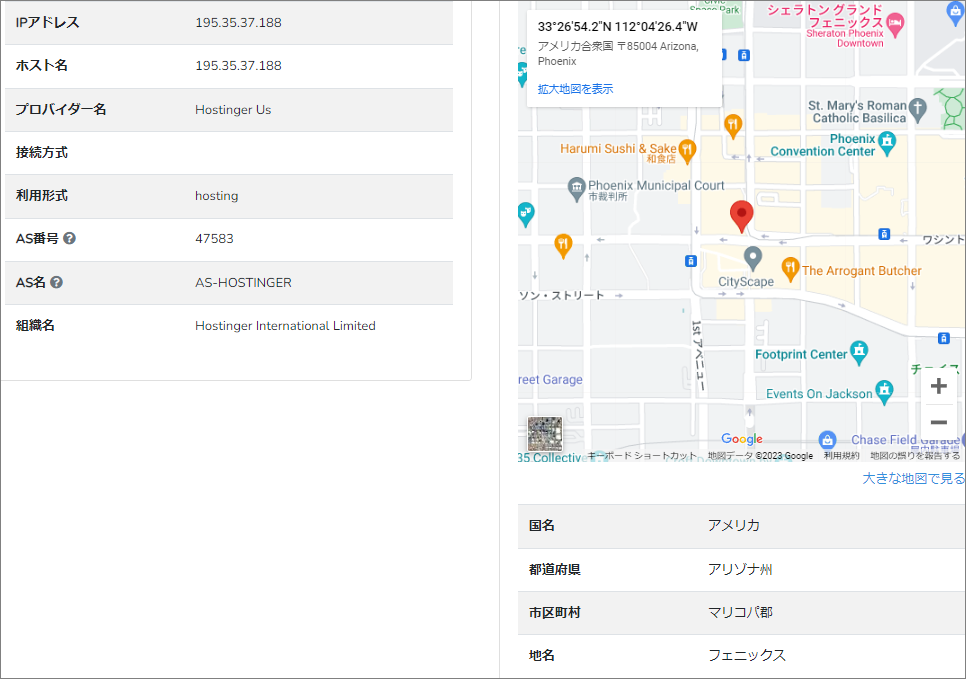

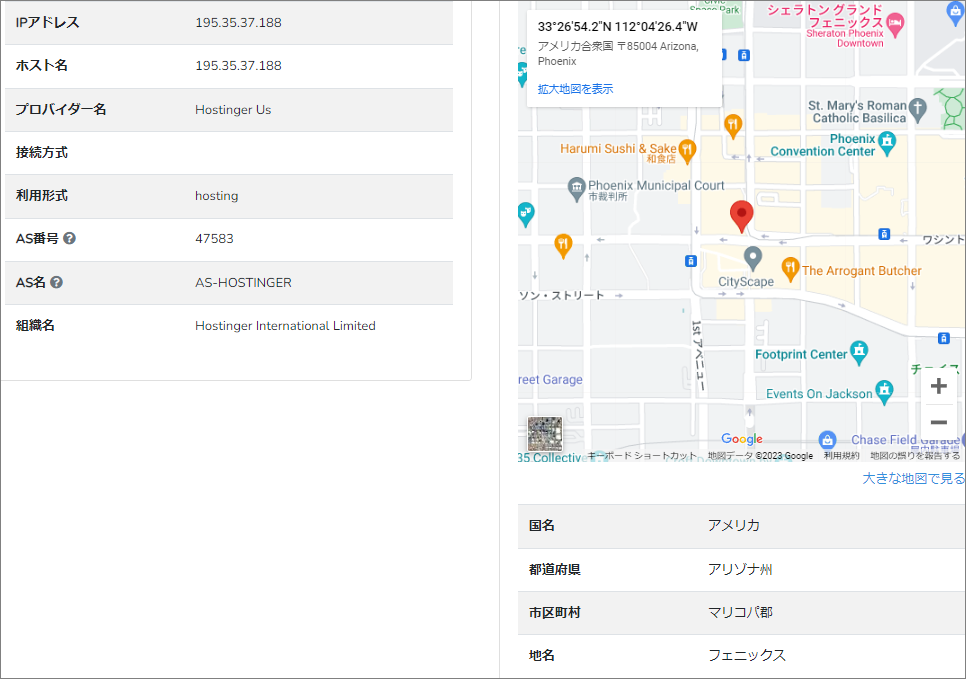

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を確認してみます。

利用されているホスティングサービスは、アメリカにある『Hostinger Us』 こちらもIPアドレスを元にしているので、アバウトな位置であることをご承知いただいた上で

ご覧ください。

今度ピンが立てられたのは、アメリカアリゾナ州にある『フェニックス』付近。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 危険だと聞かされると余計に見に行きたくなるのが人間のサガ…(;^_^A

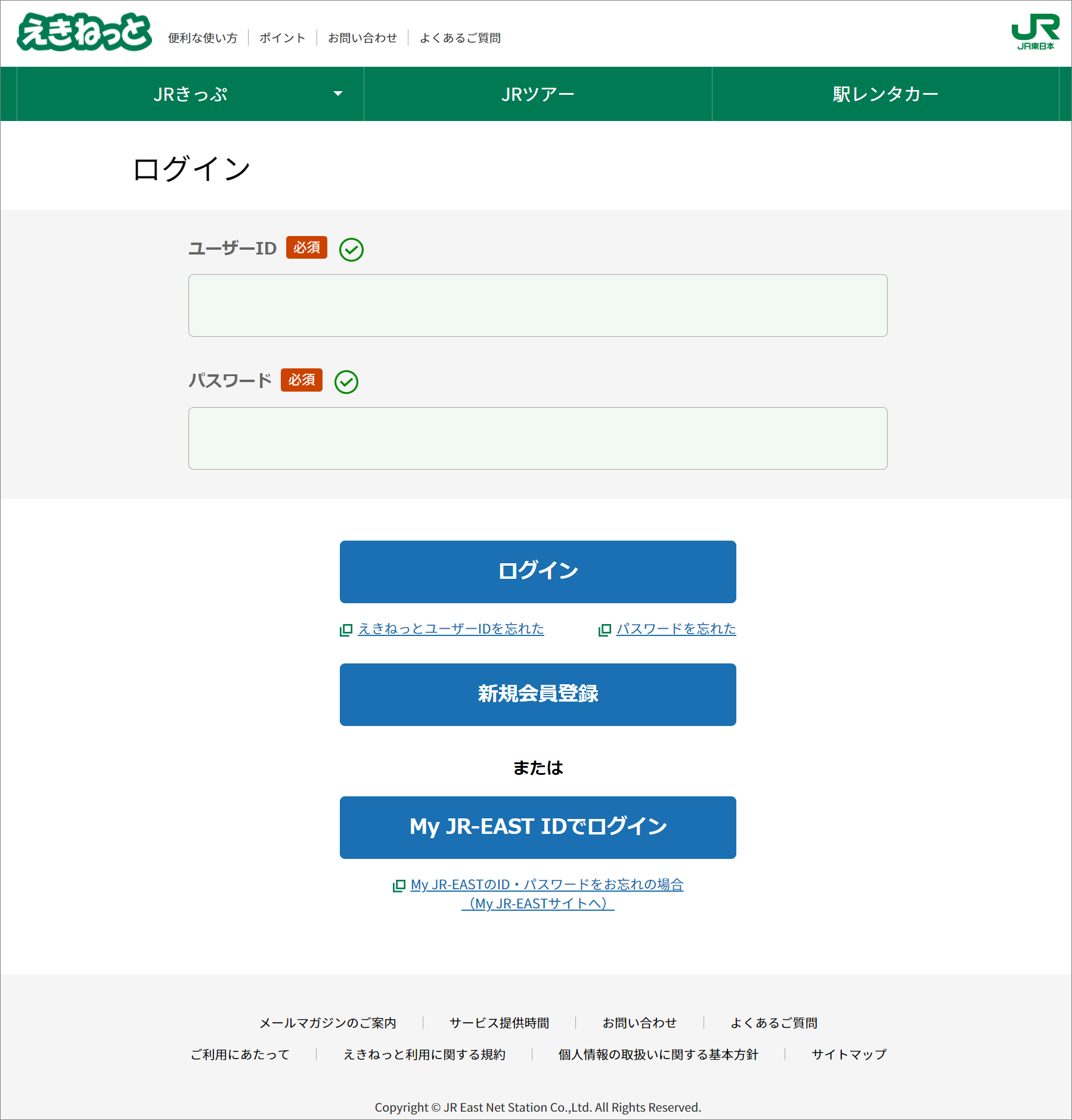

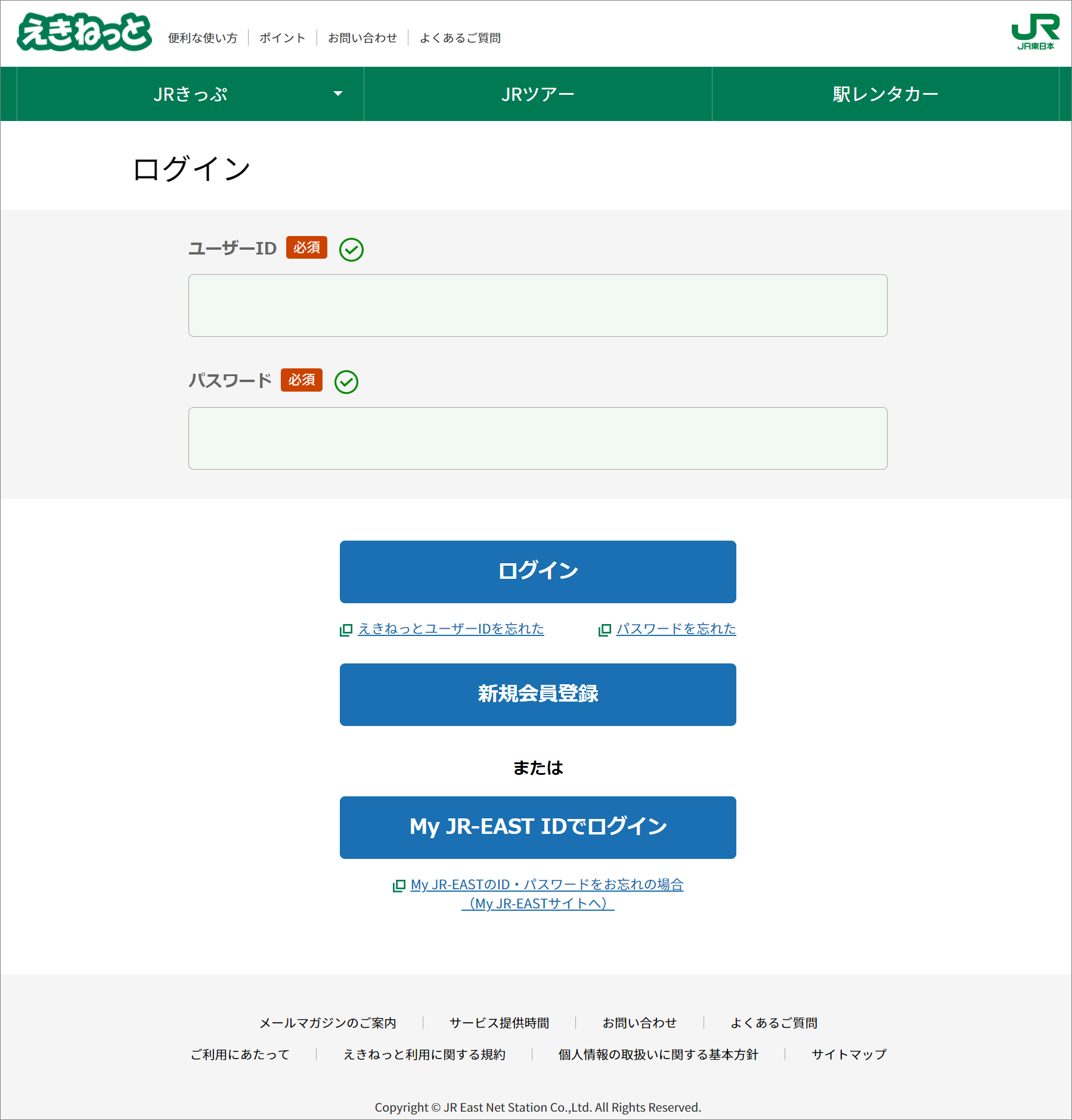

それを承知で、しっかりとセキュリティーの整った環境下で見に行ってみました。

本物そっくりのログインページが開きました。

ここにIDとパスワードを入力してログインボタンを押してしまうと、その情報が詐欺師に流れてしまいます。

そして次に開いたページで個人情報を更新させると称しそれらの情報や、更にはカードの情報まで

詐取されることでしょう。

まとめ 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |