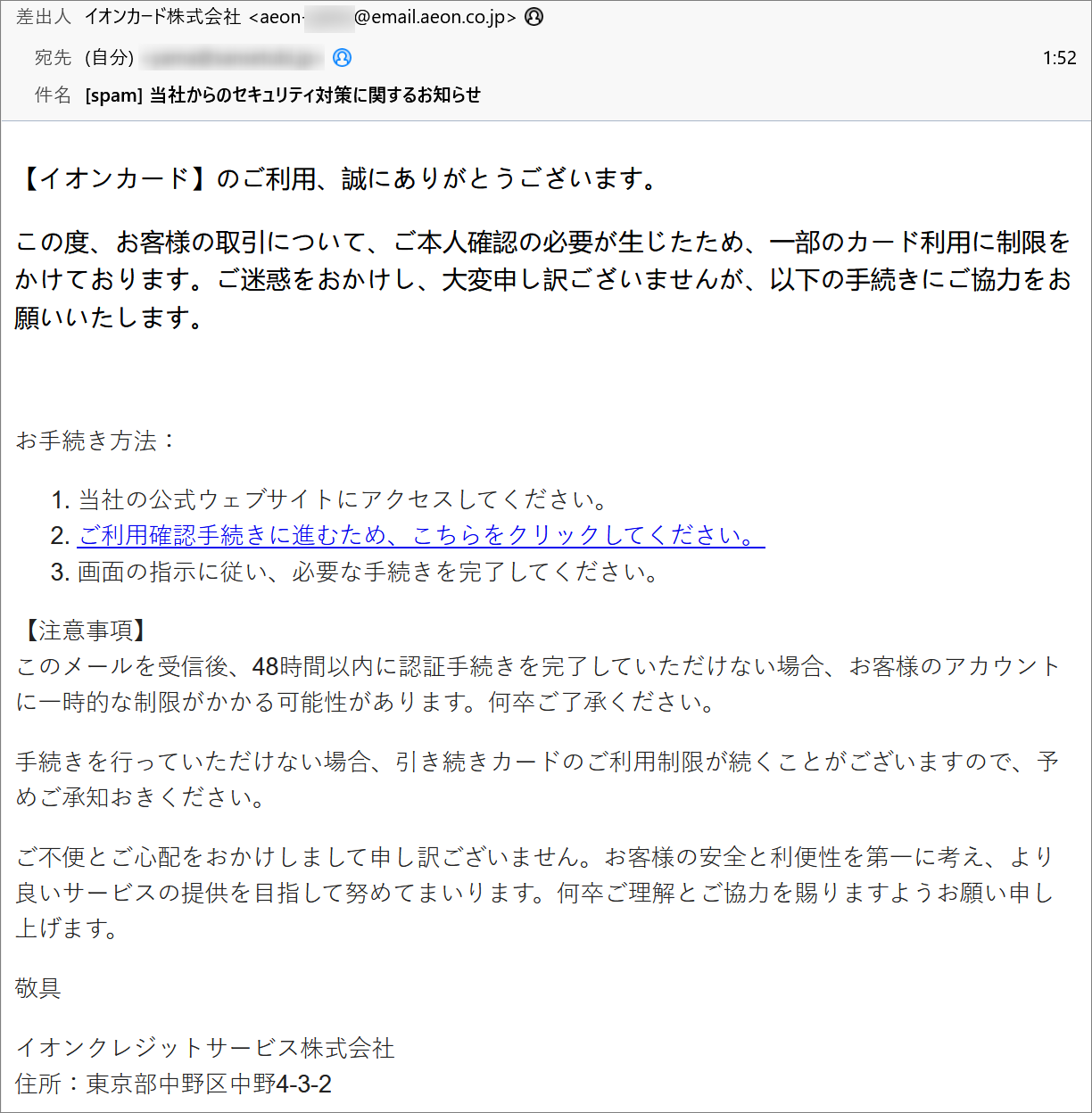

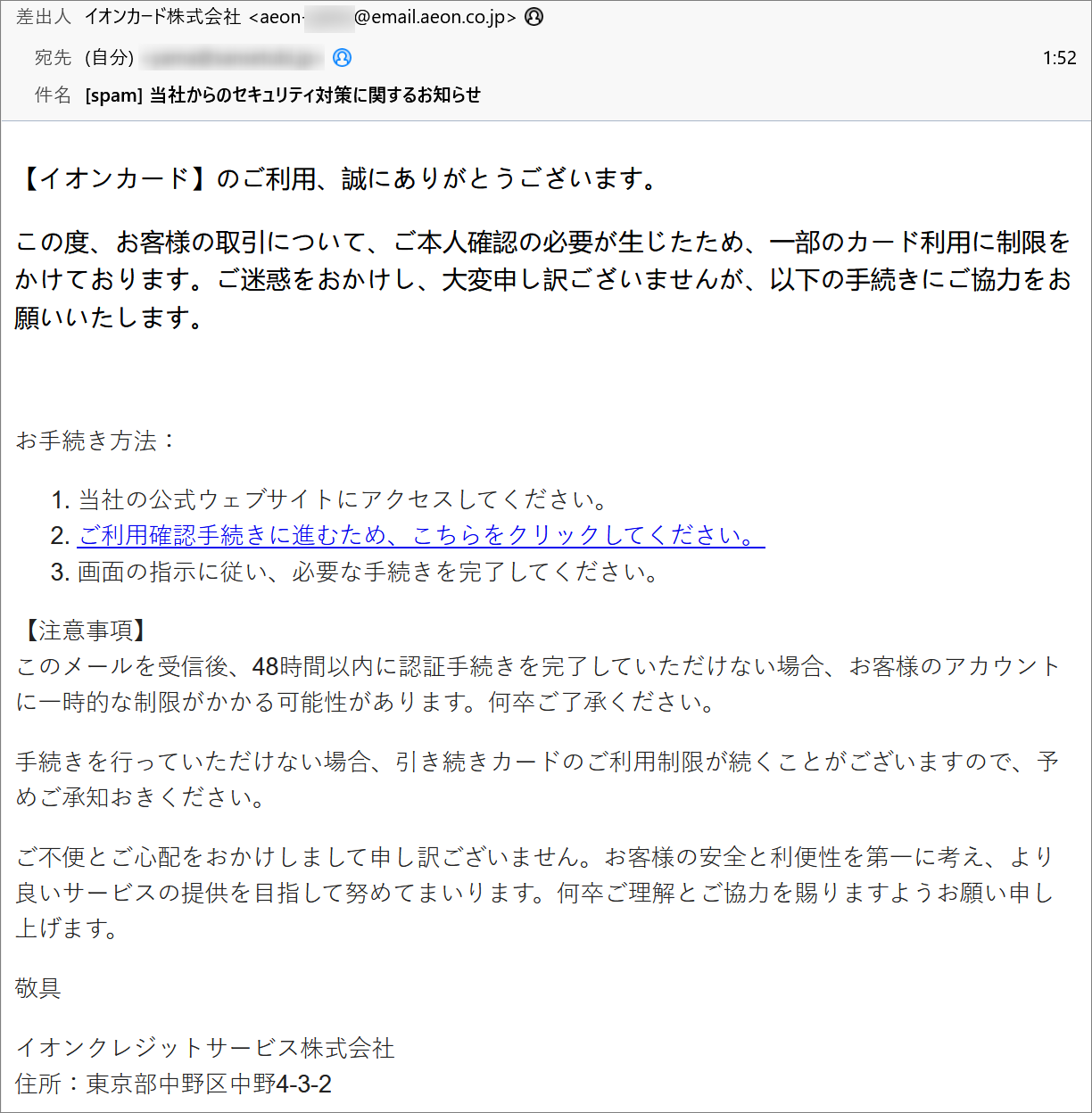

署名欄に存在しない企業名が! 今度はイオンカードから、唐突に本人確認が必要だとの連絡が届きました。

差出人には『イオンカード株式会社』とはっきりと記載されていますのが分かりますが

メールの末尾にある署名欄にはこれまたはっきりと『イオンクレジットサービス株式会社』と

書かれています。

どうして2つの企業名が記載されているのでしょうね?

差出人欄が『イオンカード』だから署名欄も『イオンカード』で然りだと思うのですが何故?

と私なんかはとても疑問に思ってしまいます。

余り怪しいので『イオンクレジットサービス株式会社』と言う企業をWikipediaで確認してみると

このように書かれていました。 イオンクレジットサービス株式会社(AEON CREDIT SERVICE CO., LTD.)は、

かつて存在した日本のクレジットカード会社。

イオングループにおけるクレジットカード会社で、イオンフィナンシャルサービスの連結子会社である。

2023年6月1日に完全親会社のイオンフィナンシャルサービスに吸収合併され、解散した。 | これによると2023年9月28日現在この『イオンクレジットサービス株式会社』と言う企業は存在しない

ということになります。

じゃこのメール、なぜこのように間違った企業名を記載してあるのでしょうか?

そう、このメールはフィッシング詐欺メールだからです!

良く調べもしないで適当になくからこういうことになるんですね。(笑) では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は『[spam] 当社からのセキュリティ対策に関するお知らせ』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『株式会社 <aeon-*****@email.aeon.co.jp>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 このメールもご多分に漏れず最近流行りのパターンで、受取人のメールアカウント名を差出人の

メールアカウント内に紛れ込ませるものとなっています。

ちゃんとイオンカードの公式ドメイン”aeon.co.jp”が使われていますが、私のアカウント名が入れられた

メールアドレスなんてイオンカードのアカウントに絶対に存在しません!

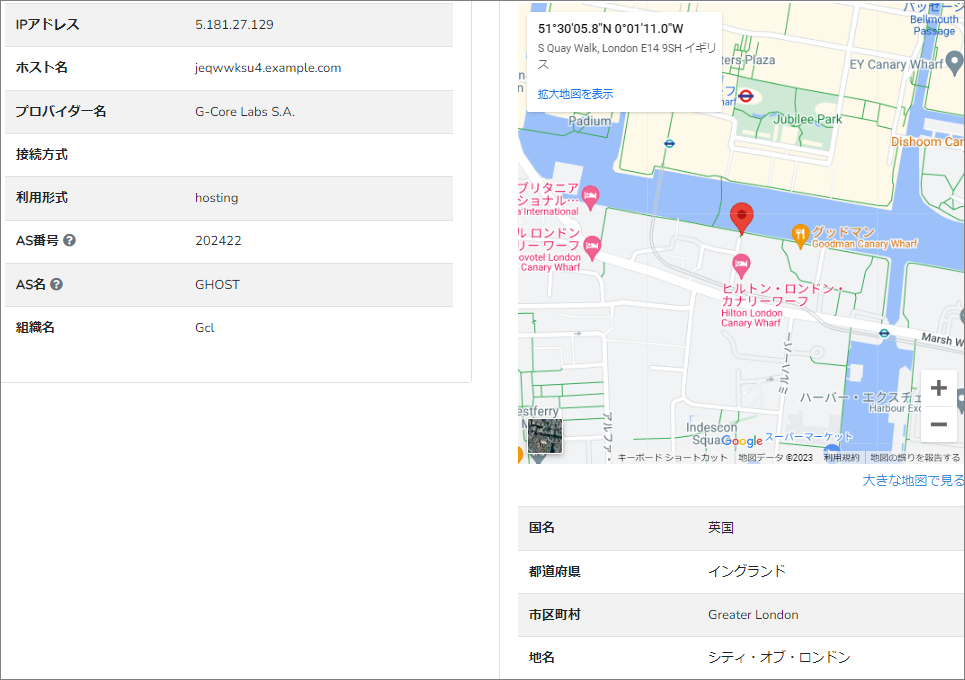

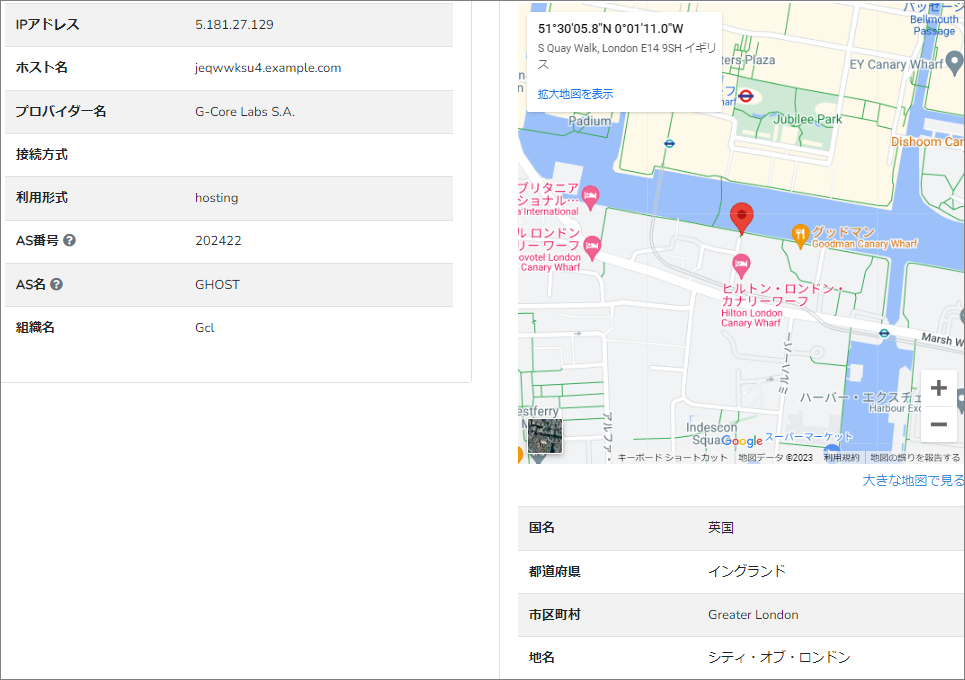

ロンドンのサーバーから?! では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from jeqwwksu4.example.com (unknown [5.181.27.129])』 | もう既にこの差出人のメールアドレスは、偽装確定なのでこれは特定電子メール法違反

となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字”5.181.27.129”は、そのサーバーのIPアドレスになります。

これを紐解けば差出人の素性が見えてきます。

このIPアドレスを元に送信に使われた回線情報とその割り当て地を確認してみます。

送信に利用されたのは、『G-Core Labs S.A.』と言うルクセンブルクのプロバイダーです。 位置情報は、IPアドレスを元にしているので、かなりアバウトな位置であることを

ご承知いただいた上でご覧ください。 代表地点としてピンが立てられたのは、『ロンドン』付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようですが、こいつら

世界にいくつのサーバーを持っているのでしょうか?

リンク先はロスのサーバー、でも接続されたのは? では引き続き本文。 | 【イオンカード】のご利用、誠にありがとうございます。 この度、お客様の取引について、ご本人確認の必要が生じたため、一部のカード利用に制限をかけております。ご迷惑をおかけし、大変申し訳ございませんが、以下の手続きにご協力をお願いいたします。 お手続き方法: 1.当社の公式ウェブサイトにアクセスしてください。

2.ご利用確認手続きに進むため、こちらをクリックしてください。

3.画面の指示に従い、必要な手続きを完了してください。 【注意事項】

このメールを受信後、48時間以内に認証手続きを完了していただけない場合、お客様のアカウントに一時的な制限がかかる可能性があります。何卒ご了承ください。 手続きを行っていただけない場合、引き続きカードのご利用制限が続くことがございますので、予めご承知おきください。 ご不便とご心配をおかけしまして申し訳ございません。お客様の安全と利便性を第一に考え、より良いサービスの提供を目指して努めてまいります。何卒ご理解とご協力を賜りますようお願い申し上げます。 敬具 | なんじゃかんじゃ書いてありますが、そんなことどーでもいいです!全部嘘ですから! このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

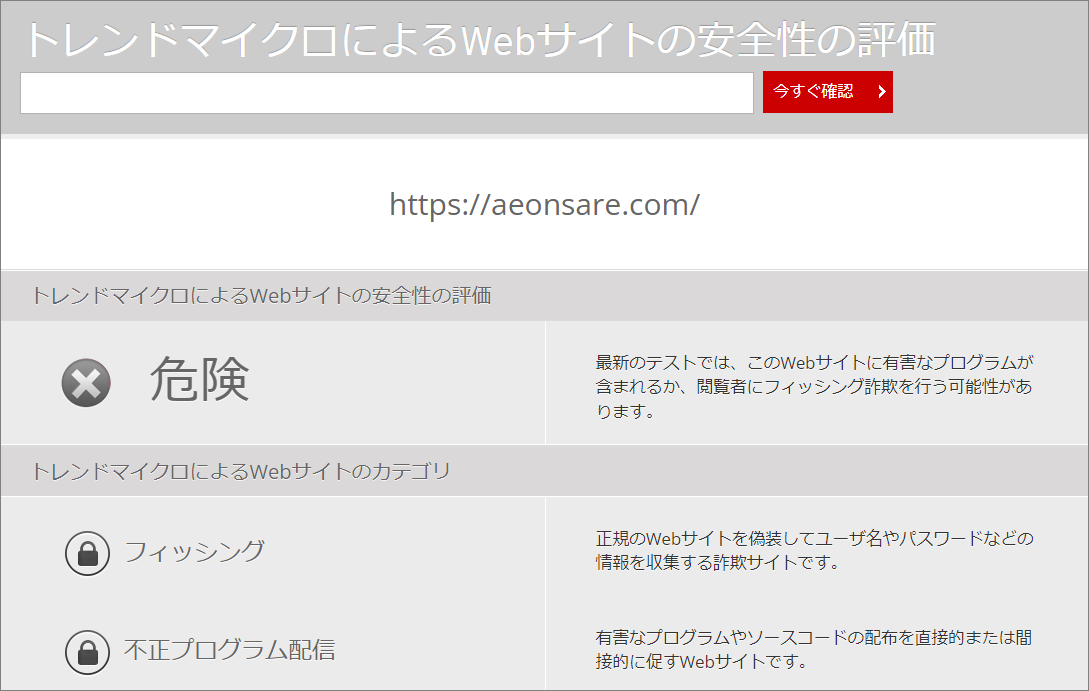

そのリンクは『ご利用確認手続きに進むため、こちらをクリックしてください。』って書かれた

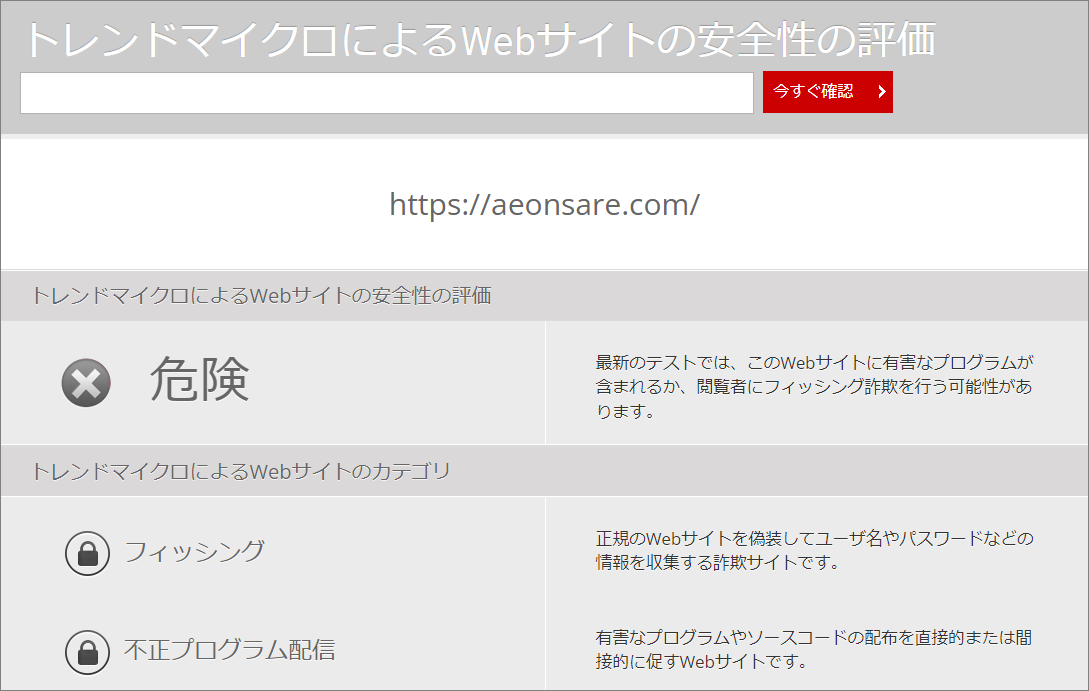

ところに付けられていて、そのリンク先のURLとトレンドマイクロの『サイトセーフティーセンター』での

危険度評価がこちらです。

フィッシングサイトや不正プログラム配信サイトとして既にしっかりブラックリストに登録済みですね。

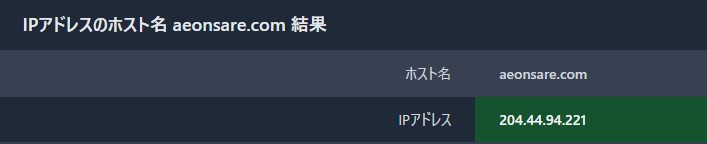

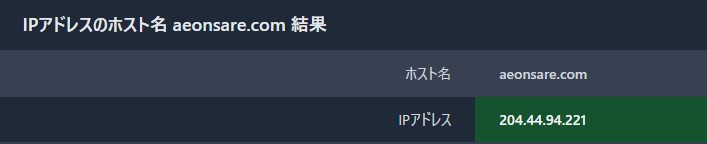

リンクへ移動してもサイトはブロックされるでしょう。 このURLで使われているドメインは、サブドメインを含め”aeonsare.com”

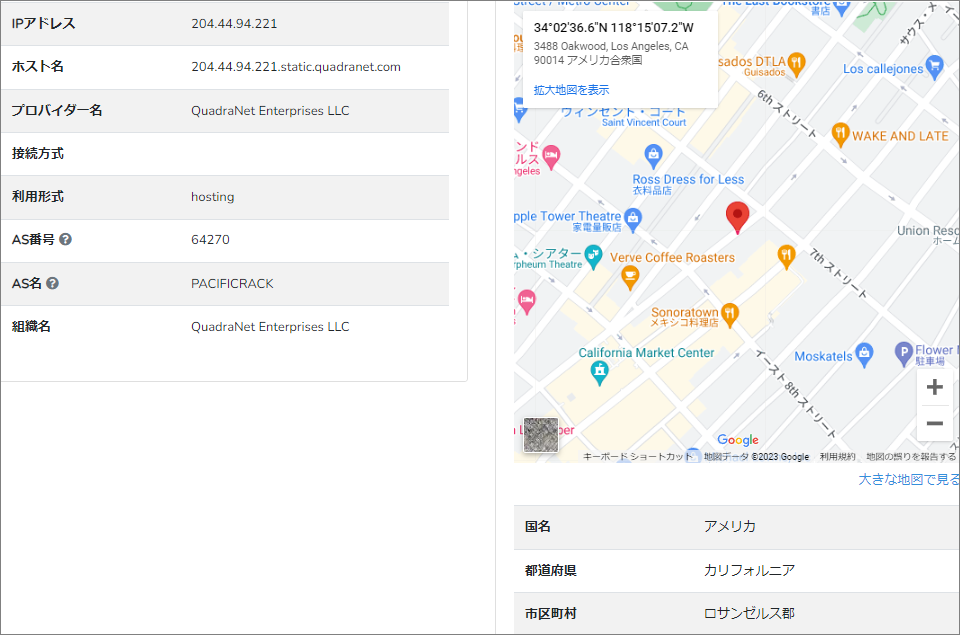

このドメインを割当てているIPアドレスを取得してみます。

このドメインを割当てているIPアドレスは”204.44.94.221”

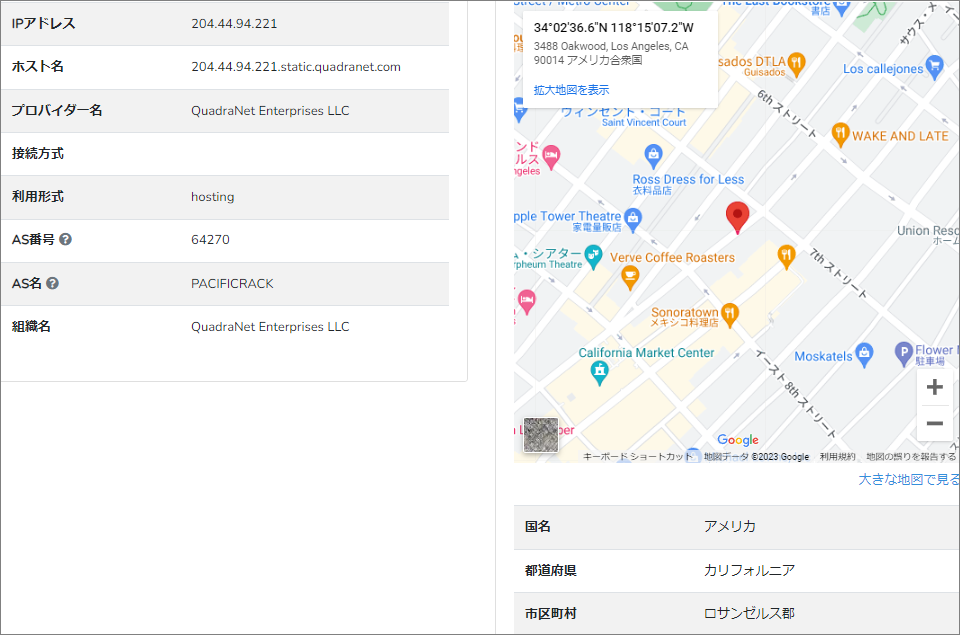

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を確認してみます。

利用されているホスティングサービスは『QuadraNet Enterprises LLC』 こちらもIPアドレスを元にしているので、アバウトな位置であることをご承知いただいた上で

ご覧ください。

今度ピンが立てられたのは、アメリカでの詐欺サイトのメッカ『ロサンゼルス』付近。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 こいつらのパターン、リンク先がイオンカードの正規公式サイトです。

ほら、このリンクもリダイレクト(自動転送)されてこんなイオンカードの公式サイトが開きました。

まとめ 毎回公式サイトが開くので、恐らくこいつらは愉快犯ではなかろうかと思います。

一銭にもならないこんなことして何が楽しいのでしょうか?

私にはよくわかりません… でも恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |