関連情報ってなに? イオンカードから横に長いメールが届きました。

なんでも不正利用が多くなっているから関連情報の確認手続きを行うように書いてあります。

ところで、この関連情報ってのは何なのでしょうか?

この確認を行うことでセキュリティーが一層強化できるなんて書いてもありますが…

なんだか胡散臭いメールですよね、そう、もちろんこのメールは詐欺サイトに誘導する詐欺メールです。 では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は『[spam] 不正利用の増加による利用制限について』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『”イオンクレジットサービス株式会社” <information@ma.email.aeon.com>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 このメールアドレスで使われているドメインは”aeon.com”です。

これ、一応『イオン(株)』の持ち物ですが、公なドメインではありません。

公式サイトのURLを確認すれば分かりますが、公式ドメインは”aeon.co.jp”です。

中東イスラエルのサーバーを使ったメール では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from s697762.srvape.com (unknown [193.169.228.96])』 | あれれ?”srvape.com”なんてイオンらしからぬドメインが書いてありますね?

”aeon.com”じゃなかったのでしょうか?? この”Received”に記載のIPアドレスは差出人が利用したメールサーバーに割当てられたもの。

このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”aeon.com”が差出人本人のものなのかどうかを

調べてみます。

これがドメイン”aeon.com”の登録情報です。

しっかり『Registrant Organization: AEON CO., LTD.』と記載されているので、このドメインは

やはり『イオン(株)』が管理されているものです。

これによると”45.60.244.206”がこのドメインを割当てているIPアドレス。

本来このIPは”Received”のIP”193.169.228.96”と同じ数字の羅列になるはずですが、それが全く異なるので

このメールのドメインは”aeon.com”ではありません。

これでアドレスの偽装は確定です! ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字”193.169.228.96”は、そのサーバーのIPアドレスになります。

これを紐解けば差出人の素性が見えてきます。

このIPアドレスを元に送信に使われた回線情報とその割り当て地を確認してみます。

送信に利用されたのは、エストニアにある『SmartApe OU』と言うプロバイダーです。

そして、ホスト名欄に”s697762.srvape.com”とあるので、このIPアドレスには”Received”に記載の

あったのと同じこのドメインが割り当てられているようです。

因みにこれがこのドメインの登録情報です。

『Registrant Country: EE』とあるので管理者はエストニアの人間ですね。 位置情報は、IPアドレスを元にしているので、かなりアバウトな位置であることを

ご承知いただいた上でご覧ください。 代表地点としてピンが立てられたのは、イスラエルの地中海沿岸にある都市『テルアビブ』付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

なぜか公式サイトに接続された では引き続き本文。 最近、不正利用の件数が増加しており、これに対応するため、弊社は関連情報の確認を行っていないユーザーに対して保護対策を強化し、ご利用に制限を設けております。

お客様におかれましては、早急に関連情報の確認手続きを行っていただくことをお願い申し上げます。これにより、お客様のイオンカードのセキュリティをより一層強化できます。

ご確認いただくためのリンクは以下です:

ログイン | イオンカード 暮らしのマネーサイト (aeon.co.jp)

大変ご不便をおかけし、誠に申し訳ございませんが、ご協力いただかない場合、正常なご利用に制限がかかる可能性がございますので、何卒ご理解賜りますようお願い申し上げます。 | このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは『ログイン | イオンカード 暮らしのマネーサイト (aeon.co.jp)』って書かれたところに付けられていて、

そのリンク先のURLとトレンドマイクロの『サイトセーフティーセンター』での

危険度評価がこちらです。

既にしっかりブラックリストに登録済みですね。

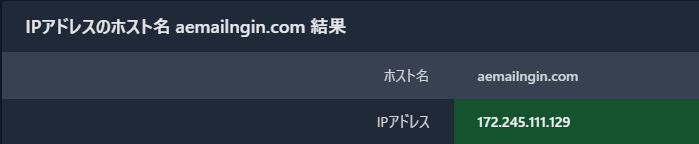

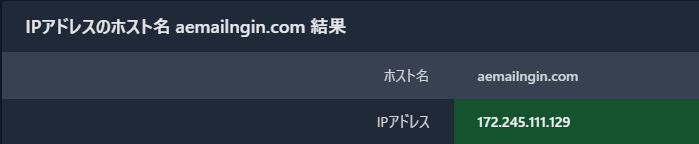

リンクへ移動してもサイトはブロックされるでしょう。 このURLで使われているドメインは”aemailngin.com”

このドメインを割当てているIPアドレスの情報を取得してみます。

このドメインを割当てているIPアドレスは”172.245.111.129”

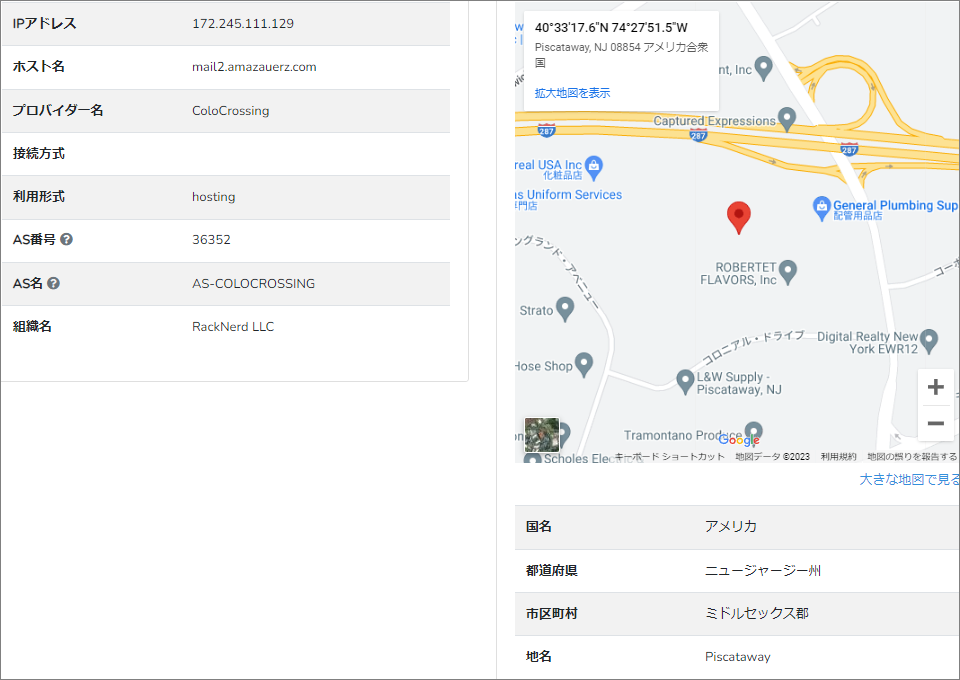

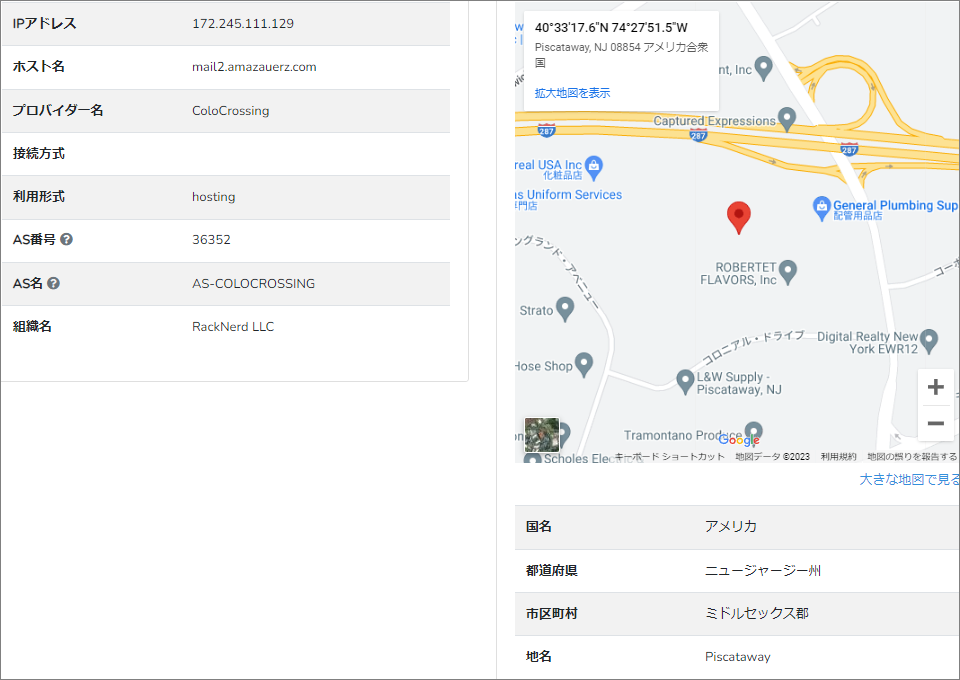

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を確認してみます。

利用されているホスティングサービスは『ColoCrossing』 こちらもIPアドレスを元にしているので、アバウトな位置であることをご承知いただいた上で

ご覧ください。

今度ピンが立てられたのは、アメリカの『ピスカタウェイ』付近。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 リンクサイトに接続してみましたが、リダイレクト(自動転送)されてイオンカードの公式サイトに

転送されました。

最初からリダイレクトされていたのかそれとも何らかの理由があってリンク先サイトを切り替えたのか

今となっては分かる手段はありません。

まとめ 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |