『詐欺メール』PayPay銀行から『ATMお引き出しのご確認』と、来た件

| PayPay銀行を騙る詐欺メールにご注意を! | ||

| ※ご注意ください! このブログエントリーは、フィッシング詐欺メールの注意喚起拡散を目的とし 悪意を持ったメールを発見次第できる限り迅速にをもっとうにご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した偽のコピーサイトで、フォームにアカウント情報や クレジットカードの入力させそれらの情報を詐取しようとします。 被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! また、気が付かずにログインしてしまった場合は、まず落ち着いてできる限り早く パスワードの変更やクレジットカードの利用停止を行ってください。 | ||

★フィッシング詐欺解体新書★ | ||

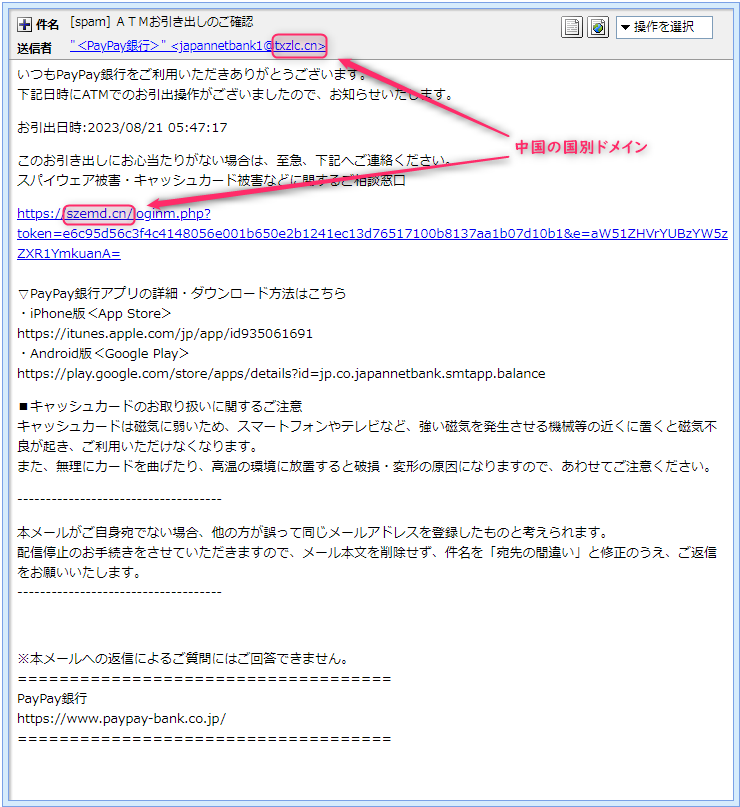

どこからどう見ても私、PayPay銀行に口座持っていないのでわかりませんが、入出金するたびにメール来るのでしょうか? って訳でどこからどう見ても詐欺メールのこのメール、解体し詳しく見ていきましょう! 件名は『[spam] ATMお引き出しのご確認』 差出人は “.cn“は中国の国別ドメイン。 サンクトペテルブルクが発信基地に?!では、このメールが悪意のあるメールであることを立証していきましょうか!

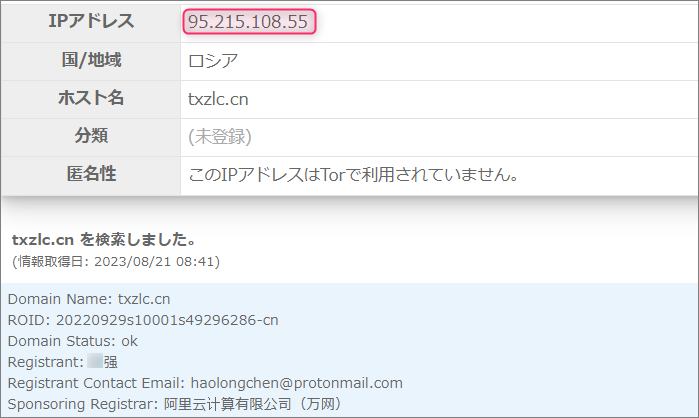

因みに迷惑メール等は特定電子メール法違反となり処罰の対象とされます。 ※特定電子メール法違反 では、メールアドレスにあったドメイン”txzlc.cn”が差出人本人のものなのかどうかを これがドメイン”txzlc.cn”の登録情報です。 これによると”95.215.108.55”がこのドメインを割当てているIPアドレス。 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む自局のホスト情報です。 このIPアドレスを元に割り出した危険度は『脅威レベル:高』 送信に利用されたのは、ロシアの『Global Internet Solutions LLC』と言うプロバイダーです。 位置情報は、IPアドレスを元にしているので、かなりアバウトな位置であることを 代表地点としてピンが立てられたのは、最近詐欺メールの発信地として台頭している リンク先サイトは削除済みでは引き続き本文。

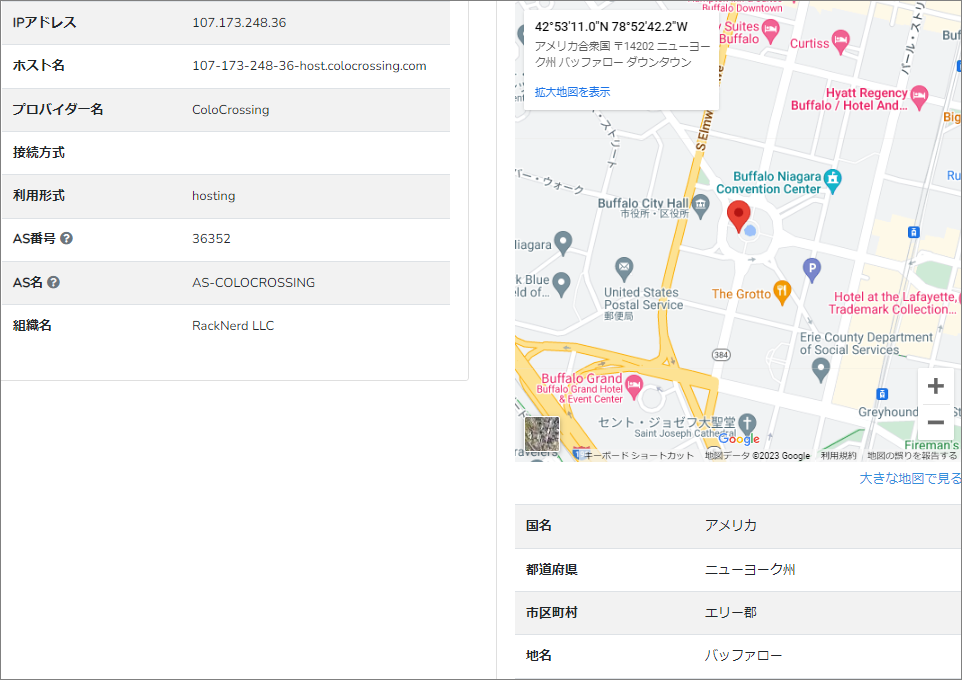

(直リンク防止のためURLの一部の文字を変更しております) このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。 既にしっかりブラックリストに登録済みですね。 このURLで使われているドメインは”szemd.cn”と、またしても中国の国別ドメインです。 案の定、同じ管理者名が記載されていました。 利用されているホスティングサービスは、アメリカの『ColoCrossing』 こちらもIPアドレスを元にしているので、アバウトな位置であることをご承知いただいた上で リンク先サイトですが、既に閉鎖されてしまったようで『404 Not Found』と表示された白地のページが まとめサイトが閲覧できない状態だからと言って安心できないのが詐欺サイト。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)