なぜコニカミノルタさんのドメインで? 『モバイルsuica』から摩訶不思議なメールが届きました。

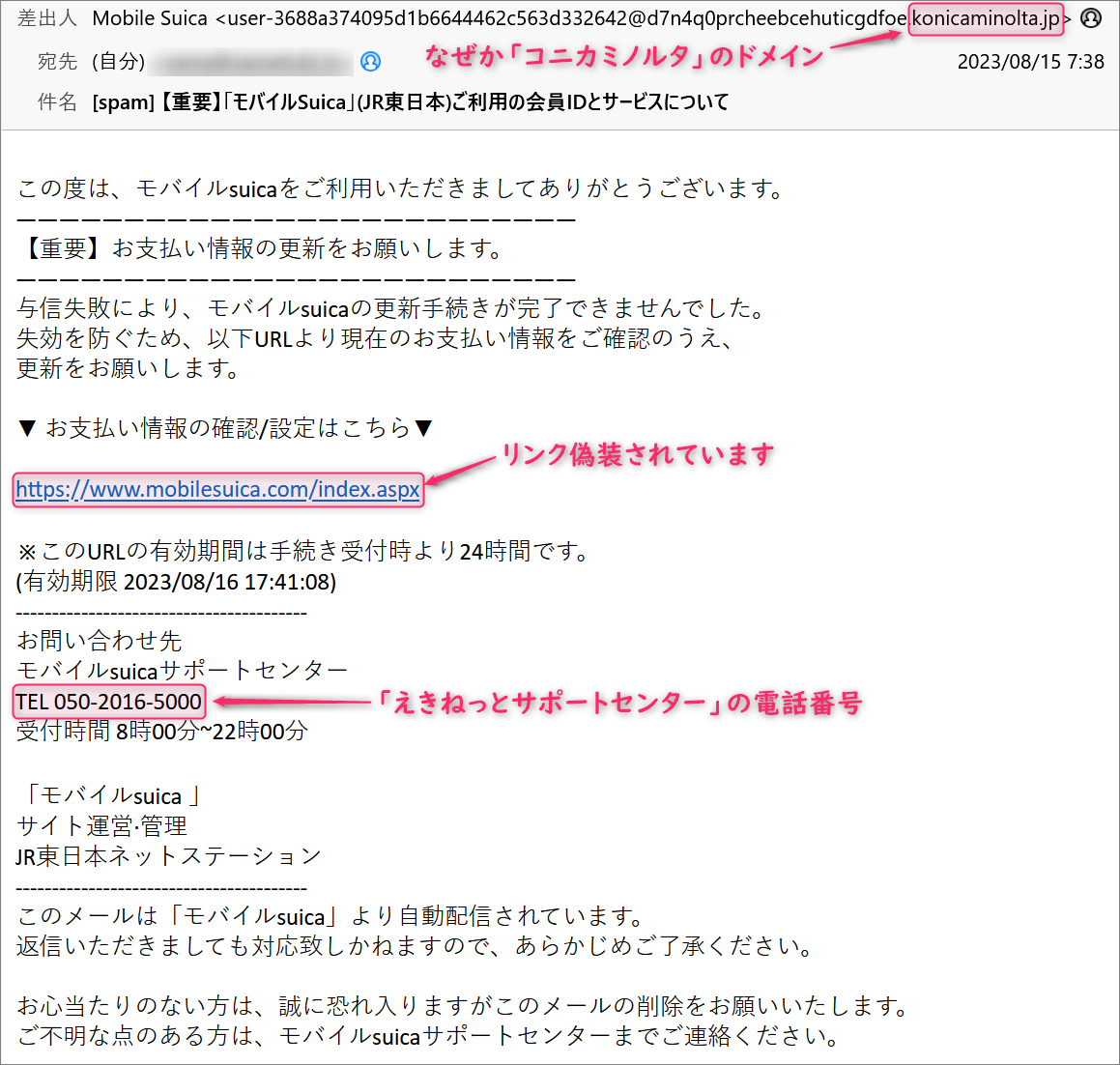

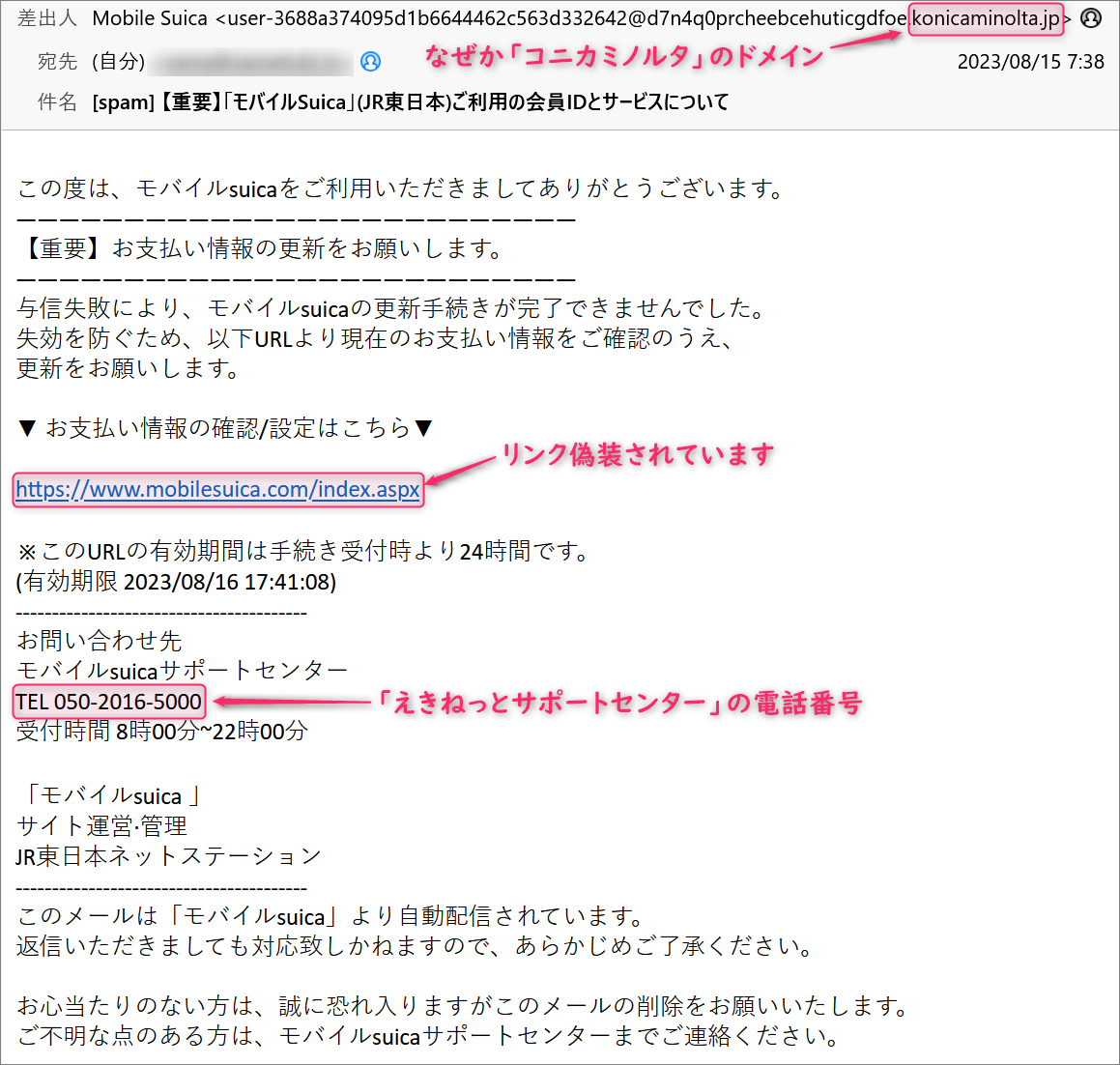

それがこちらのメールです。

我慢できずに色々落書きしちゃいましたが、もちろんこのメールは悪意のある詐欺メールです。(;^_^A

上からまず、差出人のメールアドレス。

こんなクソ長く覚えにくいメールアドレスどこの企業がユーザー宛のメールに使うの?

企業としてあり得ないと思います。

それに『モバイルsuica』と名乗っているのにも関わらず、使われているドメインは『コニカミノルタ(株)』の

ドメイン”konicaminolta.jp”。

いつからコニカミノルタさんはモバイルsuicaさんのメール送信代行会社になったのでしょうか?(笑) そして付けられているリンク。

ここで使われているドメイン”mobilesuica.com”は、確かにJR東日本の持ち物で間違いありませんが

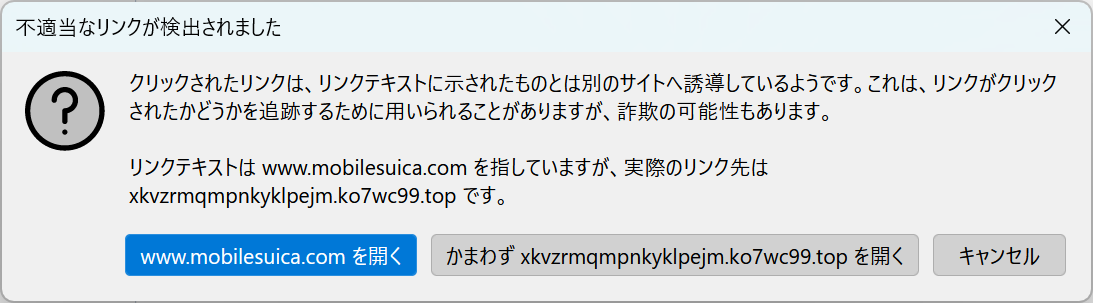

このリンクは、偽装されています。

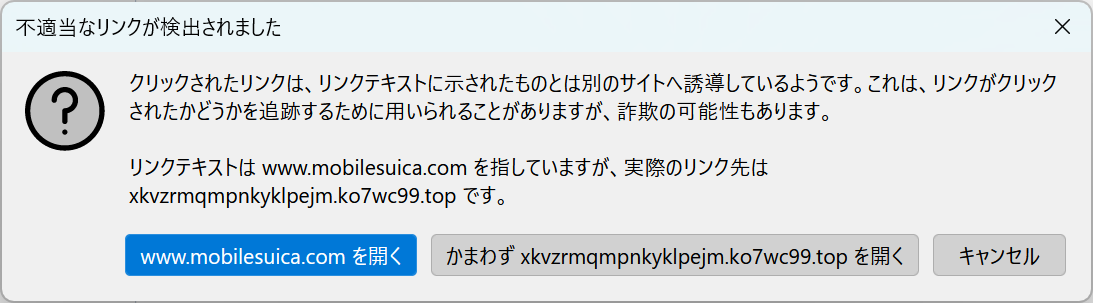

クリックしてみると、愛用のメーラーThunderbirdがこのようにメッセージを出してくれました。

実際のリンク先URLのドメインは”mobilesuica.com”ではなく”xkvzrmqmpnkyklpejm.ko7wc99.top”であると

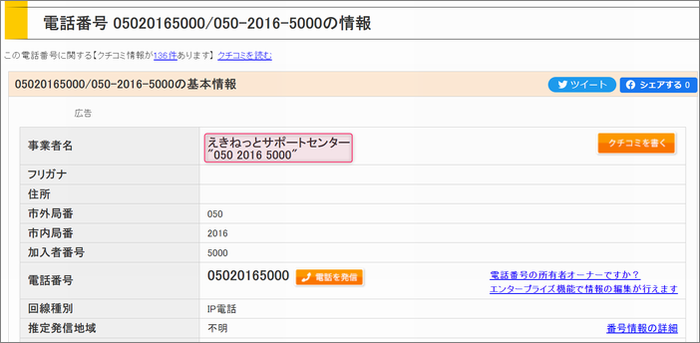

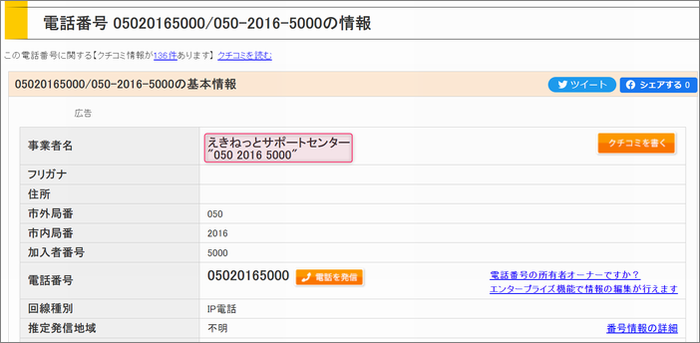

警告しています。 更にお問合せ先として書かれている電話番号も『電話帳ナビ』さんで調べてみると、モバイルsuicaの

サポートダイアルではなく『えきねっと』のサポートダイアルでした。

確かに同じJR東日本が運営する企業ですけど、別会社ですからサポートダイアルが同じなわけがありません。 では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は『[spam] 【重要】「モバイルSuica」(JR東日本)ご利用の会員IDとサービスについて』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『Mobile Suica <user-3688a374095d1b6644462c563d332642@d7n4q0prcheebcehuticgdfoe.konicaminolta.jp>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

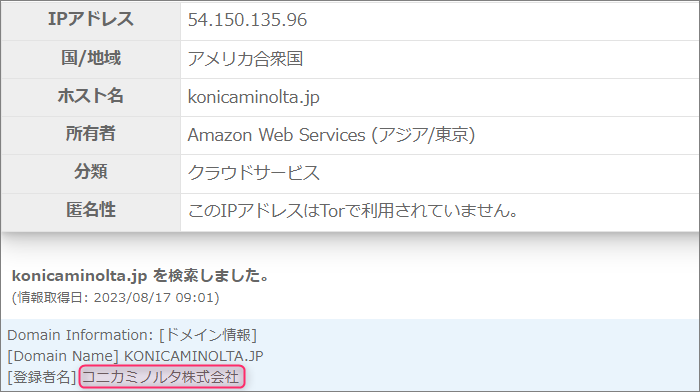

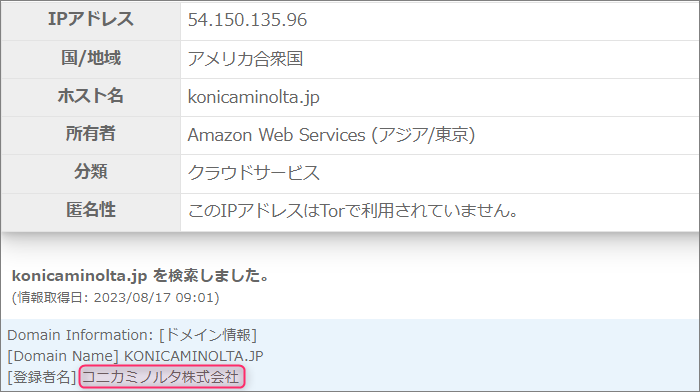

ですから、ここは信用できない部分です。 先にも書きましたが”konicaminolta.jp”はモバイルsuicaさんのものではなく『コニカミノルタ』さんの

ものです。

もしかして、この差出人はこちらの企業の詐欺メールも加担しているのかも知れませんね。

まさか『日本航空』の詐欺メールにも手を?! では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

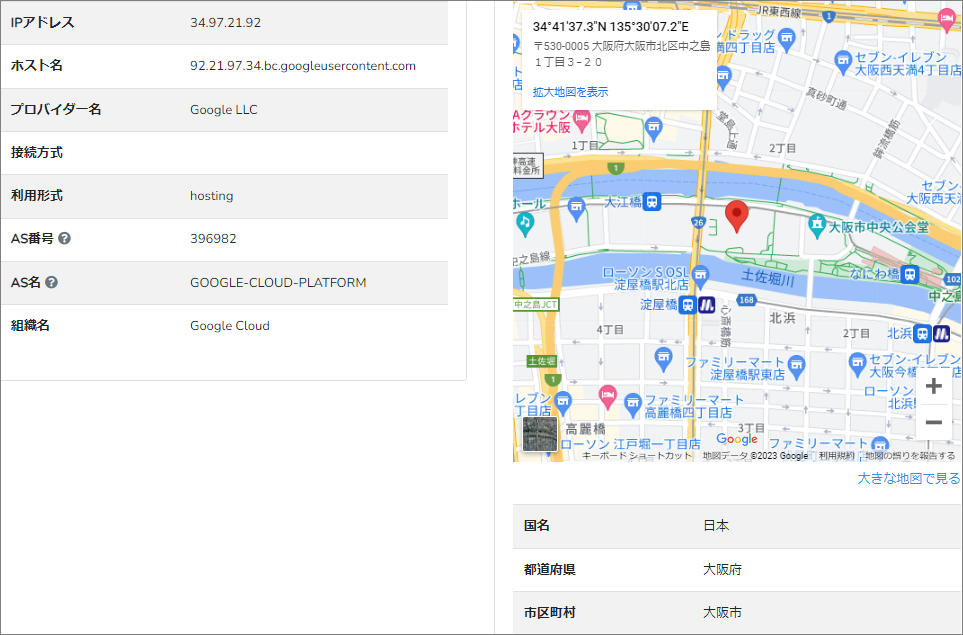

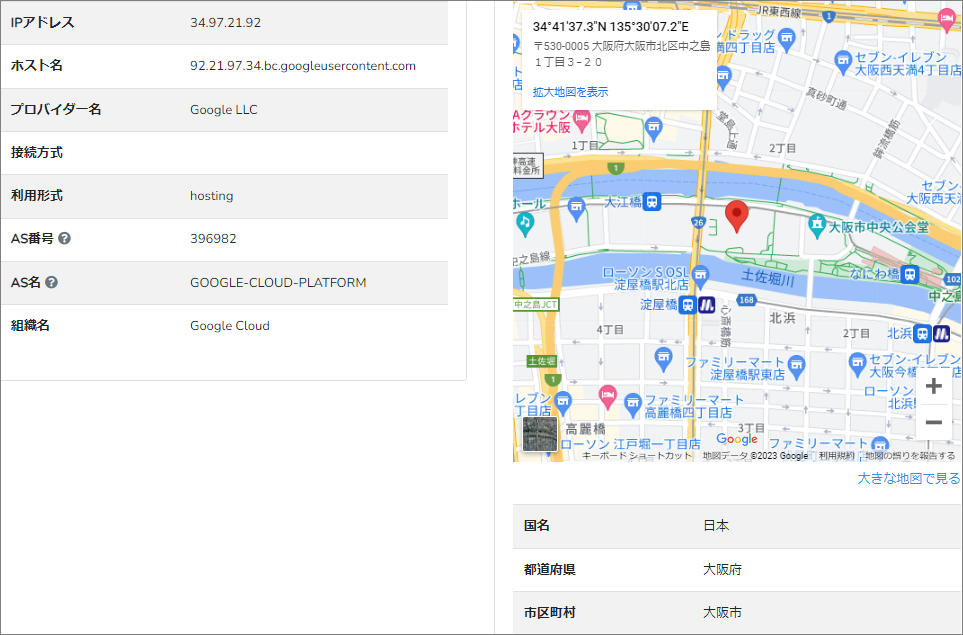

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from ana.com (92.21.97.34.bc.googleusercontent.com [34.97.21.92])』 | ええ??”ana.com”って、まさか『日本航空』の詐欺メールにも手を出しているとか…(-_-;)

ヤバいやつからのメールですね。。。 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む自局のホスト情報です。

記載されている末尾の数字”34.97.21.92”は、そのサーバーのIPアドレスになり、これを紐解けば

差出人の素性が見えてきます。

このIPアドレスを割り当てているドメインが無いか調べてみると。

このような結果にたどり着きました。

これによるとこのIPアドレスには”Received”に記載のあったように”bc.googleusercontent.com”と言う

ドメインが割り当てられていました。

このドメインは『Google Cloud』が管理しているドメインなので、この差出人は、このサービスを利用して

このメールを送り付けてきたことが分かりました。 では、このIPアドレスを元にその割り当て地を確認してみます。

位置情報は、IPアドレスを元にしているので、かなりアバウトな位置であることを

ご承知いただいた上でご覧ください。 代表地点としてピンが立てられたのは、『大阪市』付近です。

このメールは、この付近に設置されたGoogleクラウドサービスのメールサーバーを介して

私に届けられたようです。

リンク先は更に偽装されていた! では引き続き本文。 この度は、モバイルsuicaをご利用いただきましてありがとうございます。

——————————————————————————

【重要】お支払い情報の更新をお願いします。

——————————————————————————

与信失敗により、モバイルsuicaの更新手続きが完了できませんでした。

失効を防ぐため、以下URLより現在のお支払い情報をご確認のうえ、

更新をお願いします。 ▼ お支払い情報の確認/設定はこちら▼ https://www.mobilesuica.com/index.aspx ※このURLの有効期間は手続き受付時より24時間です。

(有効期限 2023/08/16 17:41:08)

—————————————-

お問い合わせ先

モバイルsuicaサポートセンター

TEL 050-2016-5000

受付時間 8時00分~22時00分 「モバイルsuica 」

サイト運営·管理

JR東日本ネットステーション

—————————————-

このメールは「モバイルsuica」より自動配信されています。

返信いただきましても対応致しかねますので、あらかじめご了承ください。 お心当たりのない方は、誠に恐れ入りますがこのメールの削除をお願いいたします。

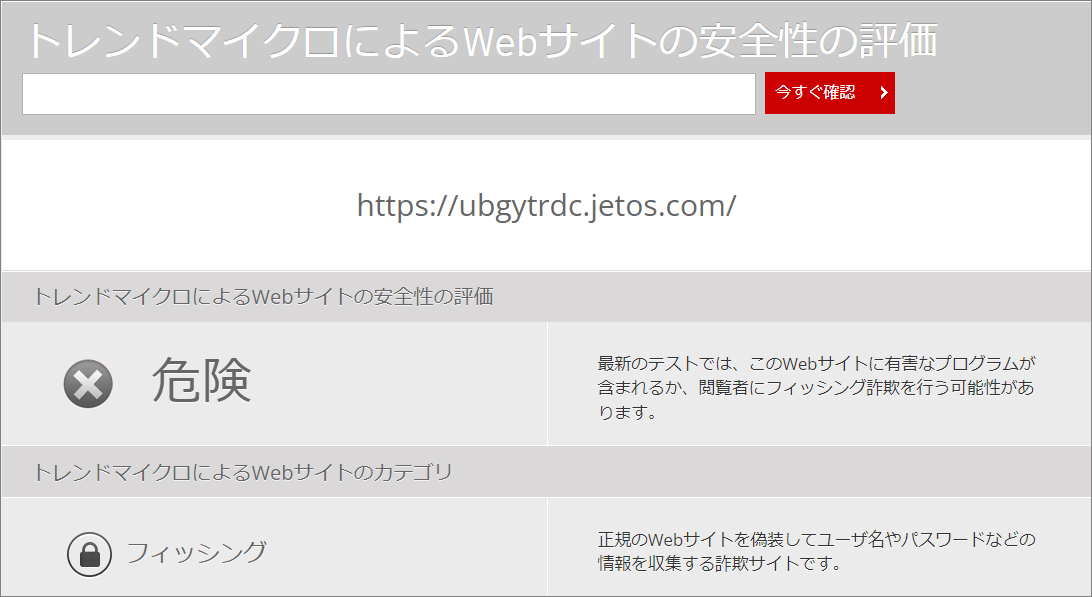

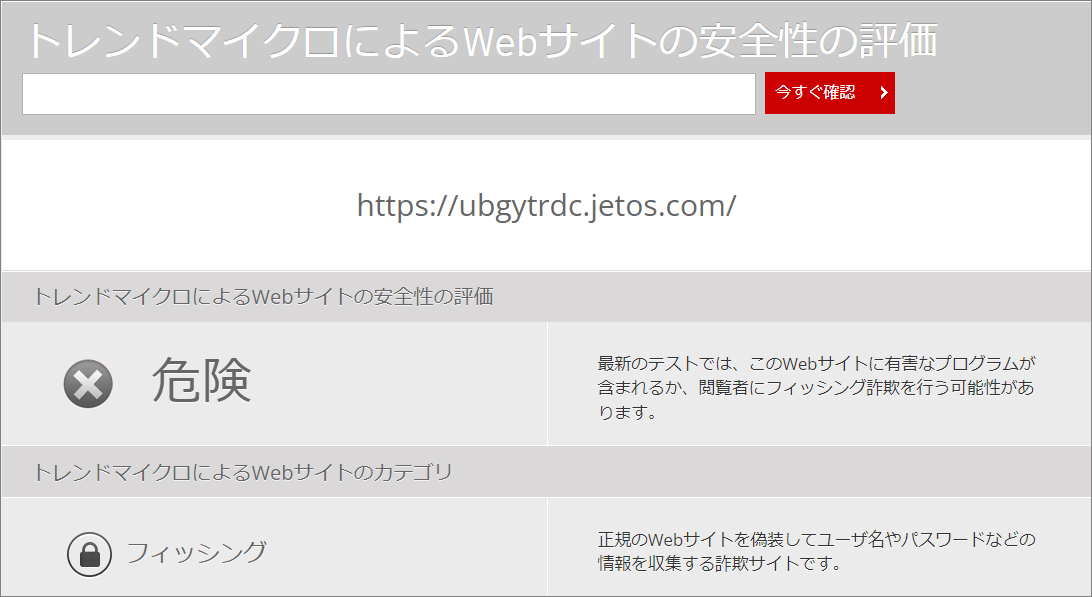

ご不明な点のある方は、モバイルsuicaサポートセンターまでご連絡ください。 | このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは先にも書いた通り偽装されており、URLのドメインは”mobilesuica.com”ではなく

”xkvzrmqmpnkyklpejm.ko7wc99.top”であると書きましたが、接続してみると

更にリダイレクト(自動転送)され、行きつく先の最終的につながるURLとトレンドマイクロの

『サイトセーフティーセンター』での危険度評価がこちらです。

既にしっかりブラックリストに登録済みですね。

リンクへ移動してもサイトはブロックされるでしょう。 このURLで使われているドメインは、サブドメインを含め”ubgytrdc.jetos.com”

このドメインにまつわる情報を取得してみます。

このドメインは、ダイナミックドメインとして無料でドメインサービスを提供している

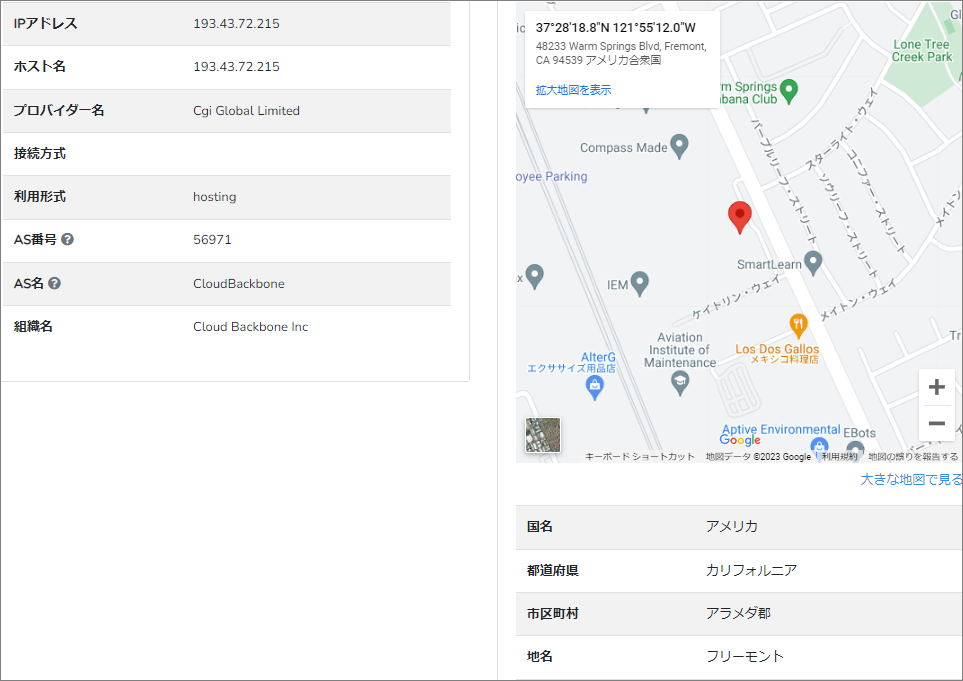

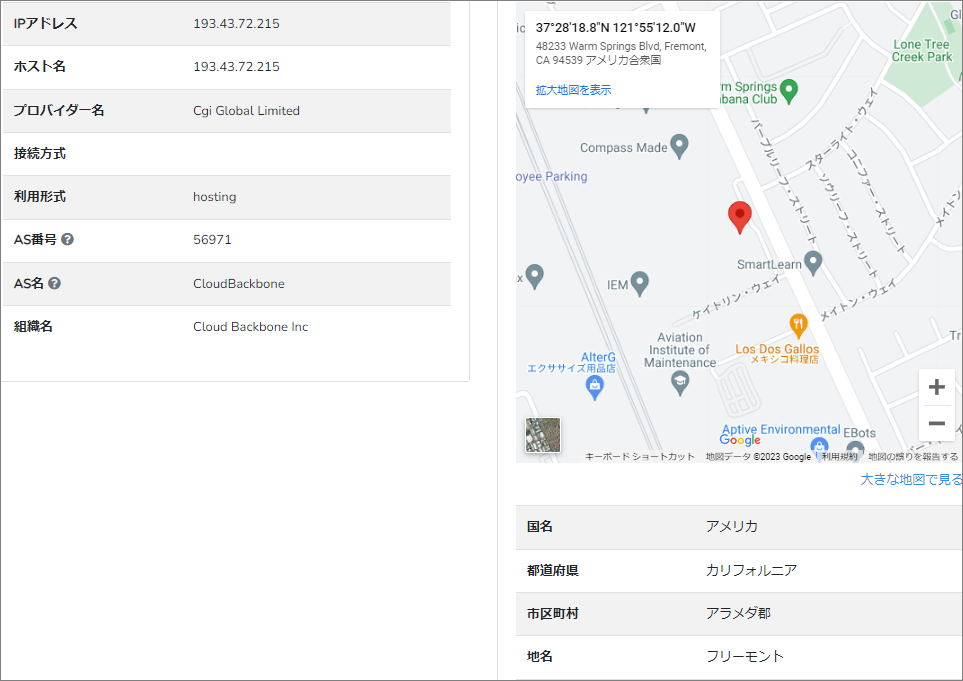

アメリカの『ChangeIP』で取得したものであることが分かります。 そしてこのドメインを割当てているIPアドレスは”193.43.72.215”

このIPアドレスを元にサイト運営に利用されているホスト情報とその割り当て地を確認してみます。

サイト運営に利用されているホストは、アメリカの『Cgi Global Limited』 地図上にピンが立てられたのは、最近よく見掛けるアメリカの『フリーモント』付近。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 リンク先サイトへ訪れてみましたが、私の環境からは正常に開くことはできませんでした。

恐らく、経験上このURLはスマホやタブレットでしか閲覧できない仕組みなっていて

私のようにPCから接続するとlocalhost(自分のPC)に接続するように仕組まれているようです。

まとめ それにしてもいくつもの企業名が出てくる詐欺メールでしたね。

もしかして私たちが見抜けるかどうかを試している愉快犯なのかもしれませんね。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |