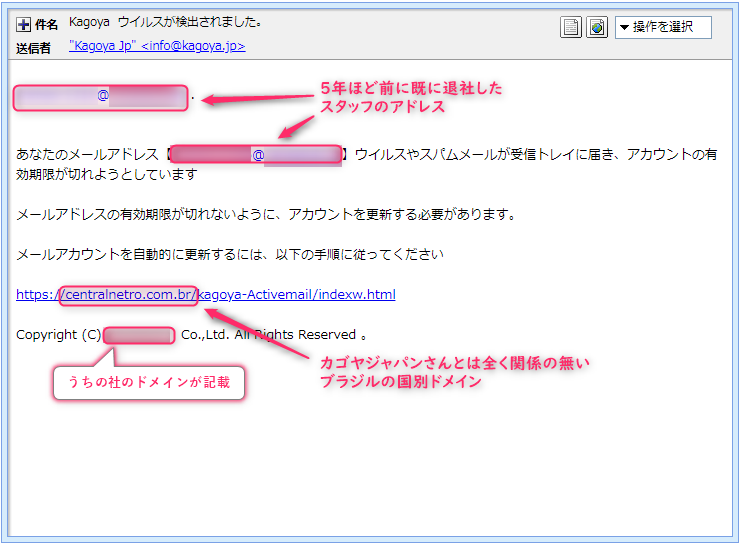

カゴヤさんがどうしてブラジルのドメインを?! 最近ホスティングサービスの『カゴヤ・ジャパン』さんを騙る偽メールが増えてきました。

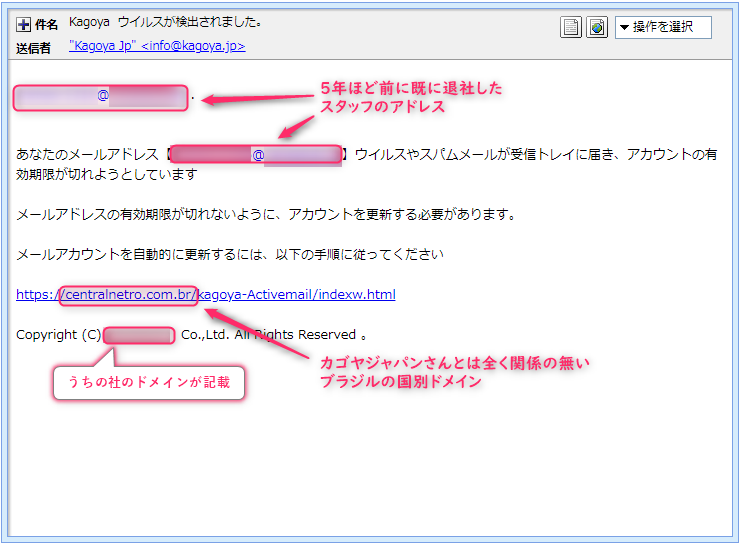

今日もこのようなメールが届いております。

我慢できずに落書きしちゃいましたが、このメールは遠い昔にうちの社を去っていったスタッフ宛に

届いたものの既にアカウントが無いのでメールサーバー内に迷子メールとして保存されていたものです。

書いてある内容は、該当のメールアドレスにウイルスやスパムメールが届き、アカウントの有効期限が

切れそうなのでリンクからアカウント情報を更新しろといったものです。

これってなんか違和感を感じませんか?

どうしてウイルスやスパムメールが届くとアカウントの有効期限が切れてしまうのでしょうか?

そんなことはあり得ません。

それに元々アカウントに期限なんて設けられていませんし!

更に言えば、カゴヤさんを名乗っておきながらリンクのドメインはなぜかブラジルの国別ドメインが

使われているのでしょうか?

ホスティングサービスを営むIT企業が自社ドメインではなくわざわざブラジルのドメインなんて

絶対に使いませんよ! では、この馬鹿げたメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は『Kagoya ウイルスが検出されました。』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

サーバー側でウイルスが発見されたと判断されれば、一般的にはウイルスは自動削除が行われ

駆除した旨のメールが届くはずでこのようなアカウントの更新を促すメールは送られてきません。 差出人は

『”Kagoya Jp” <info@kagoya.jp>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 もうここまで見てきた段階でこのメールはカゴヤさんからのものではないのは明白なので

このメールアドレスはウソです。

その辺りを次の項で少し詳しく見ていくことにします。

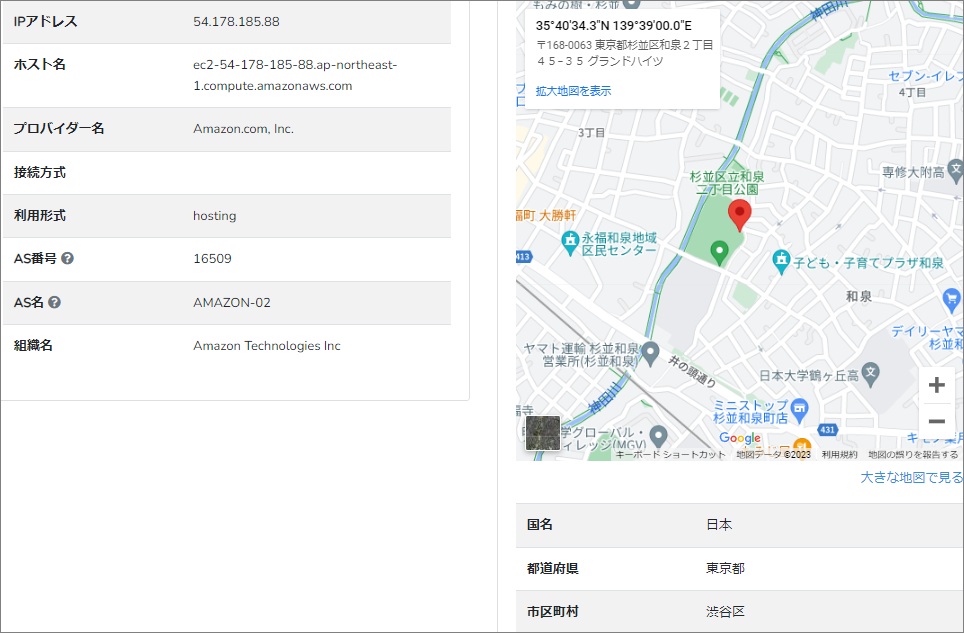

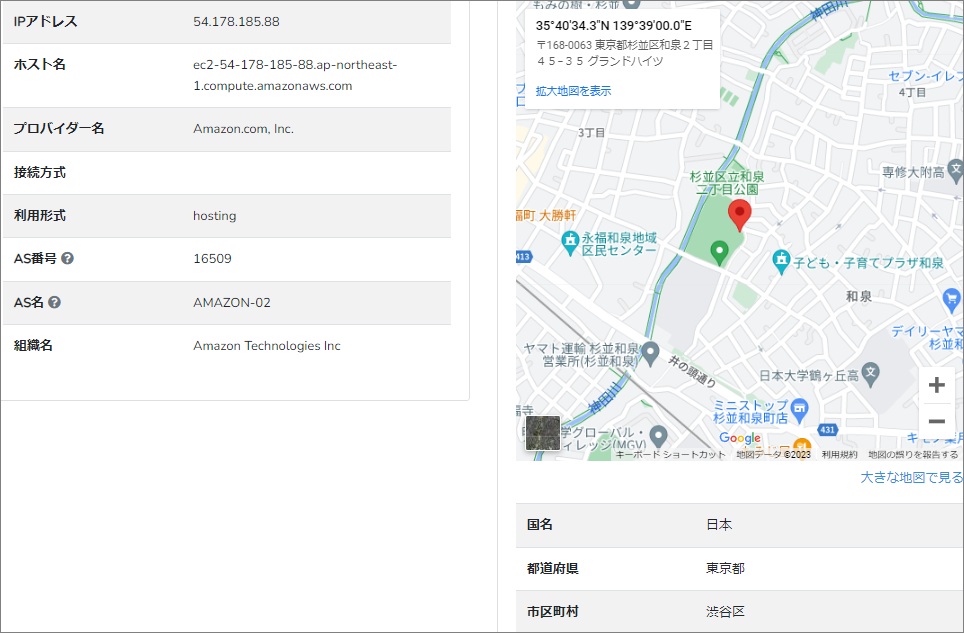

利用されたのはカゴヤじゃなくてAmazonのクラウドサービス では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from [127.0.0.1] (ec2-54-178-185-88.ap-northeast-1.compute.amazonaws.com [54.178.185.88])』 | この”Received”に記載のIPアドレスは差出人が利用したメールサーバーのもの。

ここにはカゴヤさんではなく”amazonaws.com”とあるのでこのメールの差出人が利用した

サーバーはAmazonが行っているクラウド上のレンタルサーバーだと判断できます。 このIPアドレス”54.178.185.88”が差出人のメールアドレスのドメインに割当てられているものと

一致すればメールアドレスの偽装は無かったことが証明されますが、そうでない場合、

特定電子メール法違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

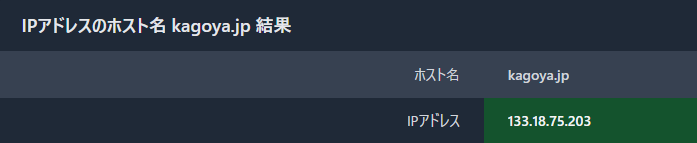

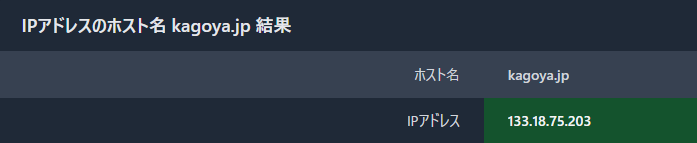

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”kagoya.jp”が差出人ご本人のものなのか

どうかを調べてみます。

このドメインを割り当てているIPアドレスと”Received”に記載のIPアドレスが合致すれば

この差出人は『カゴヤ』さんの関係者でありこのメールは正規ルートから送られてきたものとなりましが

さて実際はどうなのでしょうか?

これによると”133.18.75.203”がこのドメインを割当てているIPアドレス。

本来この4つの数字は”Received”のIPアドレス”54.178.185.88”と同じ数字になるはずですが

比較すると明らかに異なるのでこのメールのドメインは”kagoya.jp”ではありません。

これでアドレスの偽装は確定です! ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

記載されている末尾の数字は、そのサーバーのIPアドレスになり、これを紐解けば差出人の素性が

見えてきます。

このIPアドレスを元に送信に使われたホスト情報とその割り当て地を確認してみます。

送信に利用されたのは、やはりAmazonのウェブサービスのようですね。 位置情報は、IPアドレスを元にしているので、かなりアバウトな位置であることを

ご承知いただいた上でご覧ください。 代表地点としてピンが立てられたのは、 東京都杉並区の『和泉2丁目公園』付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

そこに句読点必要? では引き続き本文。 | あなたのメールアドレス【***@*****.***】ウイルスやスパムメールが受信トレイに届き、アカウントの有効期限が切れようとしています メールアドレスの有効期限が切れないように、アカウントを更新する必要があります。 メールアカウントを自動的に更新するには、以下の手順に従ってください h**ps://centralnetro.com.br/kagoya-Activemail/indexw.html Copyright (C) ******* Co.,Ltd. All Rights Reserved 。 | (リンクのURLは直リンク防止のため一部文字を変更しております) 笑っちゃうでしょ?最終行のコピーライト部分になぜか句読点”。”が付けられています。

こんなところに句読点いらんだろ…(笑) このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは、本文内にブラジルドメインを使ったものがで直書きされていて

そのリンク先のNorton『Safe Web』での危険度評価がこちらです。

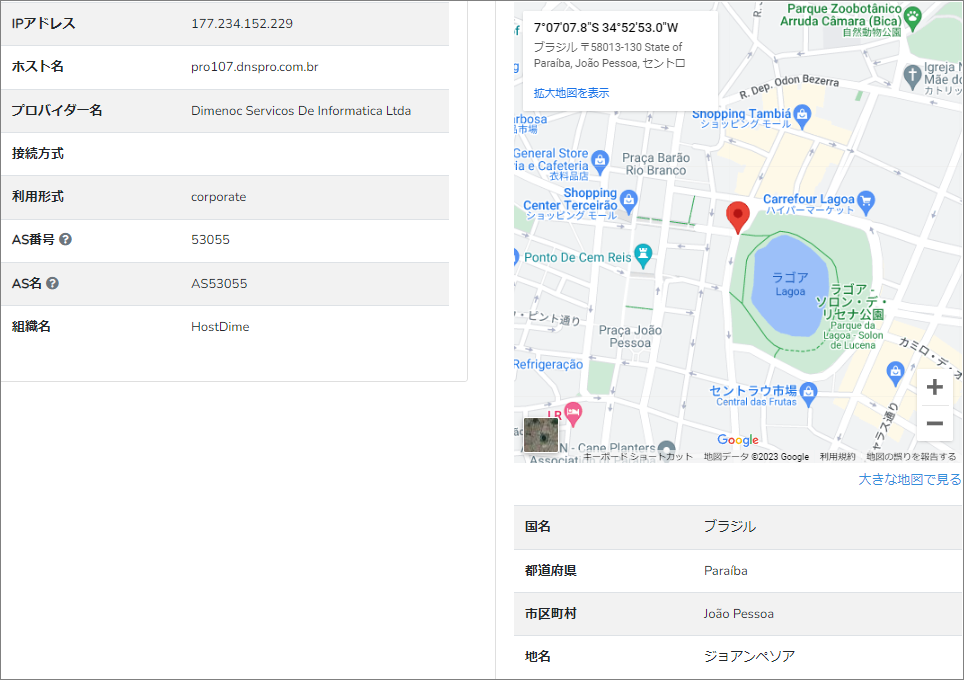

疑わしいと言う評価で危険と言う判断ではないようです。 このURLで使われているドメインは、サブドメインを含め”centralnetro.com.br”

何度も言いますが”.br”はbら汁の国別ドメインです。

このドメインにまつわる情報を取得してみます。

IPアドレス以外詳しい情報は抜けませんでしたね…

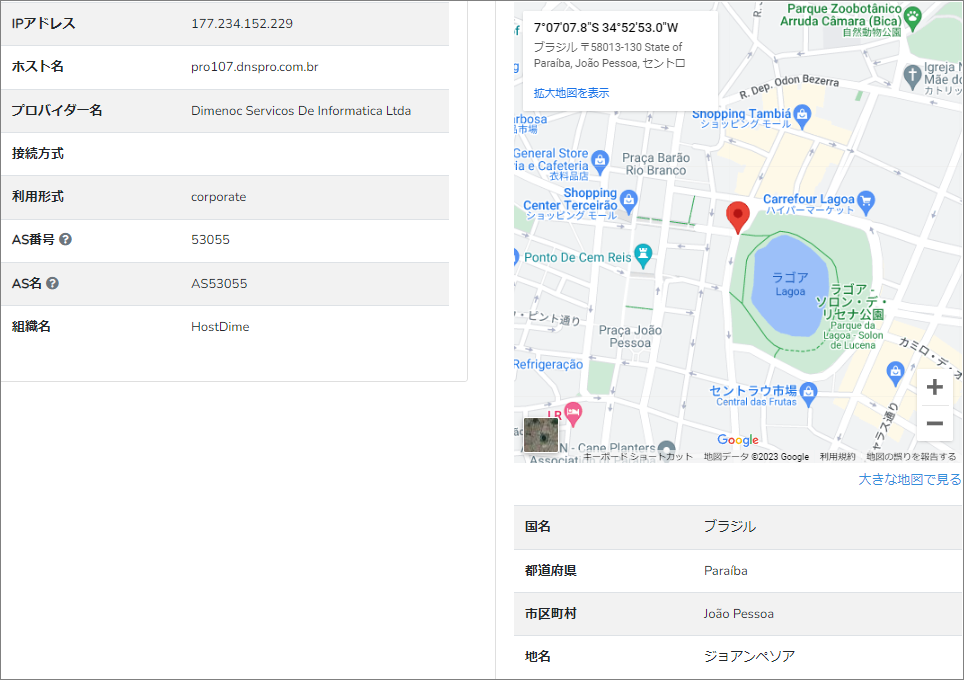

このドメインを割当てているIPアドレスは”177.234.152.229”

このIPアドレスを元にサイト運営に利用されているホスト情報とその割り当て地を確認してみます。

サイト運営に利用されているホストは、ブラジルにある『Dimenoc Servicos De Informatica』 こちらもIPアドレスを元にしているので、アバウトな位置であることをご承知いただいた上で

ご覧ください。

地図上にピンが立てられたのは、やはりブラジルの『ジョアンペソア』付近。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 Norton『Safe Web』での危険度評価からすると、リンク先の詐欺サイトは、どこからもブロックされる

ことなく無防備な状態で放置されていると思われます。

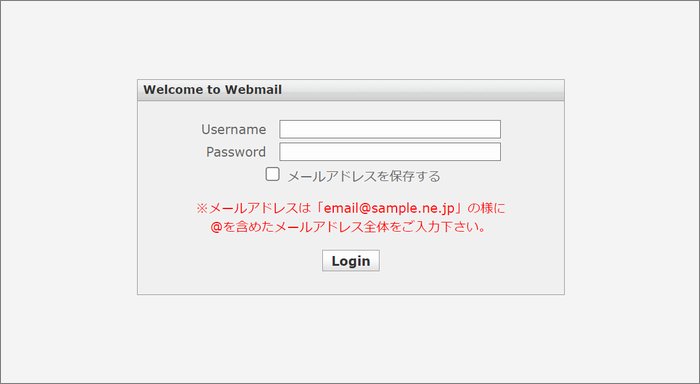

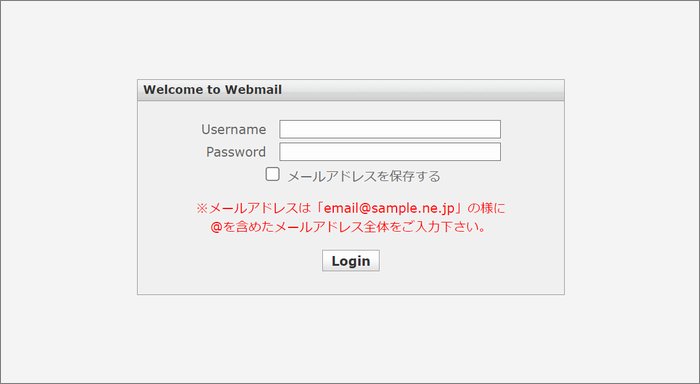

そんなサイトに、調査を目的で安全な方法を利用して訪れてみることにします。 あっけなく開いたのはこのようなページです。

ウェブメーラーのログインページですが、恐らくメールサーバーのコントロールパネルアプリの

ActiveMailのログインページを模したもの。

ここにIDとパスワードを入力してログインボタンを押してしまうと、その情報が詐欺師に流れてしまいます。

そしてその情報を利用し詐欺師はサーバーを乗っ取り、ウェブサイトやメールアドレスの改ざんや

更にはそのサーバーを詐欺の拠点とし、詐欺サイトの作成や詐欺メールの発信にも利用することでしょう。

まとめ 今回のメールは、サーバー管理者をターゲットにしているので一般ユーザーには何ら影響がないメールでが

詐欺師は色々手を変え品を変え私たちを陥れようと虎視眈々と狙っています。

恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |