支払期限が今日の今日って 不思議ですねぇ

中部電力エリア内の私に東京電力TEPCOから未払い請求のメールが届きました。

それもETC利用照会サービスによく似たメールアドレスから…(;^ω^)

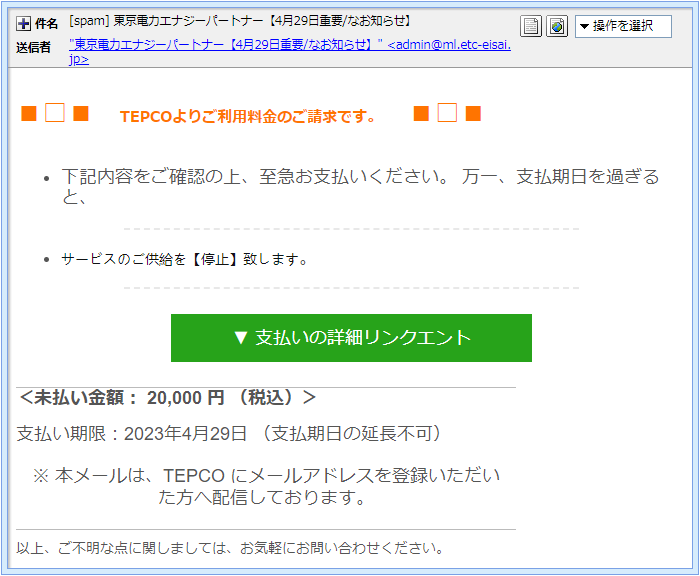

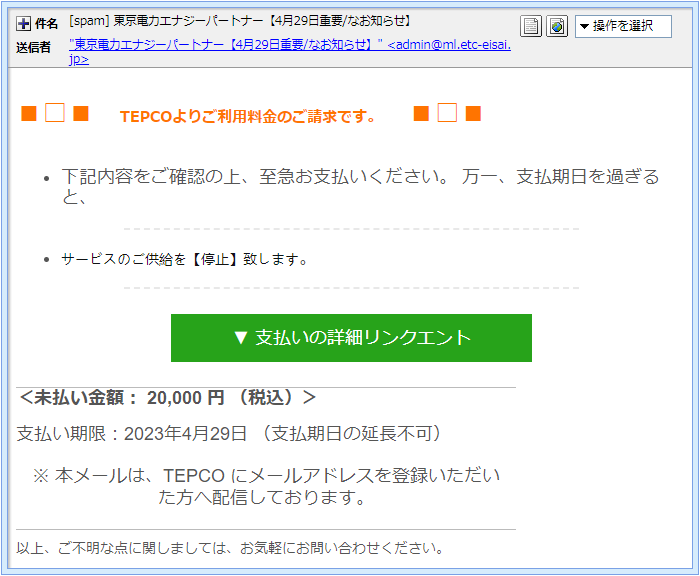

そのメールがこちらです。

「※ 本メールは、TEPCO にメールアドレスを登録いただいた方へ配信しております。」と

書かれていますがどこから私のメールアドレスを入手したのでしょうね? TEPCOのメールアドレスではない差出人ってところも疑問ですが、それ以外にもこのメールにはいくつか

不思議な個所があります。

まず、宛名が無いこと。

普通宛先が分かっているなら必ず文頭に「〇△□様」と宛名が書かれているはずです。

それが無いのはビジネスメールマナー違反です。

そしてこのメールには署名が無いこと。

一般的に企業が送信するメールには末尾のフッター部分に社名や住所、電話番号などが書かれた

署名があるはず。

これが無いものビジネスメールとしてマナー違反です!

それ以外にもおかしなところがありますが、詐欺メールに難癖付けても仕方ないのでこの辺にしておいて

さっそくいつものようにこのメールを解体し詳しく見ていきましょう! まずはプロパティーから見ていきましょう。 件名は

「[spam] 東京電力エナジーパートナー【4月29日重要/なお知らせ】」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

このメールは今日2023年04月29日(土) 05:56:13に届いたもの。

で、支払期限も今日4月29日…

こういった詐欺メールっていつもせっかちで、もし本当に未払いがあったとしても、その日に

メールを受け取る環境下に居なかったらどうなるのでしょうか? この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”東京電力エナジーパートナー【4月29日重要/なお知らせ】” <admin@ml.etc-eisai.jp>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。

どうして「重要/なお知らせ」と間に”/”が入っているのでしょうか?(;^ω^) ここで使われているメールアドレスの@以降のドメインは”ml.etc-eisai.jp”

詐欺メールの多さで知られる「ETC利用照会サービス」さんのドメインが”etc-meisai.jp”と

酷似しています。

何故こんなに似ているのでしょうね?

もしかして、この差出人は「ETC利用照会サービス」の詐欺メールにも加担していたりして。

だいたいTEPCOの正規ドメインは”tepco.co.jp”なんですけどね…(笑)

メアドとは異なるドメインが では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「admin@scc130group.com」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「20230429045620541188@scc130group.com」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from mail.kiss2beauty.com (unknown [106.13.73.120])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | あれれ?差出人のメールアドレスにあったドメインは”ml.etc-eisai.jp”でしたよね?

でもフィールドに書かれているドメインは通常それと同じでなければなりませんが

どれも”scc130group.com”なんて似ても似つかぬドメインになっています。

もうこれで偽装は確定。

これで特定電子メール法違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

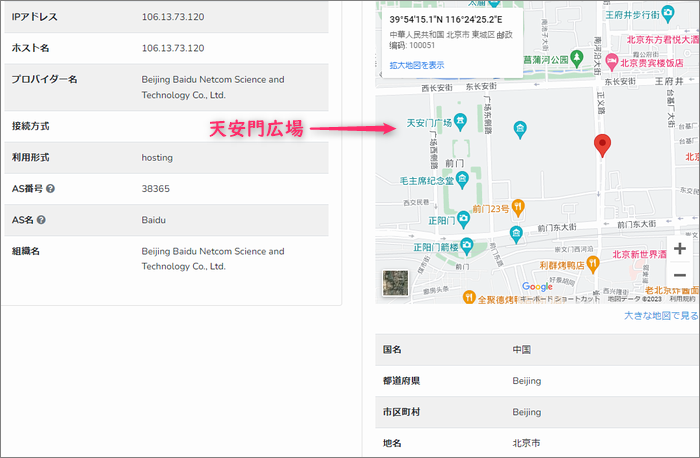

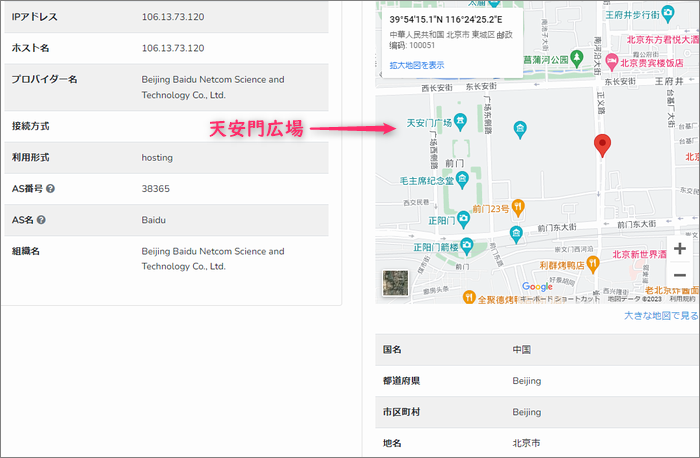

”Received”のIPアドレス”106.13.73.120”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 代表地点としてピンが立てられたのは、フィッシング詐欺メールの一大生産地の北京にある

「天安門広場東側」付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

「リンクエント」ってどんな意味? では引き続き本文。 ■□■ TEPCOよりご利用料金のご請求です。 ■□■ - 下記内容をご確認の上、至急お支払いください。 万一、支払期日を過ぎると、

- サービスのご供給を【停止】致します。

▼ 支払いの詳細リンクエント

<未払い金額: 20,000 円 (税込)> 支払い期限:2023年4月29日 (支払期日の延長不可) ※ 本メールは、TEPCO にメールアドレスを登録いただいた方へ配信しております。 以上、ご不明な点に関しましては、お気軽にお問い合わせください。 | 不思議な本文ですね、何故か説明が箇条書きになっています。(笑)

確か以前ご紹介した詐欺メールにもありましたが「リンクエント」って意味わかりますか?

ネット検索しても明確な答えは出ませんでした。

もしかして詐欺メールの隠語だったりして… このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは「▼ 支払いの詳細リンクエント」って書かれた緑色のボタンに張られていて

リンク先のURLとトレンドマイクロの「サイトセーフティーセンター」での危険度評価が

こちらです。

おやおや?まだ新しい詐欺メールなのでしょうかまだ「未評価」のようです。

このようなフィッシング詐欺サイトがこの評価ではあまりにも危険すぎます。

評価を変更していただけるよう早速申請しておきます。 このURLで使われているドメインは、サブドメインを含め”tianshuai.com.cn”と

いつものように中国の国別ドメインが使われています。

このドメインにまつわる情報を取得してみます。

このドメインの持ち主さんは、私には読めない漢字を含み2文字の氏名の方で詐欺メール調査では

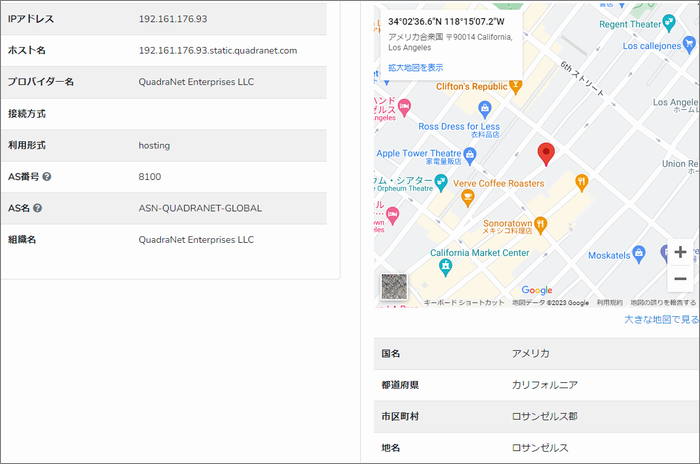

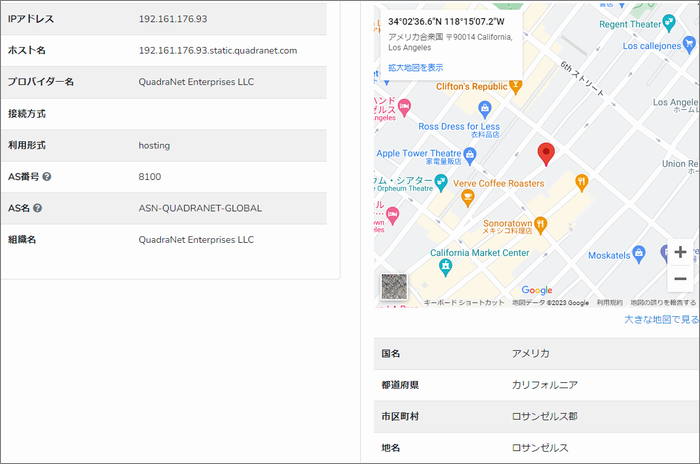

よく見かけるお名前ですね。 このドメインを割当てているIPアドレスは”192.161.176.93”

このIPアドレスを元にその割り当て地を確認してみます。

こちらもIPアドレスを元にしているので、アバウトな位置であることをご承知いただいた上で

ご覧ください。

代表地点としてピンが立てられのは、詐欺サイトのメッカ、ロサンゼルス近郊。

フィッシング詐欺サイトは、この付近に密集しています!

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 トレンドマイクロの「サイトセーフティーセンター」での危険度評価からすると、リンク先サイトは

どこからもブロックされることなく無防備に放置されているとおもわれます。

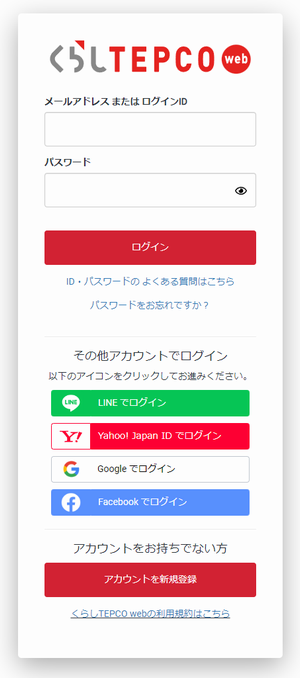

そんなサイトへ安全な方法で訪れてみました。

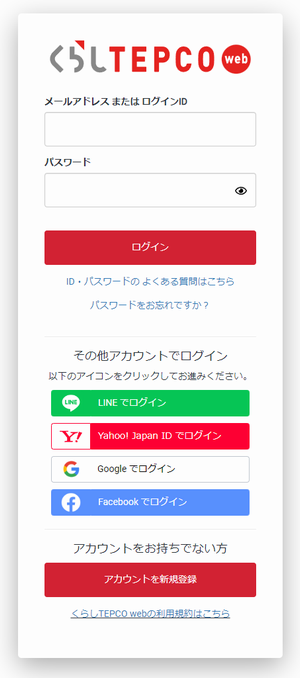

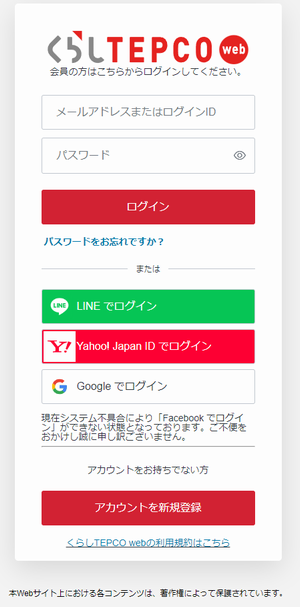

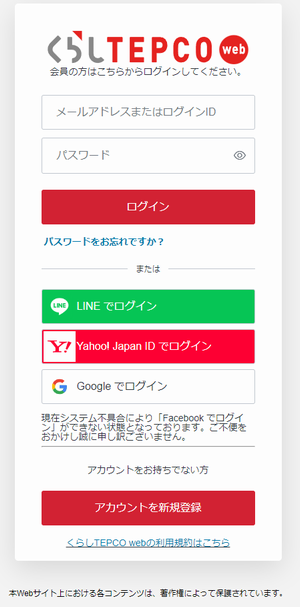

開いたのはスマホ専用のようなログイン画面が表示されました。 本物のTEPCOさんのユーザーログインサイトを覗いてみるとそっくりのページが開きました。

本物オンサイトを丸ごとダウンロードして自身の運営するサイトにアップロードしているので

全く見分けの付かないクーロンサイトが出来上がっています。

そっくりですが偽の詐欺サイトなので絶対ログインしないでください。

まとめ 料金未払いの詐欺メールも最近よく見かけますね。

どれも支払期限が受信日と同じ日となぜかせっかちです。

まあ詐欺サイトがすぐに足がつくので急ぐのでしょうね。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |