「KGY Internet」ってどこのサーバー? またもやサーバーアカウントの情報を詐取しようとする詐欺メールが到着しました。

なんか最近毎日受け取っているような気がしますが…(;^_^A

これはうちの事務所のinfoアカウント宛に届いたものですが、ぼかしが入れてある部分には全て

うちの事務所のドメインが書かれていました。 「のアカウント無効化リクエストを受け取りました にとって」から始まるんですが

もちろんメールのアカウント無効化を言いたいんですよね?(笑)

で「にとって」ってのもさっぱり意味が分かりません。。。

詐欺メール出すならせめて日本語くらいきちんとしてくださいよ(-_-;) 末尾に著作権表示されていますが、ここにあるActiveMailは分かるとして「KGY Internet」って

契約しているレンタルサーバーとは全く違うんですが、これはだれですか? では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は

「メールキャンセル通知 info@*****.***」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。 差出人は

「***** メールサポート <info@lanciakitabatake.com>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 「*****」部分には、うちのドメインが書かれています。

そしてこの差出人のメールアドレスを検索すると「北畠 蘭知亜(きたばたけ らんちあ)」と言う

WEBデザイナーさんのサイトにたどり着きました。

もちろん、偽装に決まっていますが、なぜこの方のアドレスを騙ったのでしょう。

このメアドはだれのもの? では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「info@lanciakitabatake.com」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「158675ec-60dc-16da-e8ea-d1c73c731489@lanciakitabatake.com」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from [127.0.0.1] (unknown [20.172.139.185])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | この差出人は、あくまで自分のドメインは”lanciakitabatake.com”と言い張るようですね。

ならばその鼻っ柱をへし折ってやりましょうか! 先に書いた通り”Received”に記載のIPアドレスは差出人が利用したメールサーバーのもの。

このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”lanciakitabatake.com”について調べてみます。

”157.7.44.175”がこのドメインを割当てているIPアドレス。

本来同じでなけれならない”Received”のIPアドレスが”20.172.139.185”ですから全く異なります。

これでアドレス偽装は確定。

この方にはしっかり罪を償っていただかなければなりませんね! 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

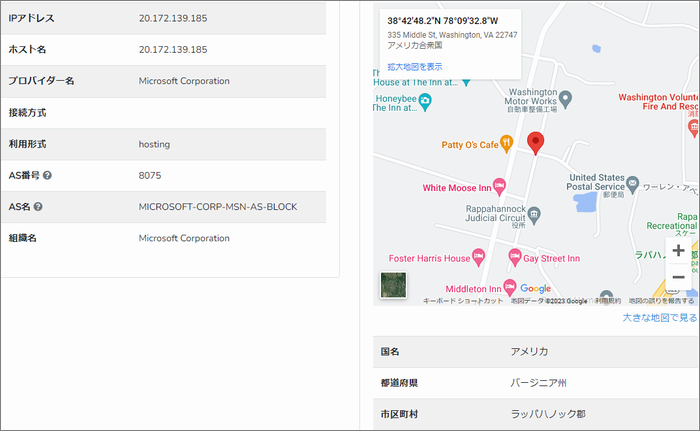

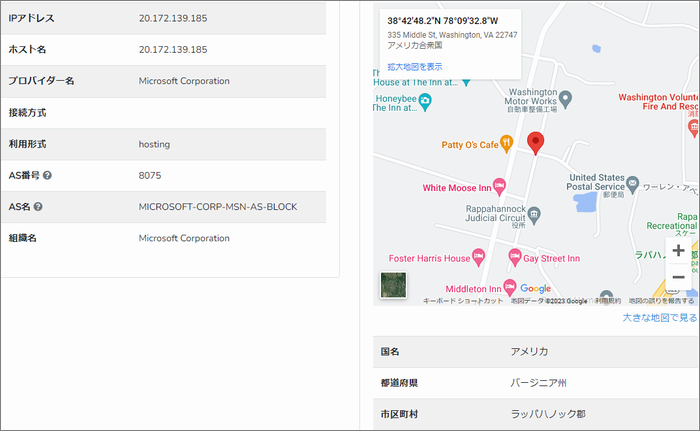

”Received”のIPアドレス”20.172.139.185”は、差出人が利用しているメールサーバーのもの。

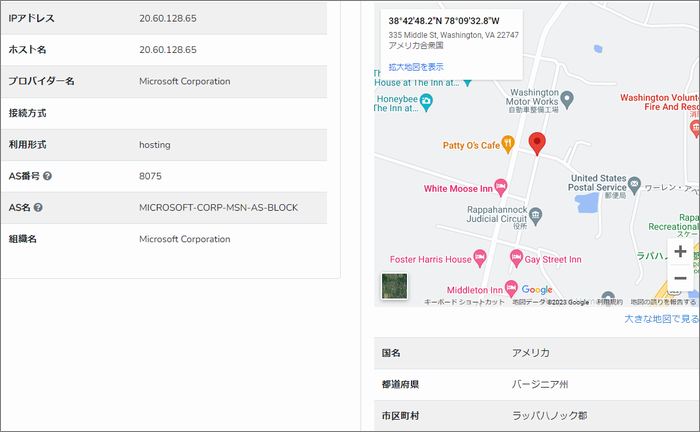

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、アメリカバージニア州付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

左の欄を見ると、このメールは、Microsoft社の運営するサーバーが発信元であることが

分かりますよね。

リンク先はMicrosoftのAzure Storage内に設置 では引き続き本文。 _______________________________________________________

***** ActiveMail Support

________________________________________________________ のアカウント無効化リクエストを受け取りました にとって info@*****.*** 2023/23/1 16:00:19 p.m. このリクエストを送信していない場合は、 以下で無効化をキャンセルしてください メールの無効化をキャンセルする >> https://kgyinternet033mail.z13.web.core.windows.net/#info@*****.*** 今後ともよろしくお願いいたします。 お問い合わせ先… ActiveMail Japanサポートセンター ________________________________________________________

KGY Internet. ActiveMail Support | 2023 Copyright *****.***

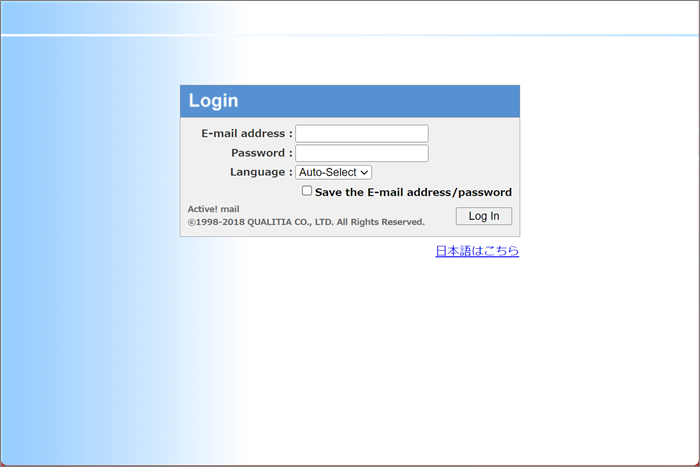

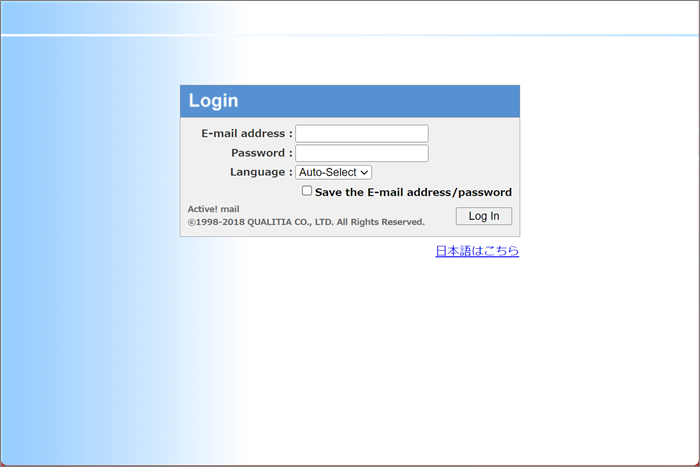

________________________________________________________ | ここで出てくる「ActiveMail」とは、ウェブ上からメールを受送信することができるアプリ。

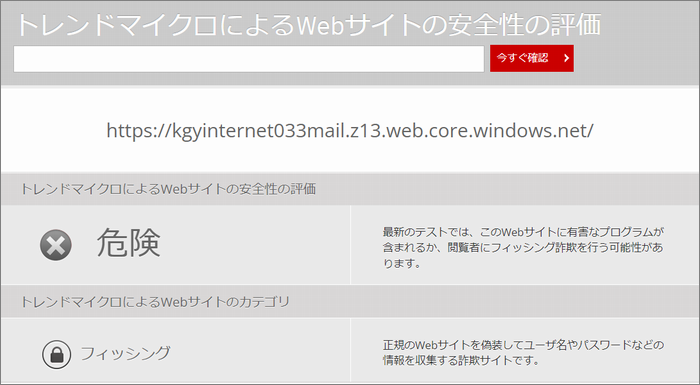

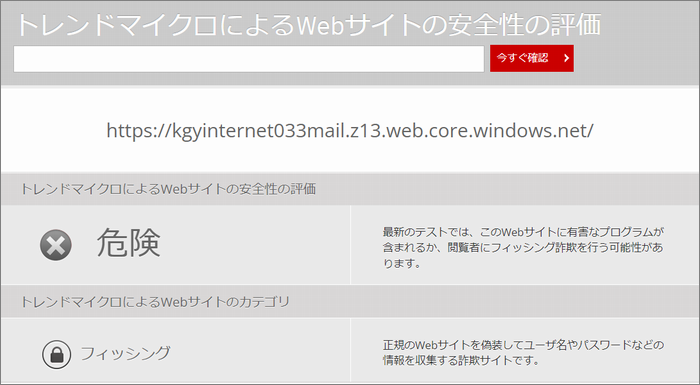

うちが借りているレンタルサーバーの場合、サーバーのツールとして付随しています。 このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは、本文内に直書きされていて、リンク先のURLの危険度評価がこちらです。

このように既に危険サイトと認識されており、ブラックリストに登録済み。

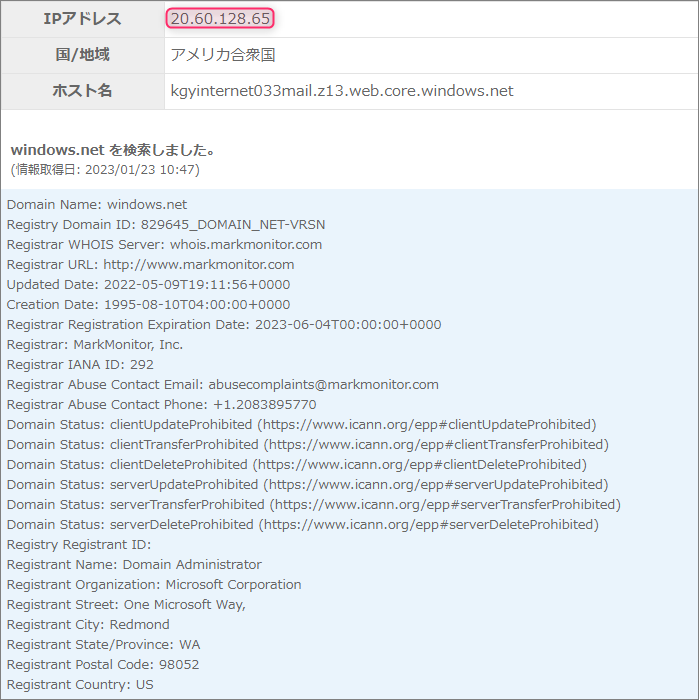

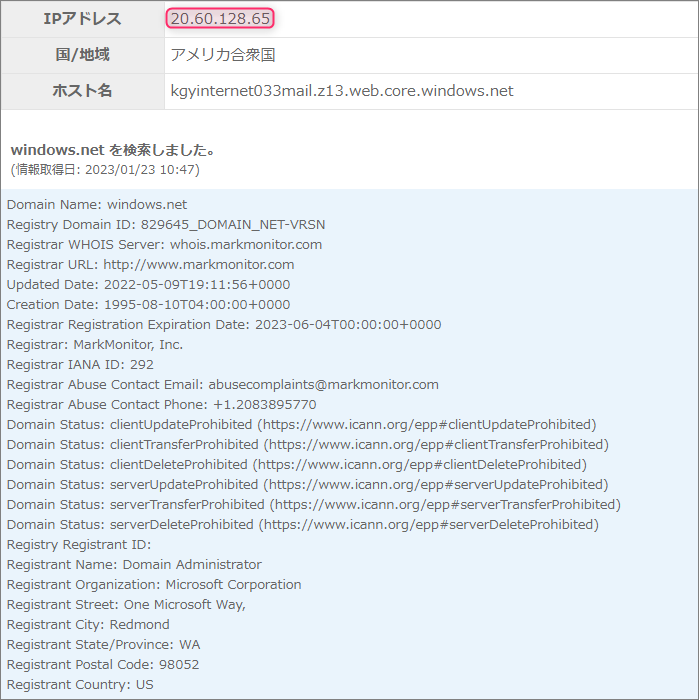

そのカテゴリは「フィッシング」と書かれています。 このURLで使われているドメインは、サブドメインを含め”kgyinternet033mail.z13.web.core.windows.net”

”web.core.windows.net”ですからリンク先のサイトは、Microsoft社のAzure Storage内に設置

しているようですね。

このドメインにまつわる情報を取得してみます。

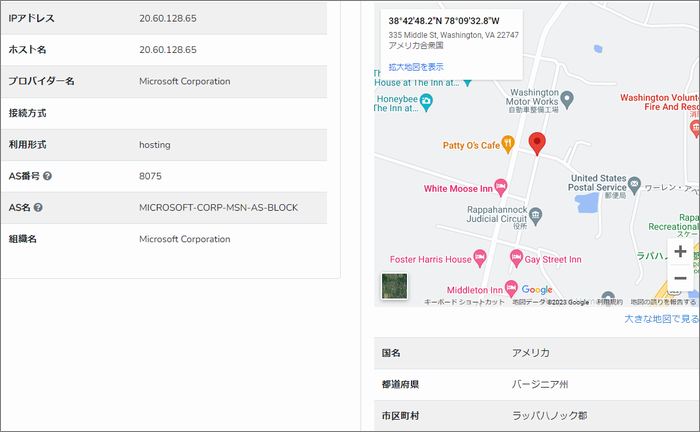

当然申請者は、「Microsoft Corporation」とされています。 このドメインを割当てているIPアドレスは”20.60.128.65”

このIPアドレスを元にその割り当て地を確認してみます。

こちらもIPアドレスを元にしているので、アバウトな位置であることをご承知いただいた上で

ご覧ください。 ピンが立てられのはまたしてもバージニア州。メールサーバーもウェブサーバーもこの付近に設置された

Microsoftのサーバーで構築されているようです。 危険と言われると見に行きたくなるのが人情と言うもの。

安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。

「Active!mail」と書かれているので、ActiveMailのログイン画面を模したものでしょうか?

でも本物のActiveMailのログイン画面はこんな感じなのですが…(;^_^A

それにこのページの著作権表示には「KGY Internet」ではなく「Kagoya Internet」と書いてあります。

「Kagoya」とは、京都にある大手レンタルサーバー企業の「カゴヤ・ジャパン」のことです。

あっそうか、メールの「KGY」はKagoyaの略だったようです。。。(笑)

と言うことは、このメールは「カゴヤ・ジャパン」ユーザーのサーバーアカウントを詐取するのが目的。

この差出人は、うちの事務所が「カゴヤ・ジャパン」さんのユーザであることを承知してこのメールを

infoアカウントに宛てて送ったようです。

まとめ このようなメールが頻繁に来るということは、どうやら「カゴヤ・ジャパン」からユーザー情報が

漏洩しているようですね。

とは言え、「カゴヤ・ジャパン」に苦情の連絡をしたところですでに漏洩してしまっているので

対処の方法がありませんから、このようなメールが来なくなるよう祈るしかありません…(-_-;) 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |