お正月早々危険なメールが! 正月3が日が過ぎ、お役所は今日仕事始めを迎えていることと思います。

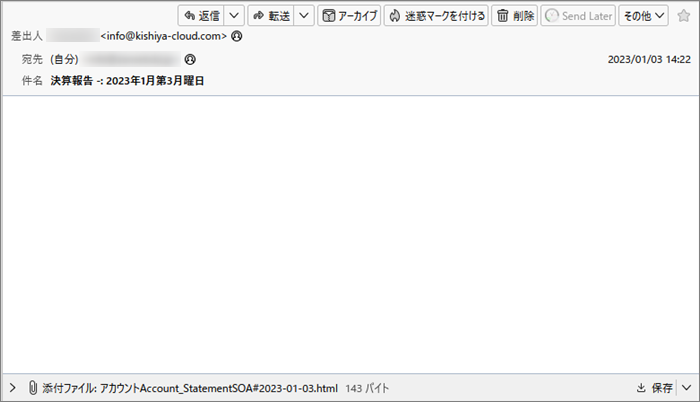

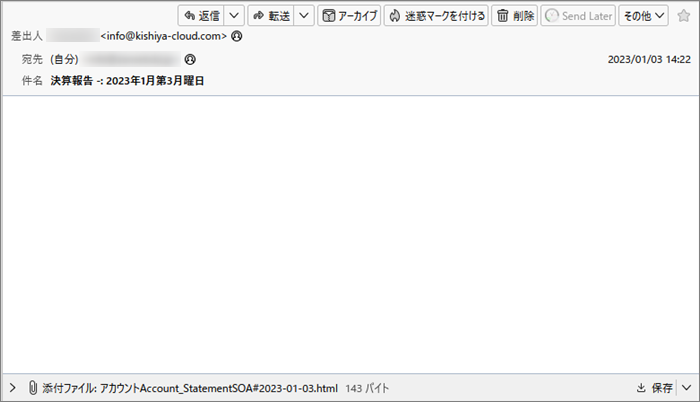

そんな今朝、私のメールボックスにこのような危険なメールが届いています。

中身は真っ白で何も書かれていませんが、何やら添付ファイルが付けられているようです。

件名からすると、添付ファイルは「決算報告書」なのでしょうか? では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は

「決算報告 -: 2023年1月第3月曜日」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

今日が官庁仕事始めの1月4日水曜日ですが、この決算報告書は、件名からすると1月第3月曜日なので

1月15日と10日以上先の未来になりますが…(;^_^A 差出人は

「 <info@kishiya-cloud.com>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 使われているドメインは”kishiya-cloud.com”

”kishiya-cloud”について調べてみると、医療機器販売事業を行う「株式会社キシヤ」さんが手掛ける

クラウドサービスにたどり着きますが、こちらのドメインは”kishiya.co.jp”で異なるのでこちらとは

違っているようです。

案の定偽装 では、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「info@kishiya-cloud.com」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「<51d54874-9633-f28d-7e05-387fe901ef98@kishiya-cloud.com>」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from [127.0.0.1] (unknown [20.222.143.151])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | この差出人は、あくまで自分のドメインは”kishiya-cloud.com”と言い張るようですね。 先に書いた通り”Received”に記載のIPアドレスは差出人が利用したメールサーバーのもの。

このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

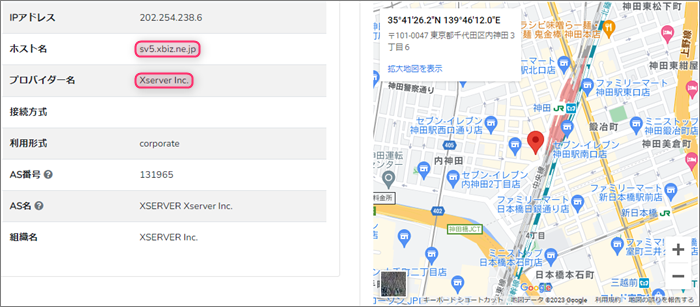

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”kishiya-cloud.com”について調べてみます。

このドメインは、どうやら「ムームードメイン」さんの持ち物のようですね。

そして”202.254.238.6”がこのドメインを割当てているIPアドレス。

本来同じでなけれならない”Received”のIPアドレスが”20.222.143.151”ですから全く異なります。

これでアドレス偽装は確定。

この方にはしっかり罪を償っていただかなければなりませんね! 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

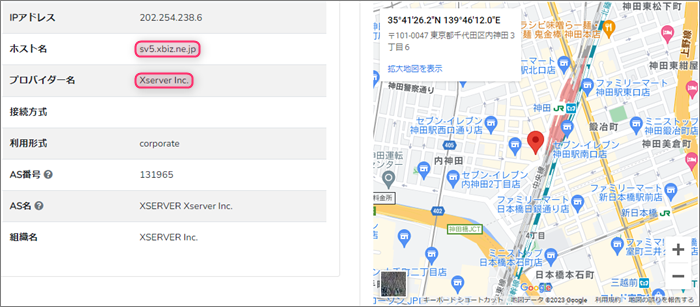

”Received”のIPアドレス”20.222.143.151”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元に、利用されているプロバイダーとその割り当て地を確認してみます。

利用されたプロバイダーは「Xserver」とされていますので差出人はこちらのユーザーのようです。

そしてその割当て地は東京のJR神田駅付近。

もちろんIPアドレスを元にしているので、かなりアバウトな位置だと思われますが、迷惑メール調査では

よく出くわす地域です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

不用意にファイルを展開しないで! では引き続き本文。

…って言うか、本文は真っ白で何も書かれていません…(;^_^A

その代わりと言っちゃ何ですが、このメールにはこのような名前のhtmlファイルが添付されています。

「アカウントAccount_StatementSOA#2023-01-03.html」

このファイルは、悪意のあるウィルスを含むファイルなので絶対に保存したり開けたりしてはいけません! 万全のセキュリティーに上で細心の注意を払いこのファイルをエディタで開いてみることにします。

するとこのような記述がされていました。 | The file [アカウントAccount_StatementSOA#2023-01-03.html] has been detected containing virus [HTML/Phish.CUB!tr], and has been removed. | これをこのまま翻訳してみると。 | ファイル [AccountAccount_StatementSOA#2023-01-03.html] にウィルス [HTML/Phish.CUB!tr] が含まれていることが検出され、削除されました。 | ほらね!

この添付ファイルには「HTML/Phish.CUB!tr」という名前のウィルスが付けられていたようですが

セキュリティーで自動削除されたようです。

このウィルスを「脅威百科事典」で引いてみました。

ご覧いただいた通りこのウィルスはトロイの木馬に分類されるようです。

このようなウィルスに感染すると、デバイスの自由を奪い様々な悪さを行うようです。

とても危険なので絶対にまねしないようにお願いいたします!

まとめ 誰からだかわからないメールの添付ファイルは、このようにウィルスが混入している場合が多いので

絶対に不用意に保存したり開いたりしないでください!

取り返しのつかないことにならないようご注意ください。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |