えっ?PayPayのメールドメインが”blueskyad.net”ですと? 年末くらいから急にPayPayカードより「お支払い金額のお知らせ」と書かれたメールが数本届いています。

最初は12月31日に50,000円、年が明け1月1日に20,000円、そして今日1月2日がこのように78,000円

私、一応PayPayカードは持ってはいるものの最近は全然使っていないのでこれらのメールは

詐欺やスパムメールです。 では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は

「[spam] 2023年1月2日お支払い金額のお知らせ – PayPayカード」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”PayPay” <rhgl@blueskyad.net>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 「PayPay銀行」さんが”blueskyad.net”なんてドメイン、ちゃんちゃらおかしいですよね?

だって「PayPay銀行」さんには”paypay.ne.jp”って正規ドメインがあるんですから。 正規ドメインが有るのにそれ以外のこのようなでたらめなドメインを使ったメールアドレスで

ユーザーさんにメールを送るなんて信用問題に関わる大きな問題です。

メールアドレスはウソ! では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「rhgl@blueskyad.net」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「C70EE374D66F56EDA462D3FB39B05CC5@blueskyad.net」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from blueskyad.net (unknown [137.220.180.15])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | メールアドレスから”Received”まですべて使われているドメインは”blueskyad.net”

となっているのがお分かりになりますよね?

では、このドメインについて調べてみます。

「対応するIPアドレスがありません」と言うことなので、このドメインにはIPアドレスの割当てがありません。

IPアドレスが割り当てられていないドメインはインターネット上で利用できないのでこのドメインを使った

アドレスは嘘であることがわかりましたね! 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

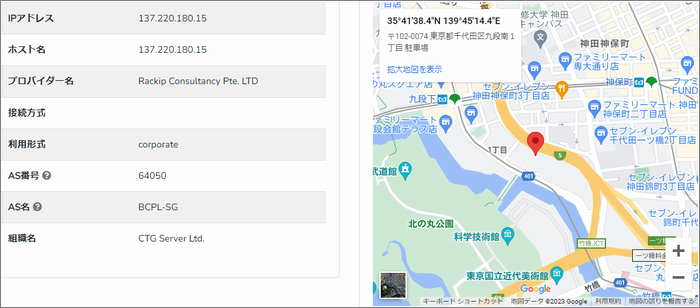

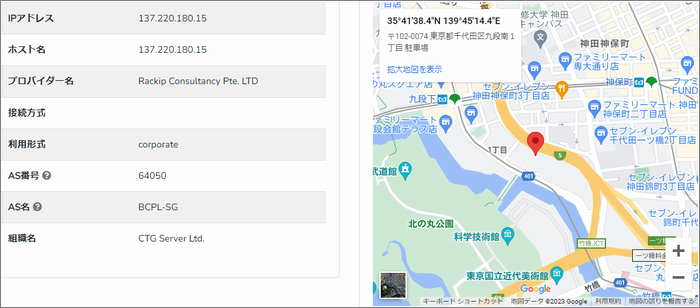

”Received”のIPアドレス”137.220.180.15”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、これらの調査でちょくちょく見かける東京都千代田区九段南付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

電子マネーを送金させようとする!? では引き続き本文。 PayPayカードのご利用ありがとうございます

利用明細には最短2~3日後に反映されます。

金額:78,000円

日時:2023年1月2日

ご利用明細を確認する | このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

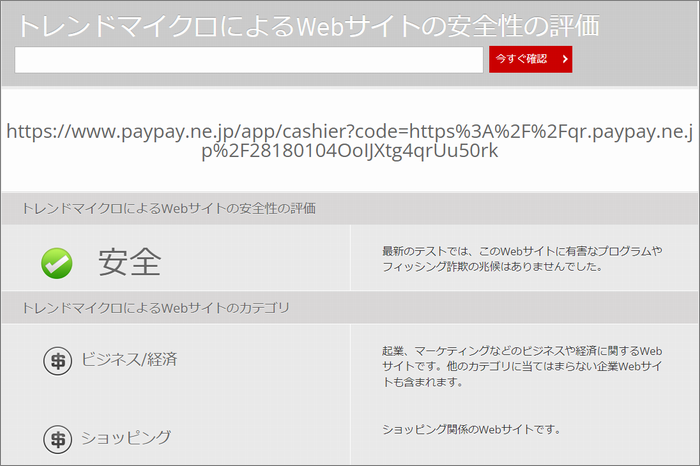

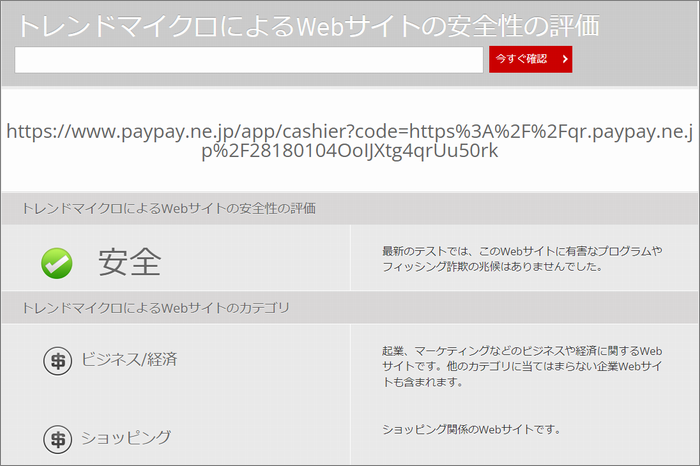

そのリンクは「ご利用明細を確認する」って書かれたところに張られていて、リンク先の

URLとトレンドマイクロの「サイトセーフティーセンター」での評価がこちらです。

安全と書かれていますね。

それもそのはず、このURLで使われているドメイン”paypay.ne.jp”はPayPayの正規ドメインですから。

それにしても不思議ですね。

リンク先が正規PayPayのサイトだなんて…

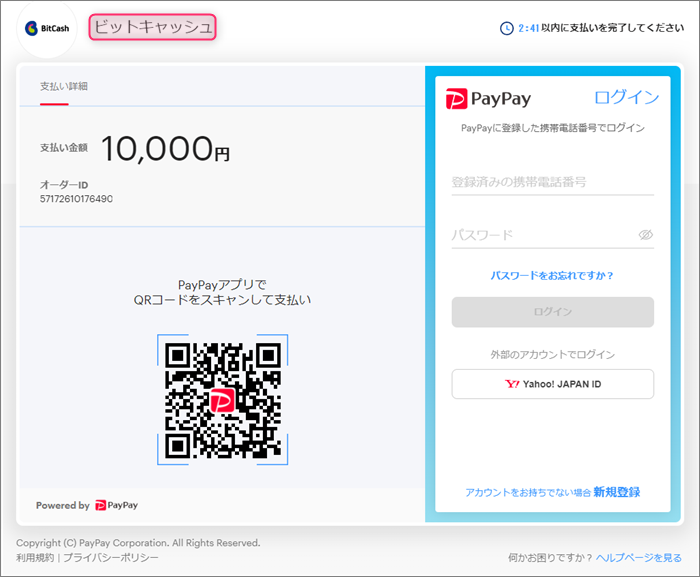

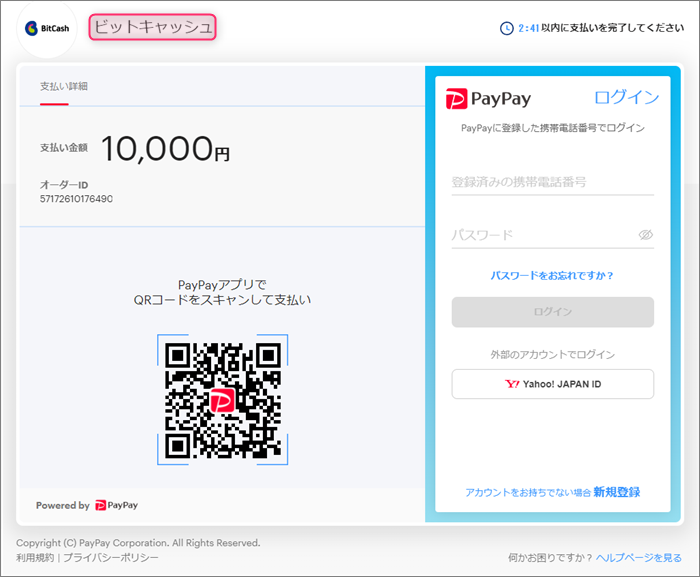

一応確認のため安全な方法でリンク先のサイトに調査目的で訪れてみました。

ん?

「ビットキャッシュ」と書かれていて金額が10,000円になっています。

メールには確か78,000円と書かれていたはず。

ページの中程には「PayPayアプリでQRコードをスキャンして支払い」なんて書いてありますよ。

そして右側にはPayPayにログインするようなフォームもあります。

それに右上には「2:41以内に支払いを完了してください」なんてカウントダウンもされています。

これ、もしかして私のPayPayを利用し「ビットキャッシュ」を経由して電子マネー10,000円を

だまし取ろうとしているのでは?

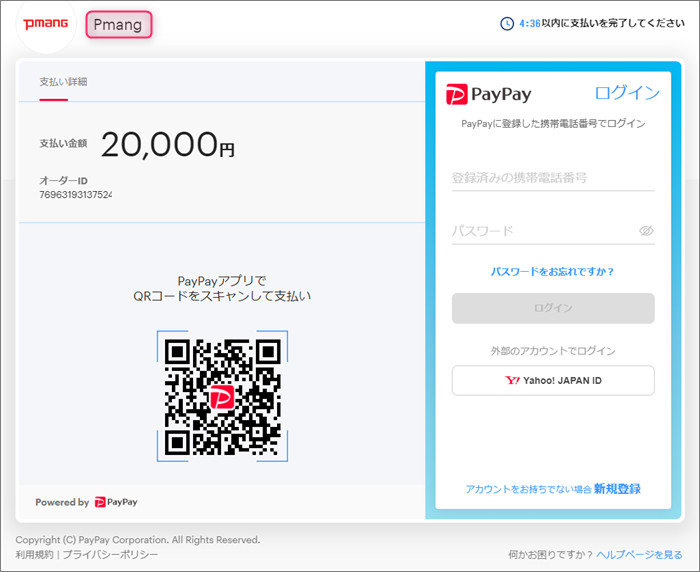

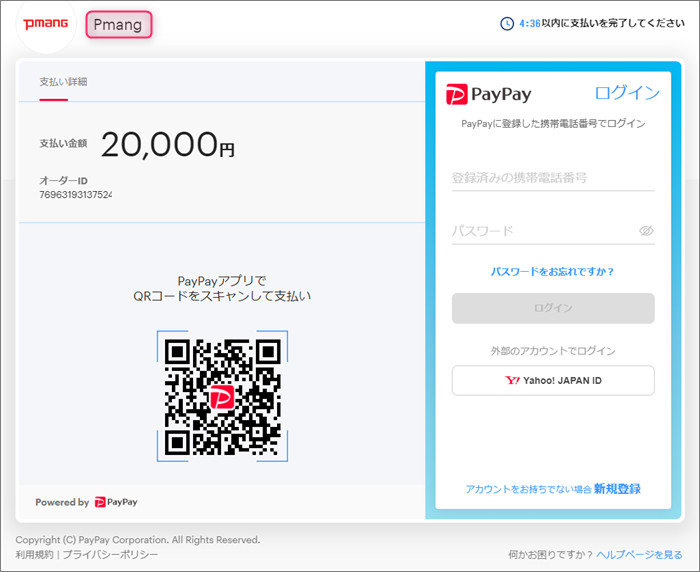

もしそうだとしたら新手の詐欺ですね…(;´Д`A “` メールに戻ってもう一度リンクをクリックしてみると、今度は「Pmang」を経由していますね。

危ない危ない!

こんな手口も使うようになったんですね…

まとめ いやいや、こりゃヤバいです!

このような手口を使って送金させようとするなんて…(;^_^A 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |