無効になったって普通理由くらい書くでしょ? 本日3本目のエントリーは久々の事。

それだけ、フィッシング詐欺メールが多く、それだけ私が暇って事…??(笑)

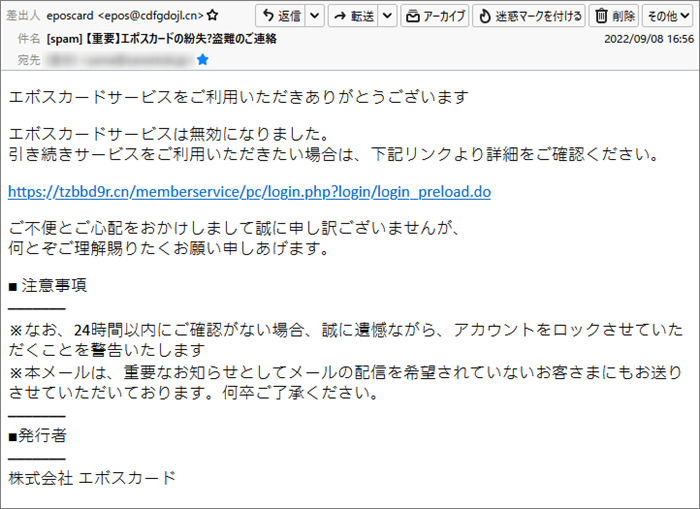

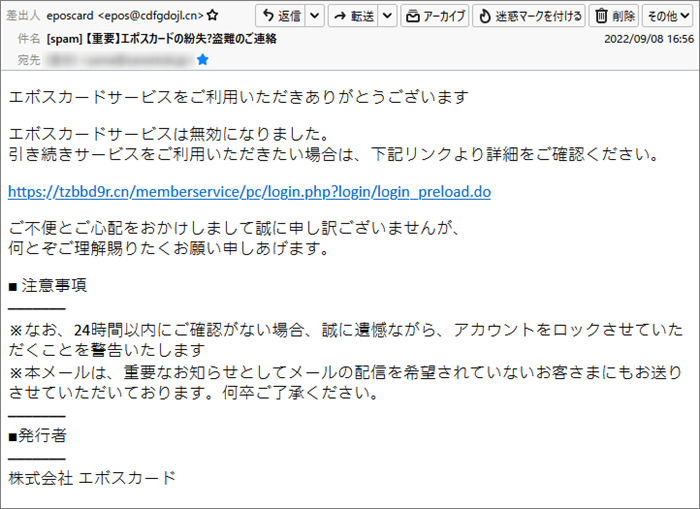

今回ご紹介するのは、こちらの「エポスカード」に成りすますものです。

読んでみると、件名の「紛失」や「盗難」とは書かれておらず、確たる理由も無いのにカードが

無効になったとのこと。

無効になったカードを引続き利用したいのなら、リンクから詳細を確認するように促しています。 では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は

「[spam] 【重要】エポスカードの紛失?盗難のご連絡」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。 まあそれにしても「?」は無いですよね?

文字化けなのでしょうか?

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「eposcard <epos@cdfgdojl.cn>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 「エポスカード」さんには、”eposcard.co.jp”って正規ドメインをお持ちです。

正規ドメインが有るのにそれ以外のこのようなでたらめな中国のドメインを使ったメールアドレスで

ユーザーさんにメールを送るなんて信用問題に関わる大きな問題です。

割当てているIPは既にブラックリスト入り では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

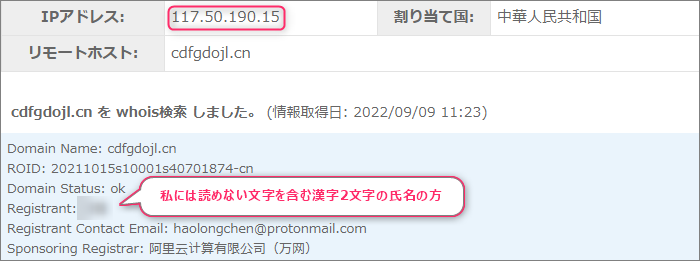

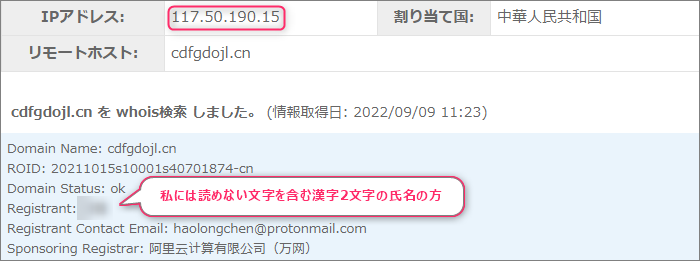

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「epos@cdfgdojl.cn」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Received:「from cdfgdojl.cn (unknown [117.50.190.15])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | では、メールアドレスにあったドメイン”cdfgdojl.cn”について調べてみます。

登録者なのかそれとも代行業者なのか分かりませんが、その氏名は私には読めない文字を含む漢字2文字の

氏名の方で、もちろん中国の方でしょうね。

そして”117.50.190.15”がこのドメインを割当てているIPアドレス。

”Received”のIPアドレスと全く同じですからアドレス偽装はありません。 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

”Received”のIPアドレス”117.50.190.15”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、フィッシング詐欺メールの一大生産地の北京にある「天安門広場東側」付近です。

よく見ると、このIPアドレスの持つ脅威レベルは「高」で、脅威の詳細は「サイバーアタックの攻撃元」

攻撃対象は「メール」とされていますから、悪意のある物として周知されているようです。

トロント市庁舎付近に拠点を追加?! では引き続き本文。 | エボスカードサービスをご利用いただきありがとうございます エボスカードサービスは無効になりました。

引き続きサービスをご利用いただきたい場合は、下記リンクより詳細をご確認ください。 h**s://tzbbd9r.cn/memberservice/pc/login.php?login/login_preload.do

(直リンク防止のため一部文字を変更してあります) ご不便とご心配をおかけしまして誠に申し訳ございませんが、

何とぞご理解賜りたくお願い申しあげます。 | このような無効になった理由も書かれていないメール、誰が信じるのでしょうね?(笑) このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは、本文に直書きされていて、リンク先のURLがこちらです。

このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

このように既に危険サイトと認識されており、ブラックリストに登録済み。

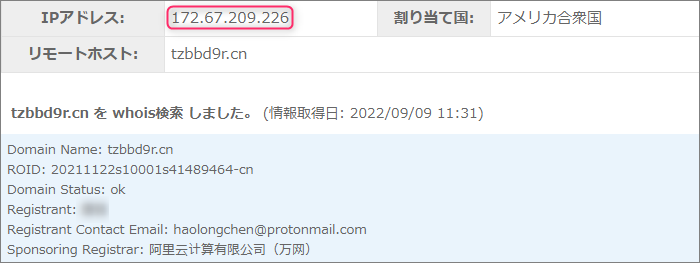

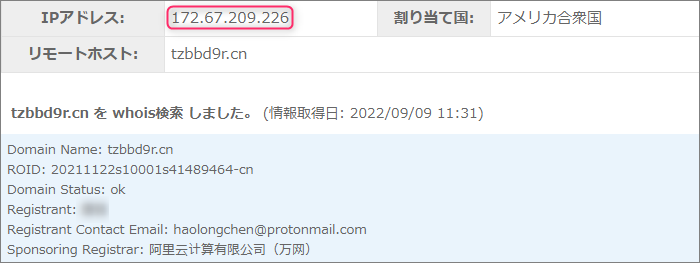

そのカテゴリは「詐欺サイト」と書かれています。 このURLで使われているドメインは、”tzbbd9r.cn”

このドメインにまつわる情報を取得してみます。

予想通り申請者は、メールアドレスのドメインと同じ人物。 このドメインを割当てているIPアドレスは”172.67.209.226”

このIPアドレスを元にその割り当て地を確認してみます。

こちらのIPアドレスもメールドメイン同様に危険なIPアドレスとして既にブラックリスト入りしていました。 そしてピンが立てられのは、詐欺サイトの第二のメッカ、カナダのトロント市庁舎付近。

フィッシング詐欺サイトは、この付近に密集しています!

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 危険と言われると見に行きたくなるのが人情と言うもの。

安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。 開いたのは「EPOS Net」と書かれたエポスカード会員専用のウェブサイトの「エポスNet」への

ログインページです。

もちろん偽サイトですから絶対にログインしないでください!

まとめ 今日のブログエントリーでご紹介した3つのフィッシング詐欺メールのリンク先サイトは

どれも同じトロント市庁舎付近に設置されたウェブサーバー内で稼働しています。

どうやら、奴らはこちらにも拠点を構えたようですね。

活動拠点が増えたことでもしかしたら詐欺メールも倍増するかも…(-_-;) 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |