注文が出荷できないらしい 相変わらずAmazonに成りすますフィッシング詐欺メールは大量に出回っています。

今朝は、「注文が出荷できない」と言った以前から「楽天市場」の成りすましでよく使われた

件名のメールがAmazonから送られてきました。

このメール、ヘッダーのロゴがリンク切れしてしまっていますね(笑)

書かれているのは、支払方法が承認されずアカウントが更新できないのでリンクからログインして

アカウント情報を更新するように促す内容です。 では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は

「[spam] 【Amazon】アカウントの支払い方法を確認できず、注文を出荷できません」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”Amazon” <noreply@Amazon.co.jp>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 上手く化けたつもりしょうか?…

”Amazon.co.jp”は確かに「Amazon」さんのドメインですが、ドメインに大文字は使えません(笑)

それに件名に”[spam]”とあるのでこのメールは詐欺メール故に偽装の疑いがあります。

その辺りを含め、次の項で見ていくことにしましょう。

こんなメール「Amazon.co.jp」であるはずがない では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「noreply@Amazon.co.jp」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「20220906165933503848@Amazon.co.jp」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from noreply0.Amazon.co.jp (unknown [2.56.240.69])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | この差出人は、あくまで自分のドメインは”Amazon.co.jp”と言い張るようですね。

ならばその鼻っ柱をへし折ってやりましょうか! 先に書いた通り”Received”に記載のIPアドレスは差出人が利用したメールサーバーのもの。

このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

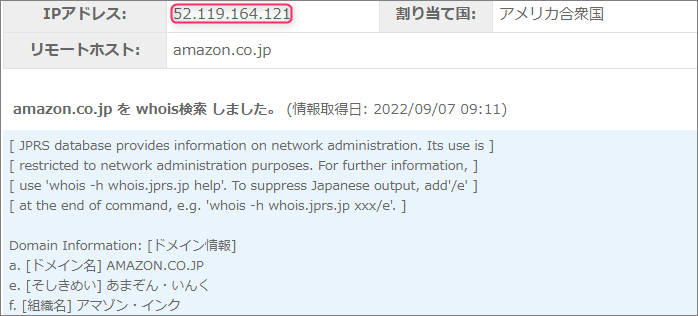

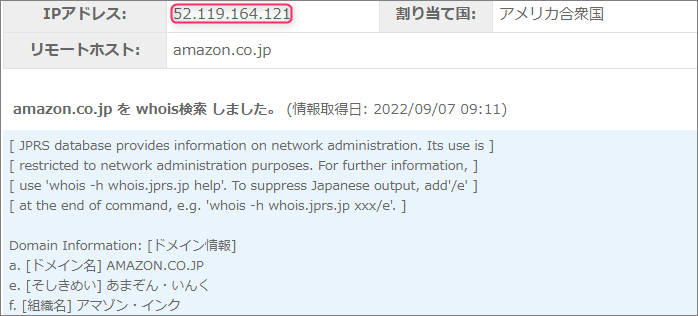

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”Amazon.co.jp”について調べてみます。

当然ちゃんと「アマゾン・インク」さんの持ち物です。

そして”52.119.164.121”がこのドメインを割当てているIPアドレス。

本来同じでなけれならない”Received”のIPアドレスが”2.56.240.69”ですから全く異なります。

これでアドレス偽装は確定。

この方にはしっかり罪を償っていただかなければなりませんね! 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

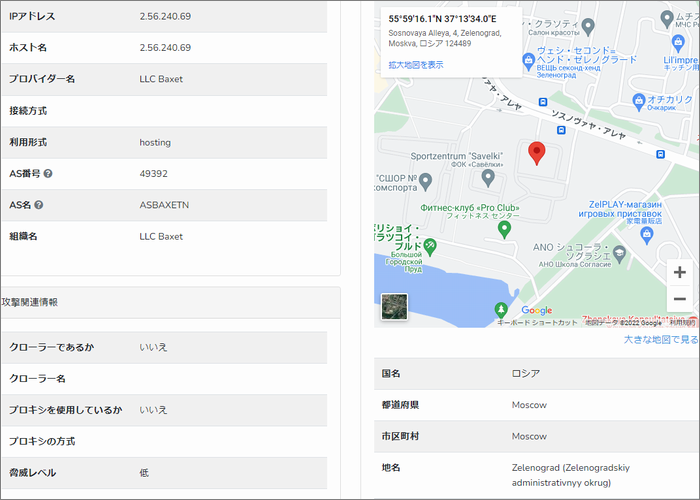

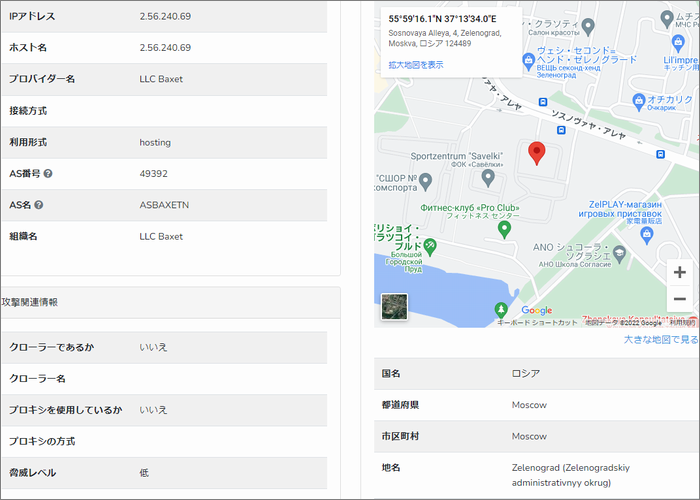

”Received”のIPアドレス”2.56.240.69”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、ロシアのモスクワ郊外にある「ゼレノグラード」付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

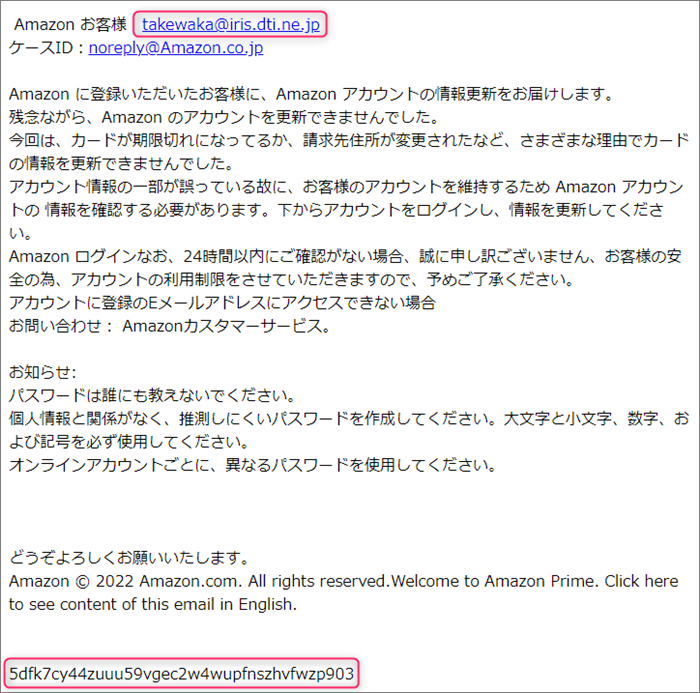

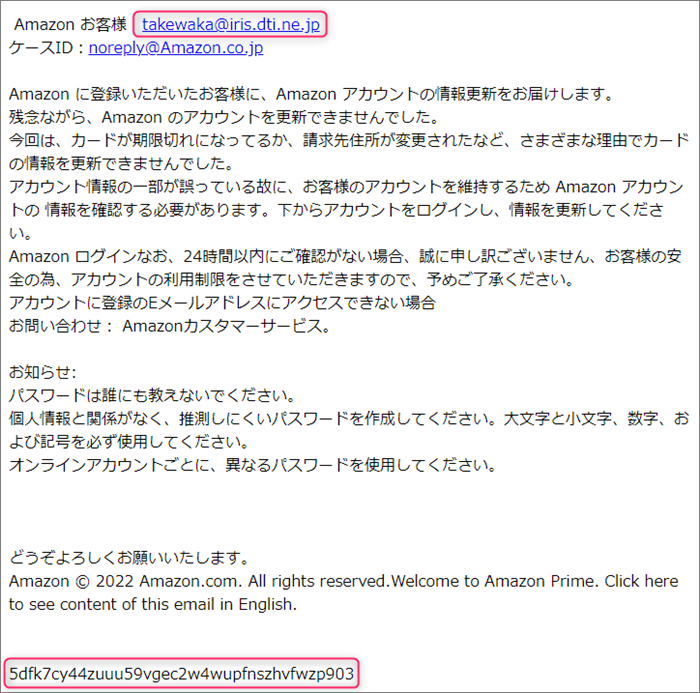

あぶり出しのように文字が浮き上がってきた では引き続き本文。

ひとまず本文をHTML形式の表示状態からTEXT表示に切換えてみました。

すると、あぶり出しのように知らないメールアドレスと、フッター部分に意味の分からない数字と文字の

羅列が表示されました。

DTIのドメインを使ったメールアドレスの”takewaka@iris.dti.ne.jp”ってダレ?…

最後の意味の分からない数字と文字の羅列は、おそらくワードサラダ。

ワードサラダについては、以前に詳しくご紹介しているの、ご興味があればそのブログエントリーを

ご覧ください。 『詐欺メールに付き物』「ワードサラダ」とは?

このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは「Аmazon ログイン」って書かれた黄色いボタンに張られていて、リンク先の

URLがこちらです。

このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

このように既に危険サイトと認識されており、ブラックリストに登録済み。

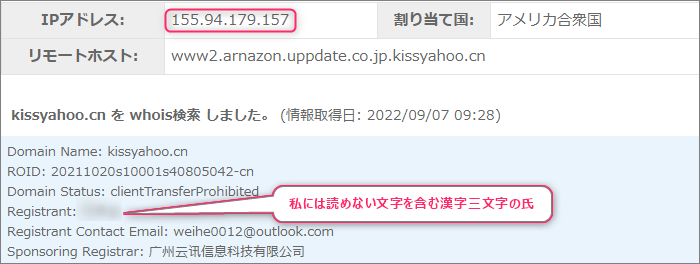

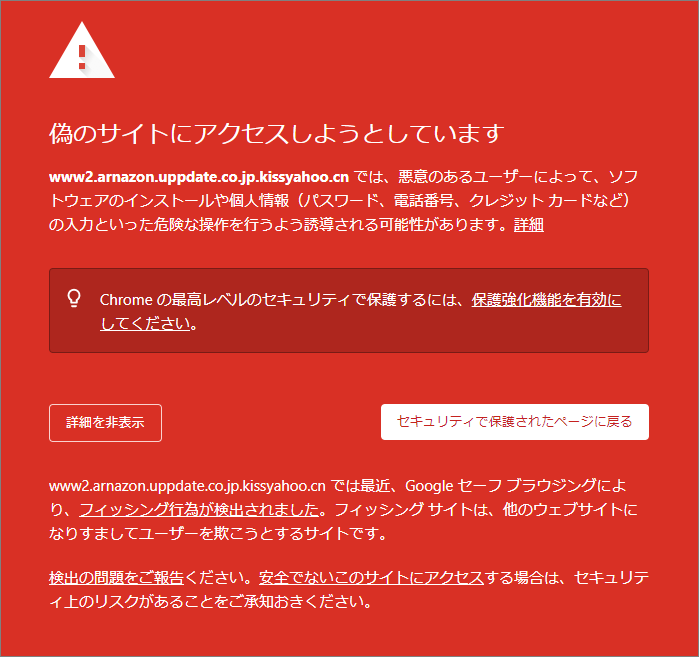

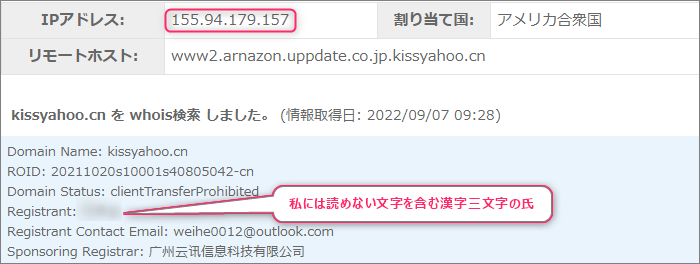

そのカテゴリは「フィッシング」と書かれています。 このURLで使われているドメインは、サブドメインを含め”www2.arnazon.uppdate.co.jp.kissyahoo.cn”

このドメインにまつわる情報を取得してみます。

登録者は、中国のドメイン登録代行の業者の「广州云讯信息科技有限公司」

登録者の氏名は、私には読めない文字を含む漢字三文字の氏名の方でした。 このドメインを割当てているIPアドレスは”155.94.179.157”

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは、詐欺サイトのメッカ、ロサンゼルス近郊のリトルトーキョーに程近い場所。

フィッシング詐欺サイトは、この付近に密集しています!

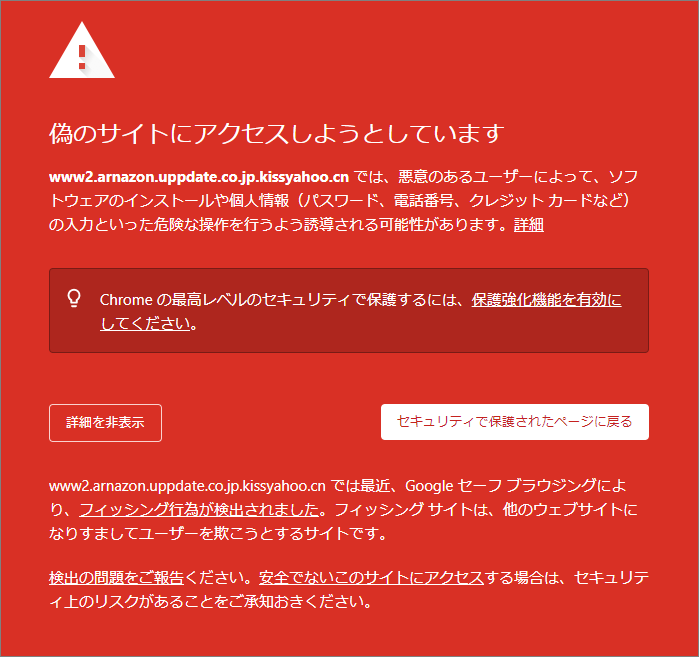

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 危険と言われると見に行きたくなるのが人情と言うもの。

安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。

すると早速Chromeが接続をブロックしてきました。

構わず先に進んでみます。

次に開いたのは、Amazonへのログインページです。

もちろん偽サイトですから絶対にログインしないでください

まとめ いくらメールアドレスを偽装しようともリンク先のURLは偽装できないので偽サイトだと丸わかり。

だってAmazonが、自社ドメインの全く入っていない”www2.arnazon.uppdate.co.jp.kissyahoo.cn”

なんてURLを使うはずがありませんからね! 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |