| アダルトハッキングメール |

※ご注意ください!

このブログエントリーは、フィッシング詐欺メールの注意喚起拡散を目的とし

悪意を持ったメールを発見次第できる限り迅速にをもっとうにご紹介しています。

このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません!

リンク先は正規サイトを模した偽のコピーサイトで、フォームにアカウント情報や

クレジットカードの入力させそれらの情報を詐取しようとします。

被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は

ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう

心掛けてください!

また、気が付かずにログインしてしまった場合は、まず落ち着いてできる限り早く

パスワードの変更やクレジットカードの利用停止を行ってください。 |

★フィッシング詐欺解体新書★ |

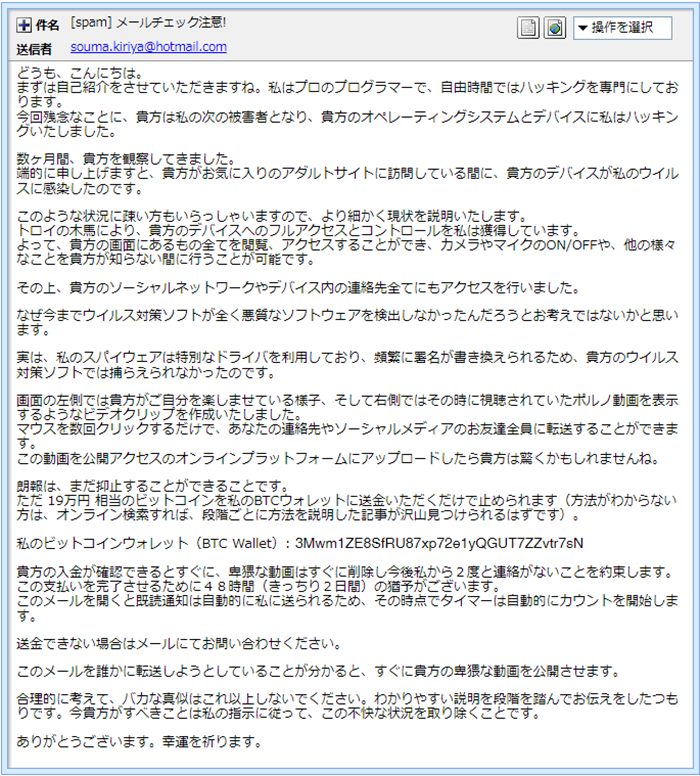

19万円相当の金額を仮想通貨のビットコインで支払えと おかしな件名だなと思って開いてみたらやっぱり!

これはよくある「アダルトハッキングメール」です。

自身をハッカーだと自称し、受信者がアダルトサイトを訪問中に、デバイスにトロイの木馬を送り込んで

感染させデバイスの乗っ取りに成功しデバイス内のSNSを含むすべての連絡先を取得したと。

その上で、こちらがエロサイトを見て官能している所をリモートでカメラとマイクを使って録画を

したので、その動画をばらまきたくなければ、19万円相当の金額を仮想通貨のビットコインで支払え

と言うものです。 では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は

「[spam] メールチェック注意!」

いつもこちらが気になるような件名を付けてきますね。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「souma.kiriya@hotmail.com」

”hotmail.com”はマイクロそつほしゃが提供するフリーのメールアドレスのドメインです。

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは簡単にし尿してはいけません。

その辺りを含め、次の項で見ていくことにしましょう。

存在しないドメインからメールが届くって?! では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「hw@lnnpy.com」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

ね、”hotmail.com”じゃないでしょ?!

更に言えば、ここは誰でも簡単に偽装可能なフィールドなのであてにできませんが。 | | Message-ID:「74B8455CC1E810CFF08EFFFABA8F9B13@lnnpy.com」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from lnnpy.com (unknown [222.185.19.211])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | ”Return-Path”には”hw@lnnpy.com”なんてメールアドレスが書かれていますが、これも眉唾。

奴らが本当のアドレスをやすやすと見せるはずがありません。

このドメイン”lnnpy.com”の状況を確認するため「ムームードメイン」さんで空き状況を

確認してみました。

すると、このような結果が…

あはは、今ならこのドメイン、0円で取得できるそうですよ!(笑)

空いているドメインを使ってメールなんて受送信できないのでこれも明らかにウソです。 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

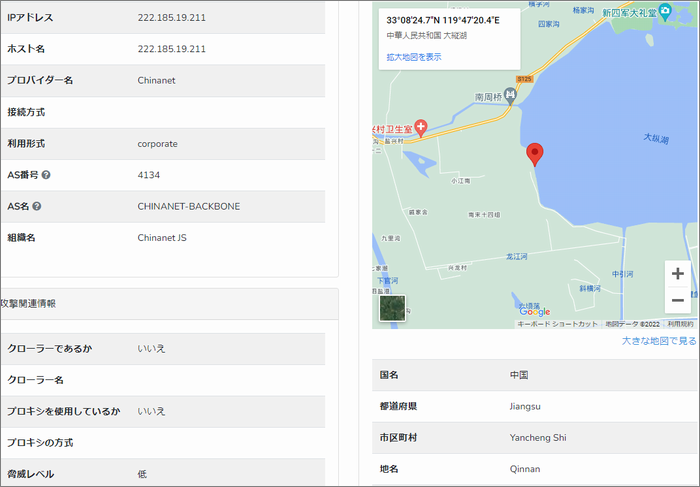

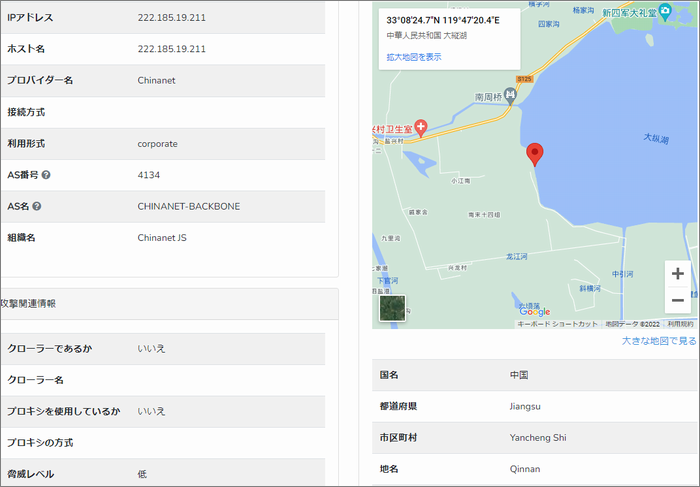

”Received”のIPアドレス”222.185.19.211”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、中国 Jiangsu(江蘇省) Yancheng Shi(塩城市) Qinnan(欽南区) 付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。 左側の詳細情報をよく見ると「プロバイダー名 Chinanet(中国電信)」と記載されていますので、

この差出人はきっと、このプロバイダーのメーリングリストを使って、一斉にこのメールを

配信しているものと思われます。

まとめ どこかで入手した漏洩メールアドレスのリスト宛に送っているので、男女関係なく届いていることと

思います。

女性なら被害に遭うことは考えにくいと思いますが、世の男性諸君はこのような悪質な輩に絶対に

騙されないでくださいね! 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)