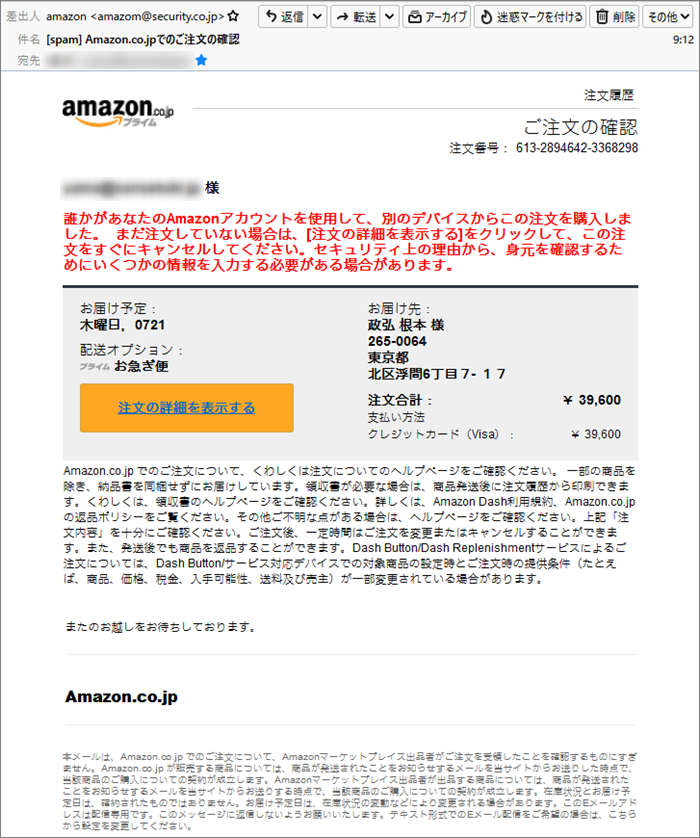

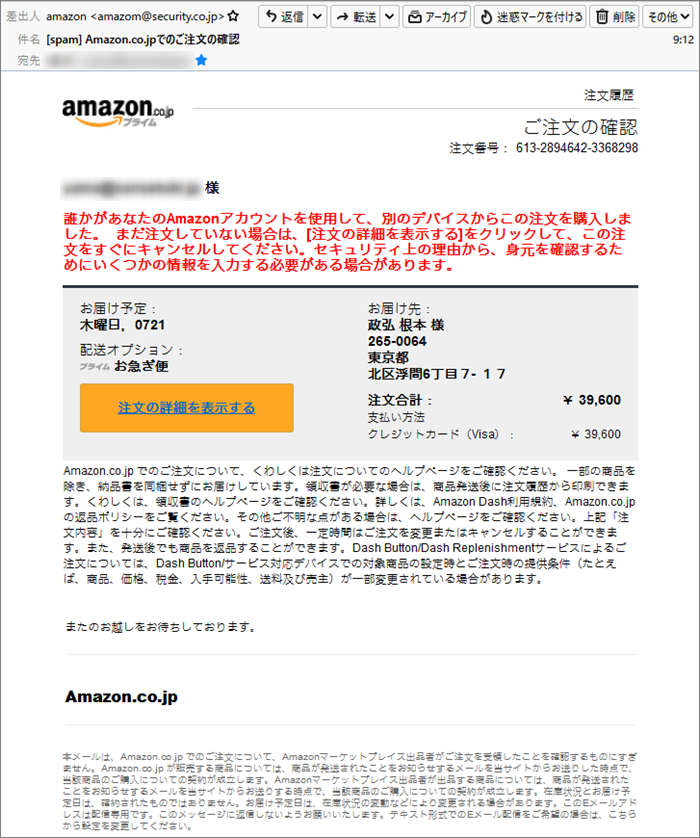

本物そっくりだけど またもやAmazonを騙るフィッシング詐欺メールです。

Amazonの注文確認メールにそっくりなメールを送りつけてきました。

これと全く文面で何通か受け取ってブログでもご紹介していますが、件名違いなので改めてエントリー

させていただき事にしました。 書かれてないのは、例によって第三者不正利用の疑いがあるのでリンクから注文をキャンセルを促す内容。 では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は

「[spam] Amazon.co.jpでのご注文の確認」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「amazon <amazom@security.co.jp>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 なぜAmazonが”security.co.jp”なんてドメインのメールアドレスを使うの?

だってAmazonさんには、”amazom.co.jp”って正規ドメインをお持ちです。

正規ドメインが有るのにそれ以外のこのようなでたらめなドメインを使ったメールアドレスで

ユーザーさんにメールを送るなんて信用問題に関わる大きな問題です。

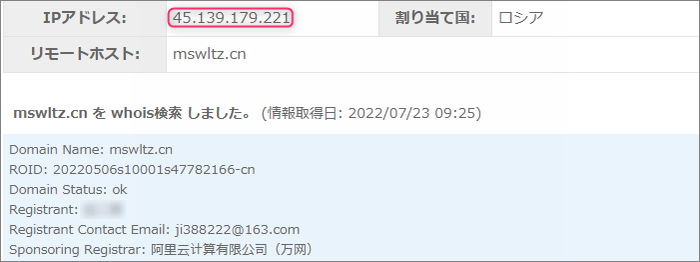

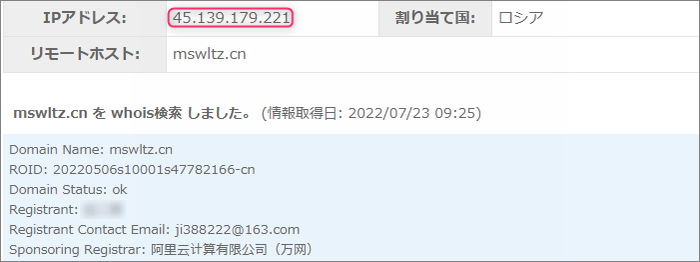

本当のドメインは”mswltz.cn” では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「amazon@mswltz.cn」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されるはずですが、いつの間にか

ドメインが”security.co.jp”から”mswltz.cn”に変わっちゃいましたね。(笑) | | Message-ID:「0047f014fd15$1d0ba622$d8bc6de1$@amazon.co.jp」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。

それにしても今度は”amazon.co.jp”ですか、もうひっちゃかめっちゃかですね… | | Received:「from mswltz.cn (mail.mswltz.cn [45.139.179.221])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | ではまず、メールアドレスにあったドメイン”mswltz.cn”について調べてみます。

そして”45.139.179.221”がこのドメインを割当てているIPアドレス。

”Received”のIPアドレスと同じですからアドレス偽装はありませんでした。 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

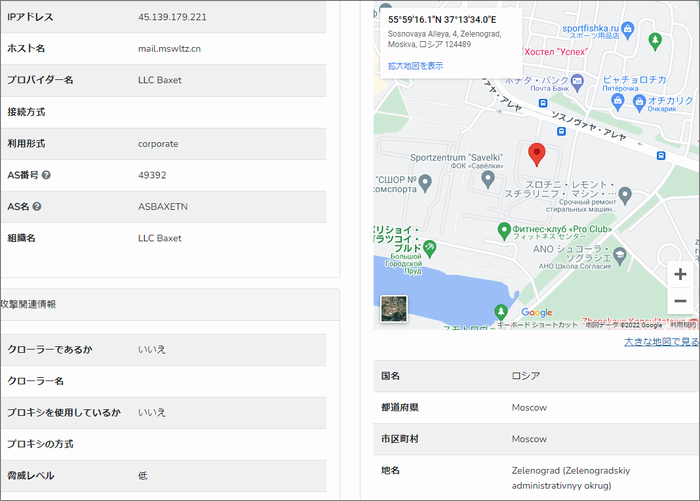

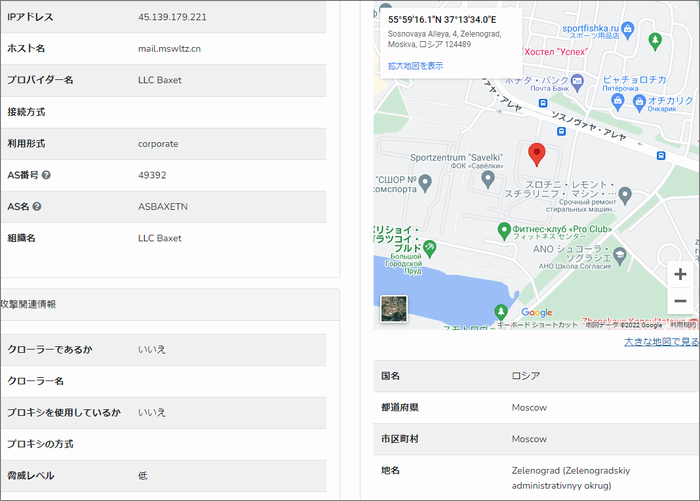

”Received”のIPアドレス”45.139.179.221”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、ロシアのモスクワにある「ゼレノグラード」付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

ご紹介したメールの際は「根本 政弘」だったのに では引き続き本文。 | ***@*****.*** 様 誰かがあなたのAmazonアカウントを使用して、別のデバイスからこの注文を購入しました。

まだ注文していない場合は、[注文の詳細を表示する]をクリックして、

この注文をすぐにキャンセルしてください。

セキュリティ上の理由から、身元を確認するためにいくつかの情報を入力する必要がある場合があります。 お届け予定:

木曜日,0721 配送オプション:

お急ぎ便

注文の詳細を表示する お届け先:

政弘 根本 様

265-0064

東京都

北区浮間6丁目7- 17

注文合計: ¥ 39,600

支払い方法

クレジットカード(Visa): ¥ 39,600 | まず気付くのは宛名。

このメールだと私のメールアドレスがその宛名にされていますが、Amazonユーザーさんなら

お分かりのようにAmazonからのメールの宛名は氏名のはずです。 そしてお届け先の氏名「政弘 根本」

どうでもいいけど、なぜ氏名が逆なのでしょうか?

確か以前にご紹介したメールの際は「根本 政弘」と言うのもあったはず。(笑) このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは「注文の詳細を表示する」って書かれた黄色いボタンに張られていて、

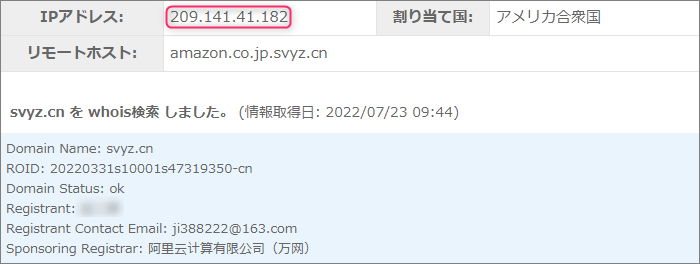

リンク先のURLがこちらです。

このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

おっと、まだ「未評価」のようです。

このようなフィッシング詐欺サイトがこの評価ではあまりにも危険すぎます。

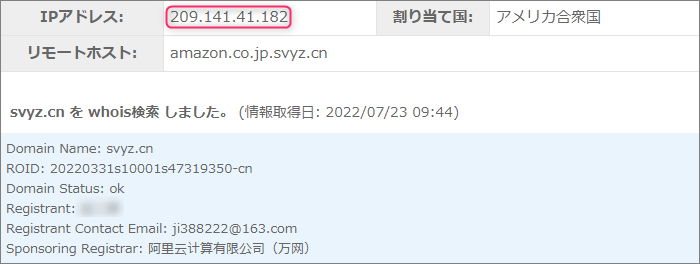

評価を変更していただけるよう早速申請しておきます。 このURLで使われているドメインは、サブドメインを含め”amazon.co.jp.svyz.cn”

このURLで使われているドメインは”amazon.co.jp”ではなくて”svyz.cn”ですからお間違いなく!

やっぱり中国のドメインなんですね。(;^_^A では、このドメインにまつわる情報を取得してみます。

申請者は、メールヘッダーの”Received”にあった”mswltz.cn”と同じ方。 このドメインを割当てているIPアドレスは”209.141.41.182”

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは、ネバダ州マッカラン空港付近。

恐らく空港内じゃ無いと思われます…(笑)

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 危険と言われると見に行きたくなるのが人情と言うもの。

安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。 まず、その前にChromeにブロックされてしまいました。

危険を承知で先に進むと…

またこのパターンですか、ここに書かれている「localhot」とは自局の事。

簡単に言えば、このサイトを見ているスマホやPCなどのデバイスの事。

そんなところにウェブサイトなんて構築していないから当然アクセスできないと表示されるのです。 詐欺サイトは、捜査の手が及ぶのを恐れ、えてして時々姿をくらまします。

こうすることで少しでも捜査の手から逃れようとしているのです。

先程ご覧いただいた通り、IPアドレスとドメインは紐づけされたままなのでサイトは簡単に

復活することが可能な状態です。

まとめ Amazonの注文確認メールとそっくりなので、「ハッ」と思う方も多いかもしれません。

でも、Amazonなのにメールアドレスのドメインが”security.co.jp”なんてAmazonには全く

関係の無いものですので、そこで気付く方も多いと思います。

でも、何人かの人は騙されちゃうんでしょうね… 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |