『詐欺メール』「「VJAグループVpassアプリ」ご請求内容のお知らせ」と、来た件

| 根気の良い詐欺犯?! | ||||

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した完全コピーの偽サイトで、フォームにアカウント情報や クレジットカードの入力させそれらの情報を詐取します。 被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! | ||||

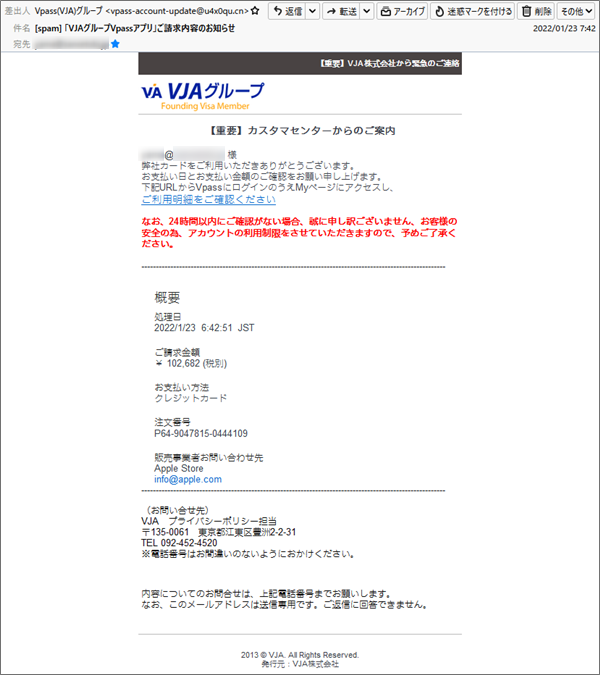

メールサーバーは皇居付近に?!週明け一発目はVJAフィッシング詐欺メールです。 では、プロパティーから見ていきましょうか。 件名は 差出人は では、このメールのヘッダーソースを確認し調査してみます。

まずは、ドメイン”u4x0qu.cn”と”Received”に書かれてるIPアドレス”202.61.149.39”の 次にIPアドレス”202.61.149.39”を使ってその位置情報を探ってみました。 手の込んだ詐欺サイト続いて本文。 この本文の最初に書かれている宛名ですが、このメールの場合は、私のメールアドレスが

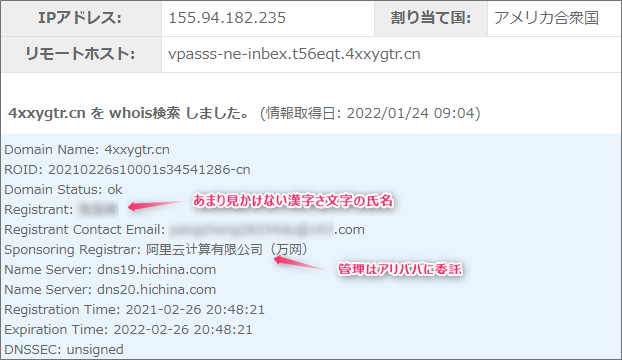

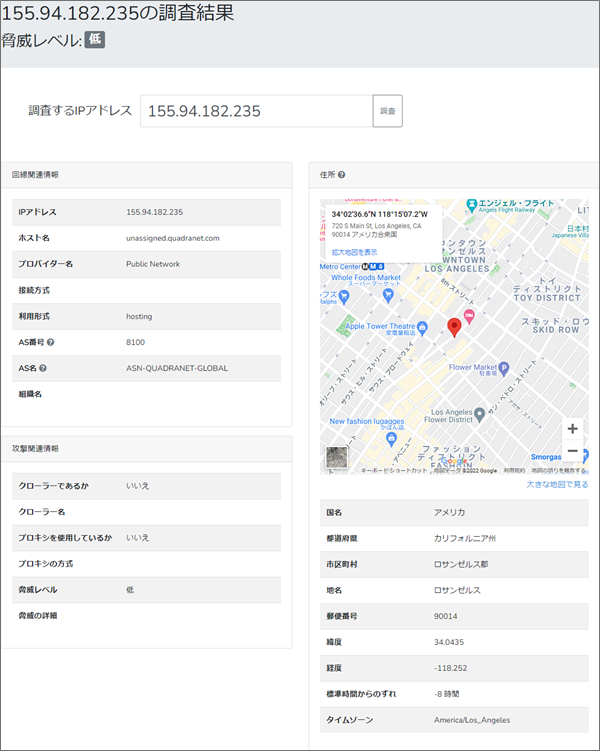

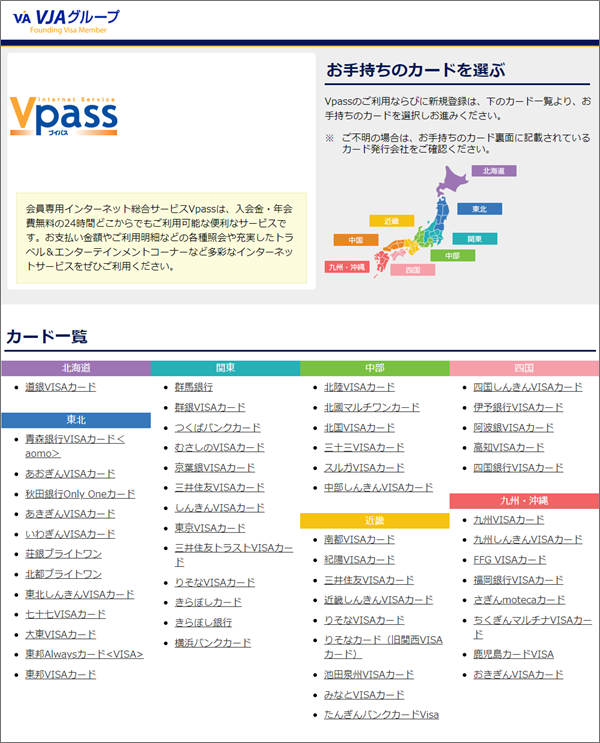

身に覚えのない引き落としで受け取った方とすればびっくりですよね。 では、このURLで使われているドメイン”vpasss-ne-inbex.t56eqt.4xxygtr.cn”について このドメインは、IPアドレス”155.94.182.235”に割当てられているということなので このリンク先の詐欺サイトは、VJA加盟のクレジットカード会社のリンク一覧が表示され 驚いたことに、ここにあるリンク先の全てがドメイン”vpasss-ne-inbex.t56eqt.4xxygtr.cn” まとめ1度作ってしまえば何度でも使えるんでしょうけど、これほどまでにたくさんのリンク先を いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メール「VJAグループVpassアプリ」ご請求内容のお知らせ,IPアドレス,Message ID,Received,Return-Path,Site Safety Center,SMS,SPAM,u4x0qu.cn,VISA,VJA,Vpass,vpass-account-update,Vpass(VJA)グループ,vpasss-ne-inbex.t56eqt.4xxygtr.cn,コピーサイト,ご利用明細をご確認ください,サイトセーフティーセンター,サイバーアタック,サイバー犯罪,ジャンクメール,ドメイン,トレンドマイクロ,なりすまし,フィッシング詐欺,ヘッダーソース,メール,ロサンゼルス,ワードサラダ,偽サイト,完コピ偽サイト,拡散希望,注意喚起,皇居,第三者不正利用,著作権法違反,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要

Posted by heart

関連記事

『詐欺メール』『【重要なお知らせ】MetaMask(メタマスク) ご利用確認のお願い』と、来た件

おまけ付きメール スマホやタブレットが普及し増々便利になる私たちが生活する世の中 ...

『詐欺メール』『楽天グループのサイトに関するアンケートのお願い』と、来た件

来るはずの無いアドレスに届いた楽天のアンケート スマホやタブレットが普及し増々便 ...

『詐欺メール』SBI証券から『【重要】口座の安全強化認証のご案内』と、来た件

★フィッシング詐欺メール解体新書★ スマホやタブレットが普及し増々便利になる私た ...

『詐欺メール』『Amazonプライム会員資格の一時停止』と、来た件

★フィッシング詐欺解体新書★ スマホやタブレットが普及し増々便利に ...

『詐欺メール』『【重要】【ヤマト運輸】からお届けする商品が、お客様のご住所不備のためお届けできませんでした。』と、来た件

宅配業者に成りすます詐欺メールにご注意を スマホやタブレットが普及し増々便利にな ...