やたら横文字を使う怪しいメール 今回は、こちらのAmazonを騙るフィッシング詐欺メールを解体していこうと思います。

なんでも異常なアクティビティが検出更田とかでアカウントが停止されているらしい。

それを解除するにはリンク先に従えと記載されています。

いつも気になるのですが、なぜ詐欺メールって難しい横文字をちょいちょい使うのでしょうね?

今回も「アクティビティ」なんて言葉が使われています。

気になってちょっとしIT辞書で調べてみました。

それによるとこのように書かれています。 「アクティビティ」とは、一般的には「活動」や「活気」といった意味の英語であり

IT用語としては、FacebookやTwitterをはじめとするソーシャルメディアにおいて、

ユーザーの最近の活動状況を表す言葉として用いられることが多い。 | 「最近の活動状況を表す言葉」と言うことなので、アマゾンで異常な行動があったと言うこと

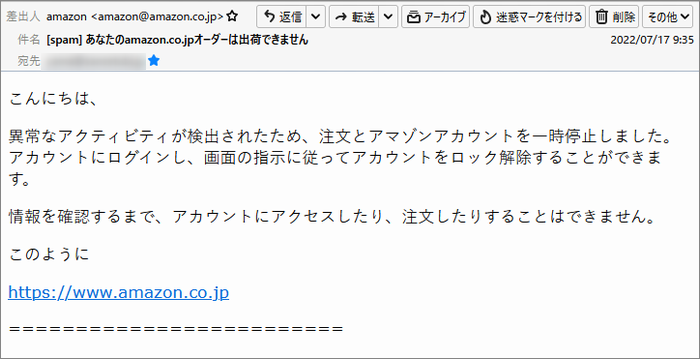

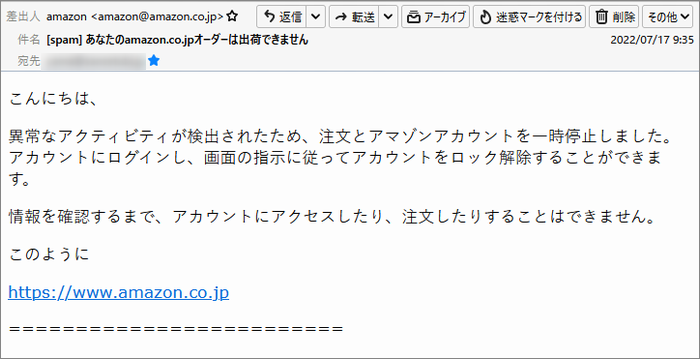

と理解できると思います。 では、このメールもプロパティーから見ていきましょう。 件名は

「[spam] あなたのamazon.co.jpオーダーは出荷できません」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。 ここにも引っ掛かる横文字が使われていますね。

Amazonが「オーダー」なんて使うのでしょうか?

きっと使うなら「ご注文」と使うはずだと私は思います。 この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「amazon <amazon@amazon.co.jp>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 上手く化けたつもりしょうか?…

”amazon.co.jp”は確かに「Amazon」さんのドメインですが、件名に”[spam]”とあるので

このメールは詐欺メール故に偽装の疑いがあります。

その辺りを含め、次の項で見ていくことにしましょう。

偽装に偽装を重ねる では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

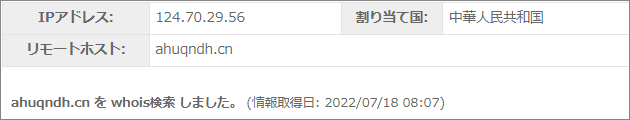

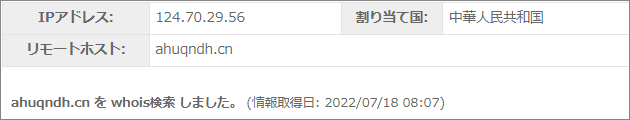

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「noreply@ahuqndh.cn」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

あらら、もう化けの皮はがれてしまいましたね(笑)

”amazon.co.jp”出なければならないドメインが”ahuqndh.cn”に変化しちゃいました(笑)

ただ、ここも簡単に偽装可能だから疑ってかかるのが基本!

さあ、以下の調査でどう出るのか楽しみですね。 | | Sender:「noreply@ahuqndh.cn」 ”Sender”は、メールソフトに差出人として表示されてほしいメールアドレス。

Fromではないのですか?と思うかもしれませんが、必ずしもそうとは限りません。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from bYE.abpuuyl (unknown [115.226.156.63])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | 先に書いた通り”Received”に記載のIPアドレスは差出人が利用したメールサーバーのもの。

このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する さて、”Return-Path”にドメイン”ahuqndh.cn”本当なのでしょうか?

解体していきましょう!

”124.70.29.56”がこのドメインを割当てているIPアドレス。

本来同じでなけれならない”Received”のIPアドレスが”115.226.156.63”ですから全く異なります。

これでアドレス偽装は確定。

この方にはしっかり罪を償っていただかなければなりませんね! 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

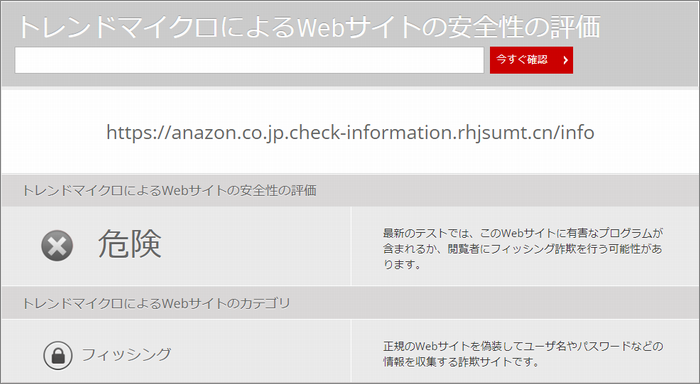

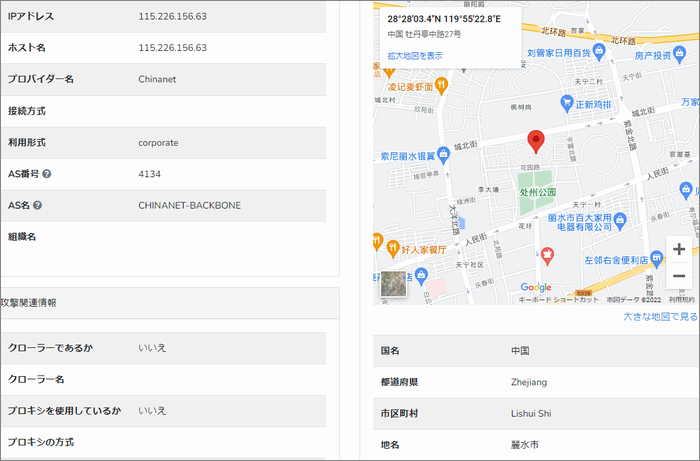

”Received”のIPアドレス”115.226.156.63”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、中国浙江省「麗水市」付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

「amazon」じゃなくて「anazon」 では引き続き本文。 | こんにちは、 異常なアクティビティが検出されたため、注文とアマゾンアカウントを一時停止しました。

アカウントにログインし、画面の指示に従ってアカウントをロック解除することができます。 情報を確認するまで、アカウントにアクセスしたり、注文したりすることはできません。 このように h**ps://www.amazon.co.jp(直リンク防止のため一部の文字を変更してあります) | リンクの前に「このように」と書かれていますが、どのようになのでしょうか?

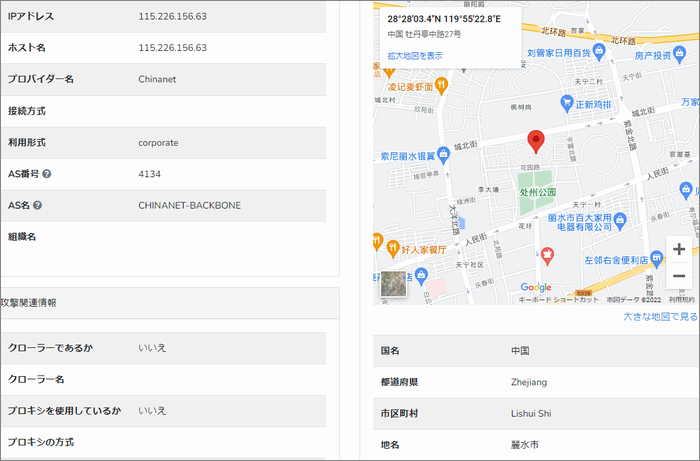

「このように」の「この」はもしかしてリンク先のこと??(笑) このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは本文に直書きされていて、リンク先のURLがこちらです。

ちゃんと本家の”amazon.co.jp”ってドメインが使われていますね

でも、これは表面上のことで偽装!

実態にリンクされるURLがこちら。

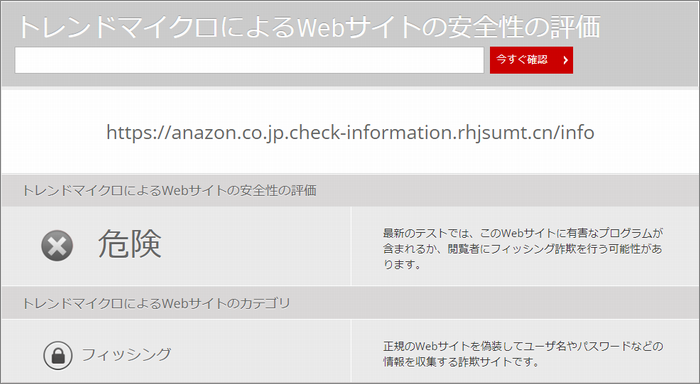

あちゃ~「amazon」じゃなくて「anazon」(アナゾン)だって(笑) このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

このように既に危険サイトと認識されており、ブラックリストに登録済み。

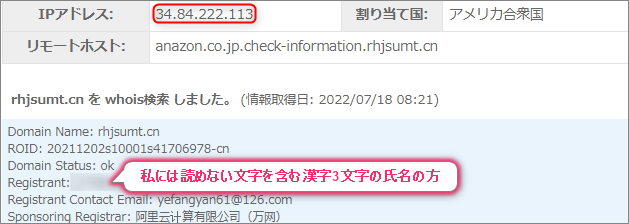

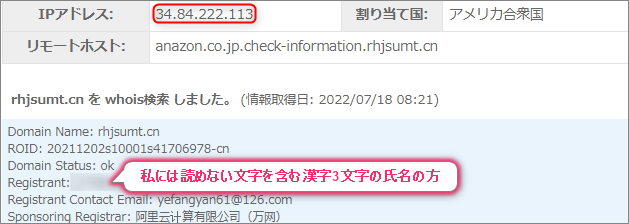

そのカテゴリは「フィッシング」と書かれています。 このURLで使われているドメインは、サブドメインを含め”anazon.co.jp.check-information.rhjsumt.cn”

アイあくぁらず中国のドメインが多いですね。

このドメインにまつわる情報を取得してみます。

申請者は、私には読めない文字を含む漢字3文字の氏名の方。

申請を中国のIT企業であるアリババに依頼していることから、おそらく中国の方。 このドメインを割当てているIPアドレスは”34.84.222.113”

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは、地図表示は「東京都杉並区和泉2丁目」ですが、書かれているのは「新宿区」

IPアドレスを元にしているので、かなりアバウトな位置。

ま、どちらにしても都内なのは間違い無さそうです。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。

使われているサーバーは「GOOGLE-CLOUD」との記載もあります。 危険と言われると見に行きたくなるのが人情と言うもの。

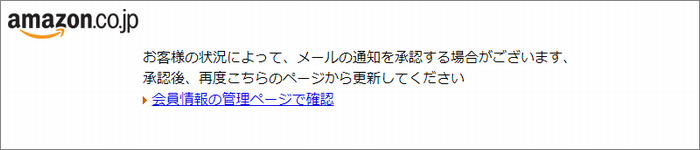

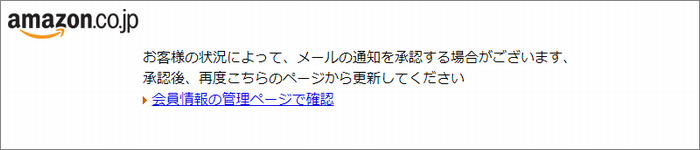

安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。

ウイルスバスターに一旦はブロックされたものの開いたサイトにはこのように書かれています。

お客様の状況によって、メールの通知を承認する場合がございます、

承認後、再度こちらのページから更新してください | ???ですよね…(笑)

「会員情報の管理ページで確認」と書かれている部分にリンクが付けられているのですが、

そのリンク先はこのページと同じURL。

この方、何がしたいのかさっぱり分かりません(笑) ただ詐欺サイトは、捜査の手が及ぶのを恐れ、えてして時々姿をくらまします。

「サイトセーフティーセンター」で危険とされているので、もしかして、この一時姿をくらましている

だけでほとぼりが冷めた頃詐欺サイトにリンク先を変更するかもしれません。

こうすることで少しでも捜査の手から逃れようとしているのです。

まとめ メールアドレスが偽装されているのでもしかして騙されてしまう方もいらっしゃるかもしれませんが

「こんにちは」から始まるメールには碌なメールはありません。

それにやたら難しい横文字を使うものもね! 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |