身代金目的のヤバい奴 嫌な件名ですよね…

これはアダルトハッキングメールです。

アダルトハッキングメールなんて知らないですよね?

それもそのはず、だってこれ、私の造語なんですもん(笑)

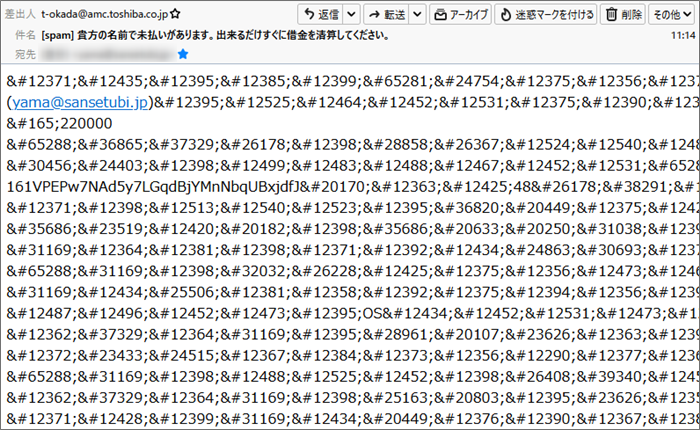

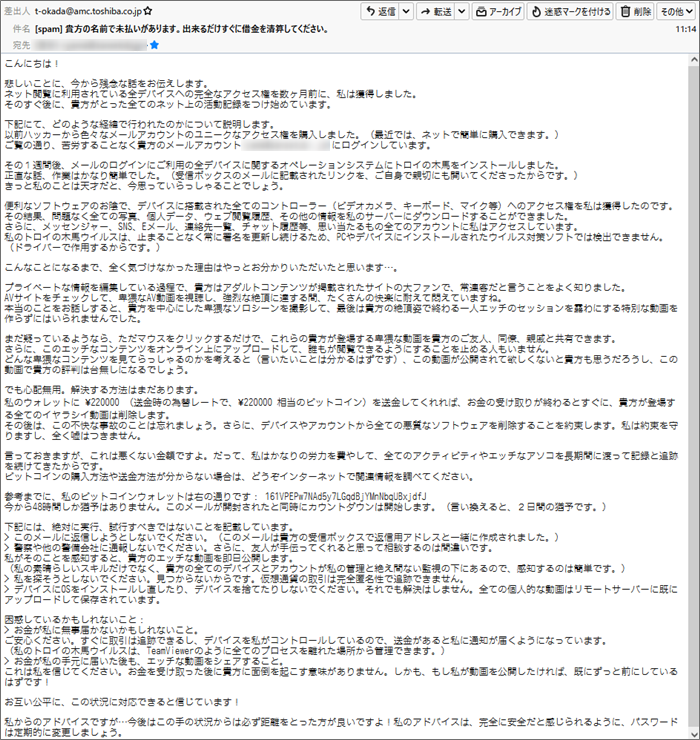

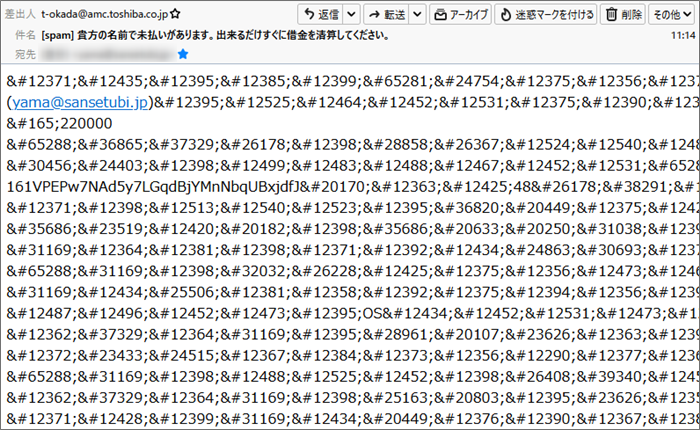

文字量が多くものすごく見難いですが、これがそのメールのスクショ。

私のメールアカウントのアクセス権を取得し、こちらのすべてのデバイスにマルウェアのトロイの木馬を

インストールし全権を取得し、私がアダルトサイトを閲覧中のみだらな動画を作ったので、これを拡散

されたくなければビットコインにて身代金を払えってヤツ。 いつもは、アダルトサイト閲覧中にトロイの木馬に感染させたと来ていましたが、今回はメールから

トロイの木馬に感染させたと書かれていますが、どちらも到底無理な話なんですよね。 では、このメールもプロパティーから見ていきましょう。 件名は

「[spam] 貴方の名前で未払いがあります。出来るだけすぐに借金を清算してください。 」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

とにかく、受信者の気を引くような件名を付けてきます。 この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「t-okada@amc.toshiba.co.jp」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 ”toshiba.co.jp”は、あの家電メーカーの「株式会社東芝」さんのもの。

当然、本当のメールアドレスなんて記載するはずないので、100%偽装されています。

南アフリカからのメール では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「t-okada@amc.toshiba.co.jp」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「3ABA792BB541DB6FEF2FF55BAF358101@JARDMFX2」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

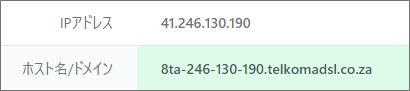

ここも偽装可能で鵜呑みにはできません。 | | Received:「from 8ta-246-130-180.telkomadsl.co.za (8ta-246-130-190.telkomadsl.co.za [41.246.130.190])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

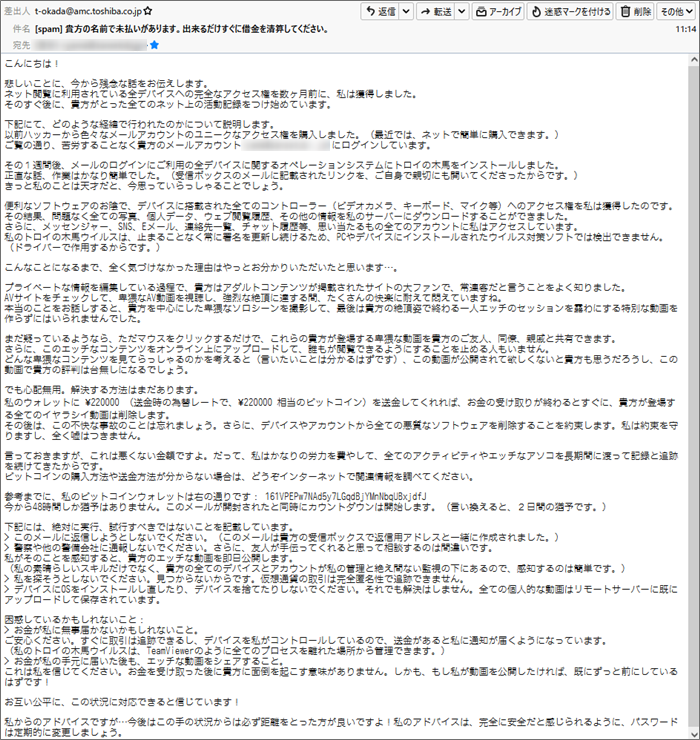

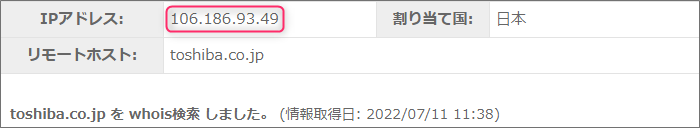

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | まずは、”toshiba.co.jp”について情報を取得してみます。

このドメインを割当てているIPアドレスが”Received”に記載されているものと同じなら

差出人のメールアドレスだと認めますが、そうでない場合、特定電子メール法違反となり

処罰の対象とされます。

※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰するほか、法人に対して3000万円以下の罰金

さて、どう出るのでしょうか?

”106.186.93.49”がこのドメインを割当てているIPアドレス。

本来同じでなけれならない”Received”のIPアドレスが”41.246.130.190”ですから全く異なります。

これでアドレス偽装は確定。

この方にはしっかり罪を償っていただかなければなりませんね! 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

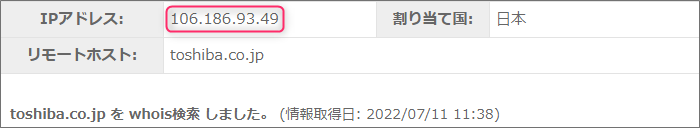

”Received”のIPアドレス”41.246.130.190”は、差出人が利用しているメールサーバーのもの。

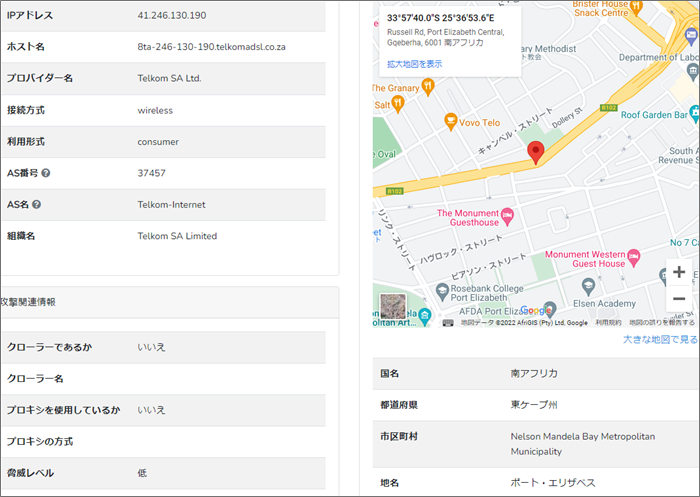

このIPアドレスを元にその情報を確認してみます。 まず、このIPアドレスからその割り当て地を抽出してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、南アフリカの東ケープ州ポート・エリザベスって付近です。

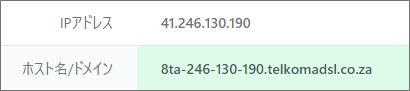

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。 次にこのIPアドレスを逆引きしドメインが割当てられているか確認。

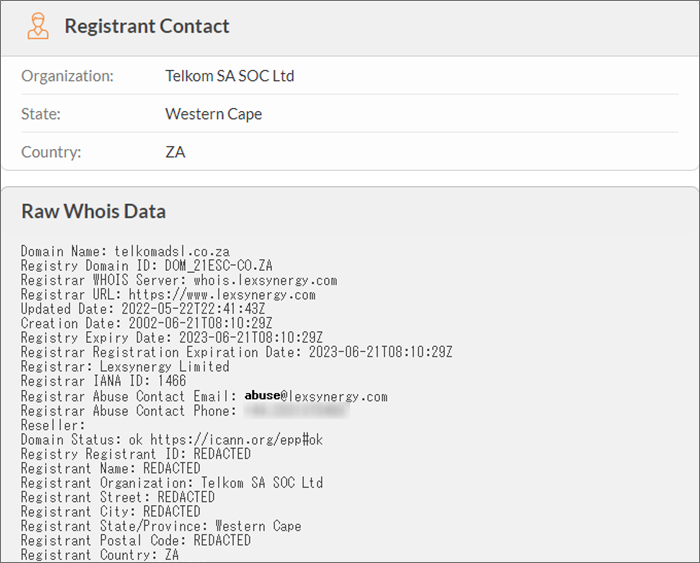

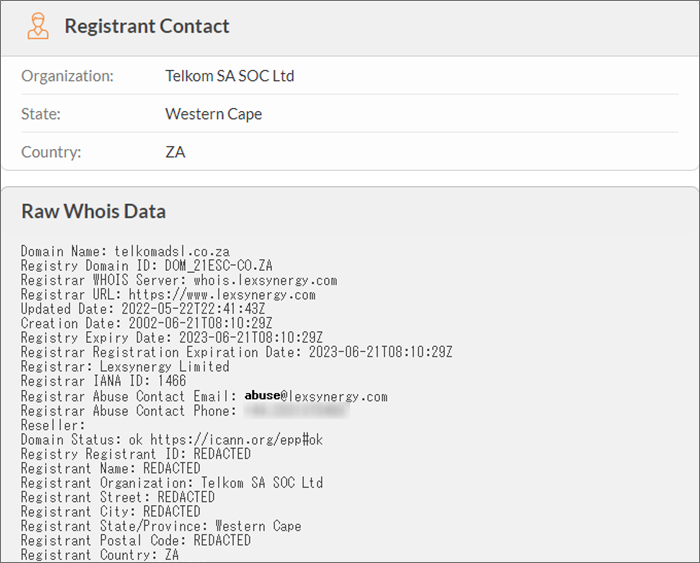

するとこのIPアドレスには”telkomadsl.co.za”と言うドメインが割当てられているようです。

このドメインの情報も拾ってみます。

申請者は、南アフリカ共和国ハウテン州ツワネ市都市圏に本社を置く電気通信事業「テルコムSA」

この「テルコムSA」の業務にはインターネット事業もあるようなので、差出人は、恐らくこの事業者が

営むプロバイダーのユーザーなのでしょうね。

ワードサラダをサービスで では引き続き本文。

って、あまりに長すぎるので全文をのせるのは無理。

気になる方は最初に乗せたがスクショをご覧ください。 要求されている身代金は、暗号通貨のビットコインで¥220,000円とかなりの金額。

妥当なのかどうか私には分かりません…

ビットコインなんのは、身バレしないため。 さて、このメールはHTMLで書かれているので、これをテキスト表示に切換えてみると。

意味の分からない記号や数字がびっしり書かれています。

これ「ワードサラダ」と呼ばれるもので、メールサーバーに設置された迷惑メールを仕分ける

セキュリティー装置のスパムフィルターをかいくぐるための手法。

んなことしたってしっかり件名に[spam]とスタンプ付けられていますよ(笑)

まとめ 忘れた頃にふらっと送られてくるアダルトハッキングメール。

来るたびに身代金の値段が上がっているような気がします。(笑)

アダルトサイトやメールからトロイの木馬が入れられたとしても、デバイスを

乗っ取られることはあまり考えにくいので、このようなデマに惑わされることが

内容にご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |