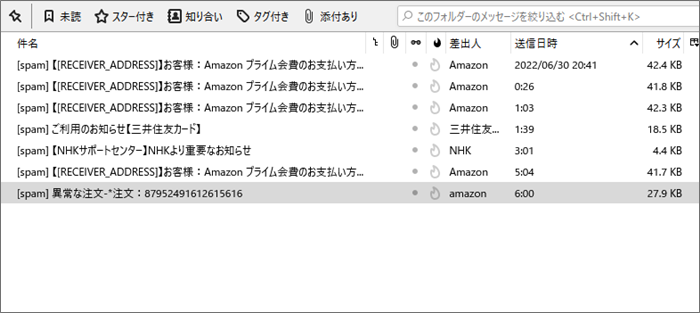

タグむき出しの件名 ここ数日「Amazon プライム会費のお支払い方法に問題があります」と題されたフィッシング詐欺メールが

大量発生中!

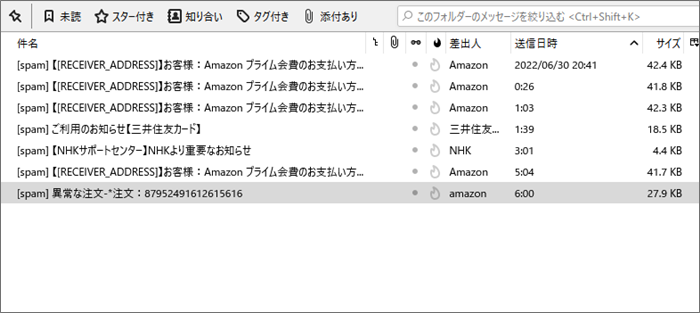

昨夜から今朝に掛けてだけでもこのように4通も届いています。

このメールは、以前1月にご紹介済みなので放置していましたが、あまりにも多いので改めてご紹介

してみようと思います。

では、このメールもプロパティーから見ていきましょう。 件名は

「[spam] 【[RECEIVER_ADDRESS]】お客様:Amazon プライム会費のお支払い方法に問題があります、支払い情報を更新する」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。 「RECEIVER_ADDRESS」は、きっとタグで直訳すれば「受信者アドレス」です。

本来はここに受信者のメールアドレスが表示される仕組みなのでしょうけど、それが機能していない

のではないかと思われます。 この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「Amazon <jnm@wmkcnx.net>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 「Amazon」さんには、”amazon.co.jp”って正規ドメインをお持ちです。

正規ドメインが有るのにそれ以外のこのようなでたらめなドメインを使ったメールアドレスで

ユーザーさんにメールを送るなんて信用問題に関わる大きな問題です。

メールアドレスのドメインが空きドメイン?! では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「jnm@wmkcnx.net」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「20220701040432573082@wmkcnx.net」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from wmkcnx.net (unknown [59.60.121.254])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

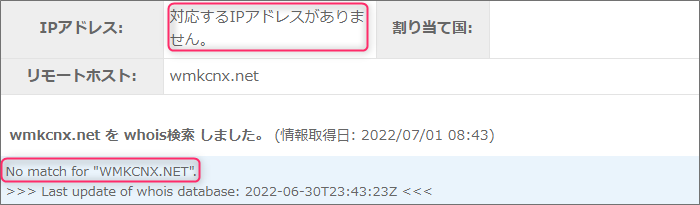

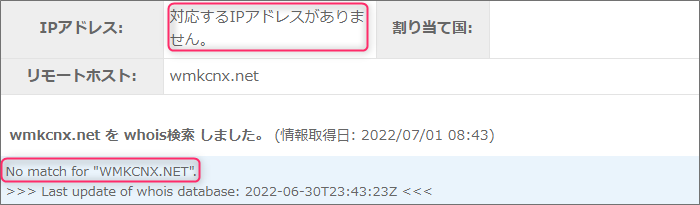

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | まずは、”wmkcnx.net”について情報を取得してみます。

このドメインを割当てているIPアドレスが”Received”に記載されているものと同じなら

差出人のメールアドレスだと認めますが、そうでない場合、特定電子メール法違反となり

処罰の対象とされます。

※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰するほか、法人に対して3000万円以下の罰金

さて、どう出るのでしょうか?

おやおや?…「対応するIPアドレスがありません」なんて表示されてしまいました。

説明には「No match for “WMKCNX.NET”」と書かれているので、もしかしてもこのドメインは

使われてないいものかも知れません。 そう思って「お名前.com」さんで取得可能かどうか調べてみると、このような結果が表示されました。

「ご希望のドメインが空いています!」って事は空きのドメイン。

空きのドメインでメールを受送信できませんから、このメールアドレスは明らかに偽装されています!

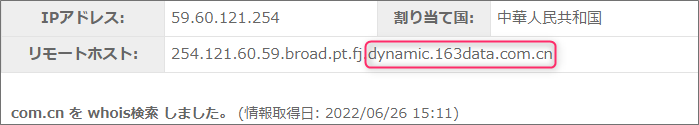

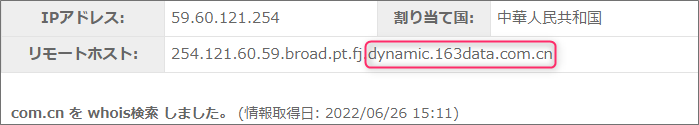

特定電子メール法違反なので、この方にはしっかり罪を償っていただかなければなりませんね! 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

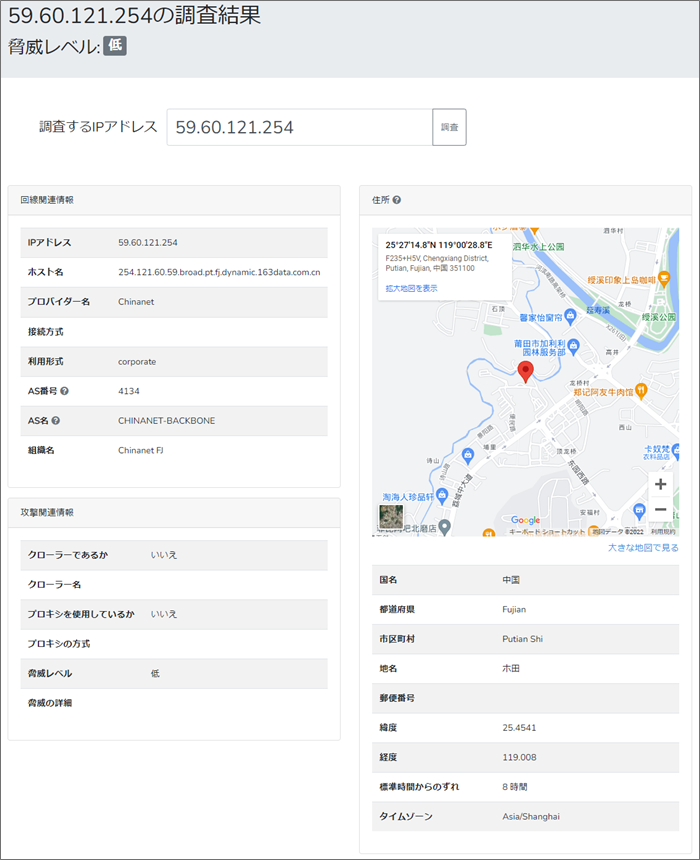

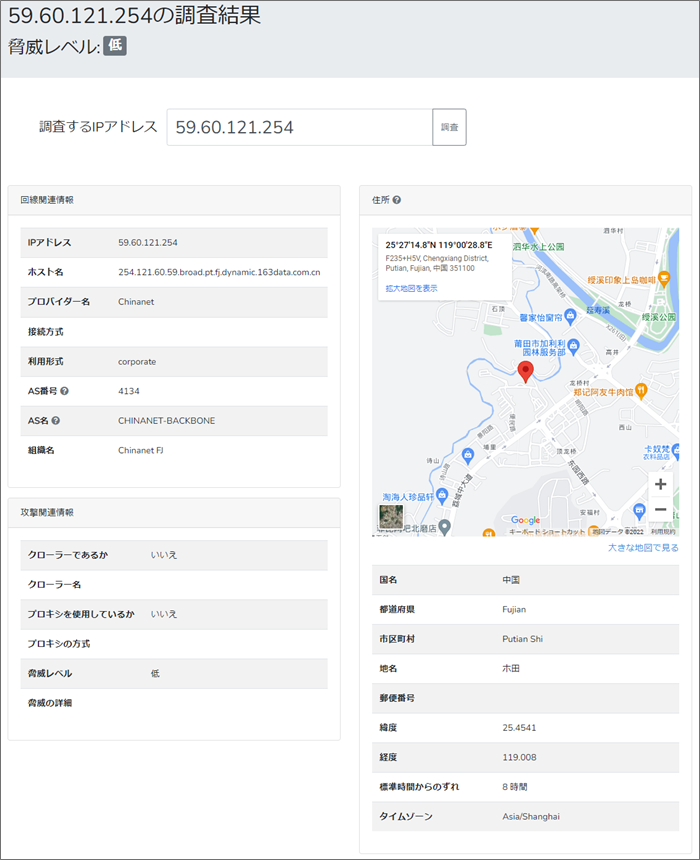

”Received”のIPアドレス”59.60.121.254”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその情報を確認してみます。

あっ、このIPアドレスには悪名高きこのドメイン”dynamic.163data.com.cn”が割当てられていますね。

「dynamic.163data.com.cn」でGoogle検索を行うと、よからぬ行為の情報がわんさか出てきますよ。 次にこのIPアドレスの割り当て地を抽出してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、「中国福建省ホ田市」付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

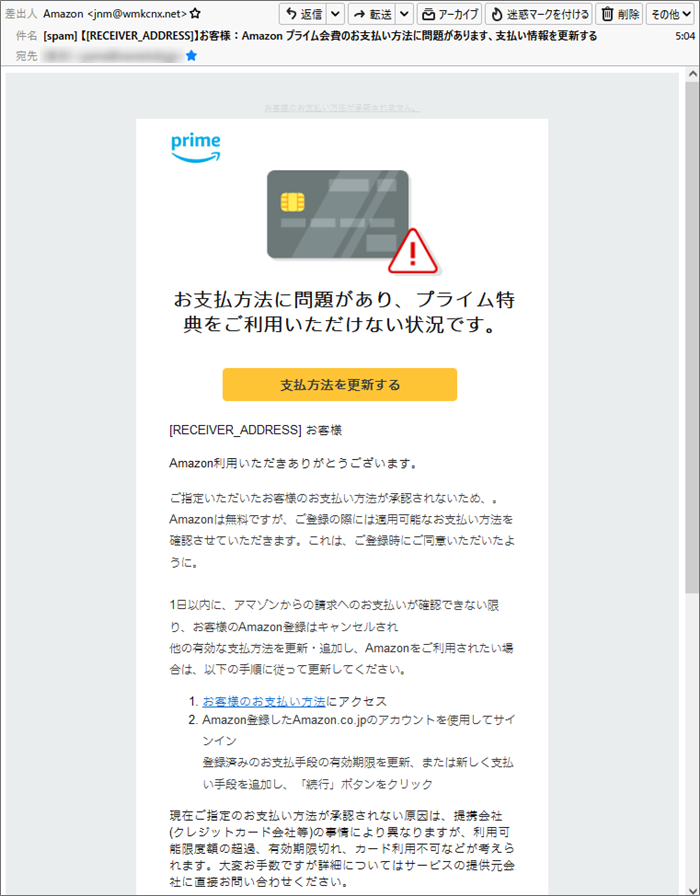

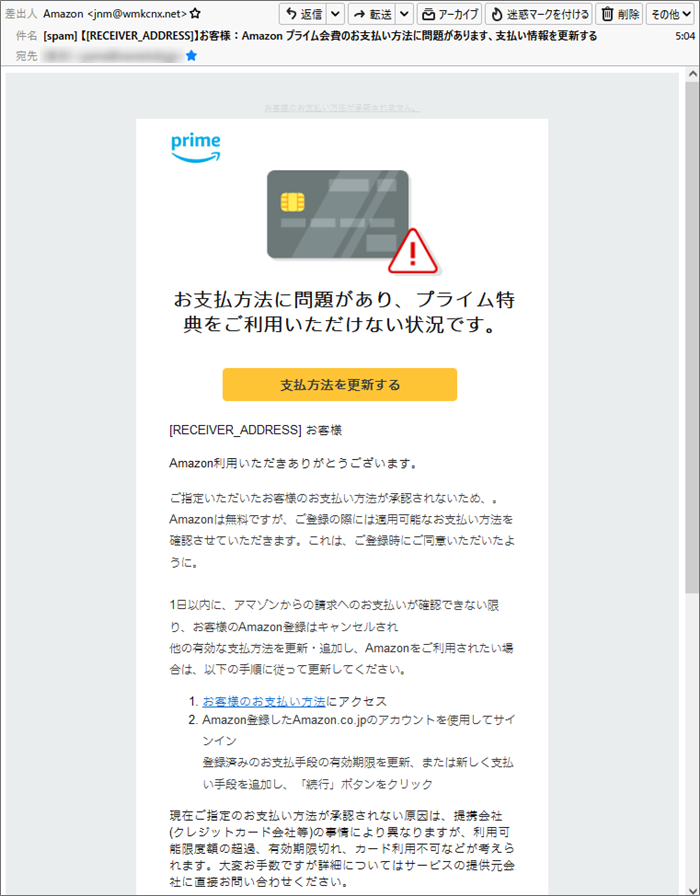

IPアドレスもドメインもブラックリスト入り では引き続き本文。 | お支払方法に問題があり、プライム特典をご利用いただけない状況です。 支払方法を更新する [RECEIVER_ADDRESS] お客様 Amazon利用いただきありがとうございます。 ご指定いただいたお客様のお支払い方法が承認されないため、。

Amazonは無料ですが、ご登録の際には適用可能なお支払い方法を確認させていただきます。

これは、ご登録時にご同意いただいたように。←この先の文章は? 1日以内に、アマゾンからの請求へのお支払いが確認できない限り、お客様のAmazon登録は

キャンセルされ他の有効な支払方法を更新・追加し、Amazonをご利用されたい場合は、

以下の手順に従って更新してください。 1.お客様のお支払い方法にアクセス

2.Amazon登録したAmazon.co.jpのアカウントを使用してサインイン

登録済みのお支払手段の有効期限を更新、または新しく支払い手段を追加し、

「続行」ボタンをクリック 現在ご指定のお支払い方法が承認されない原因は、提携会社(クレジットカード会社等)の

事情により異なりますが、利用可能限度額の超過、有効期限切れ、カード利用不可などが

考えられます。

大変お手数ですが詳細についてはサービスの提供元会社に直接お問い合わせください。 | 相変わらずぎこちなく危なっかしい日本語ですね。

句読点もおかしいし、文章は途中で途切れるし…(;^_^A

それに本文の宛名部分にも例の[RECEIVER_ADDRESS]タグが見ていますね。

ここにも受信者のメールアドレスを表示させようとしたみたいです! このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

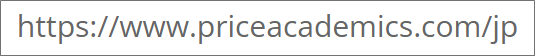

そのリンクは「支払方法を更新する」って書かれた黄色いボタンに付けられていて、リンク先の

URLがこちらです。

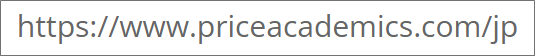

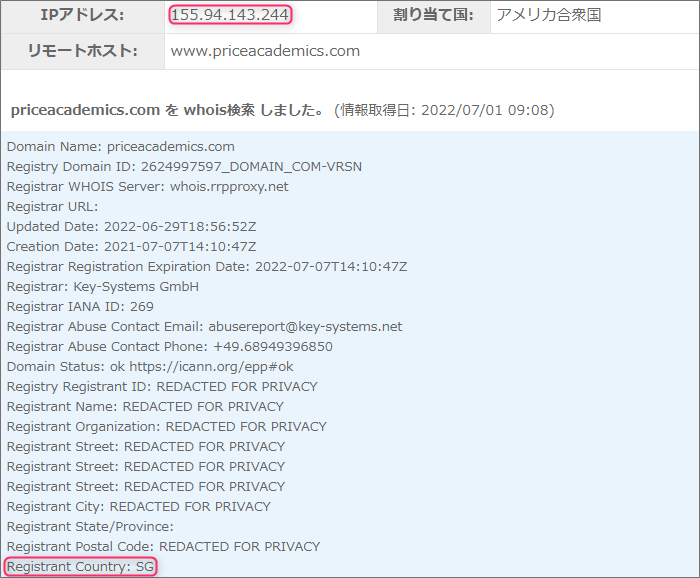

これまたAmazonには全く関連性の無いドメインが使われていますね。 このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

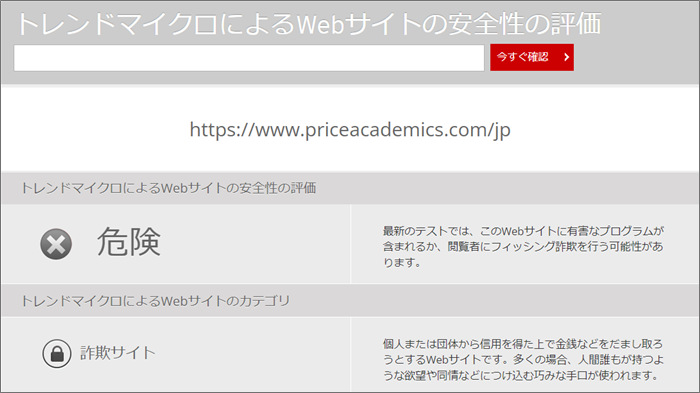

このように既に危険サイトと認識されており、ブラックリストに登録済み。

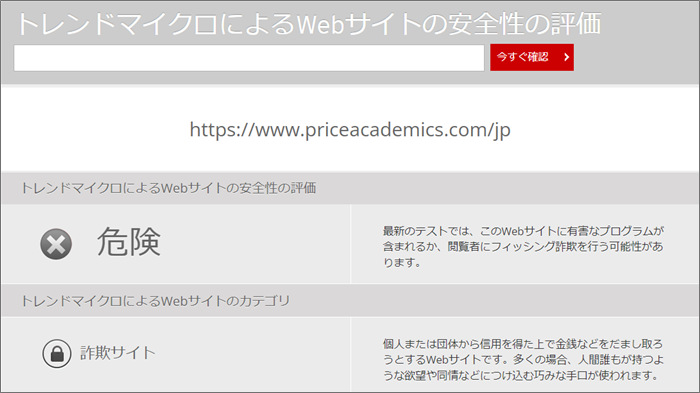

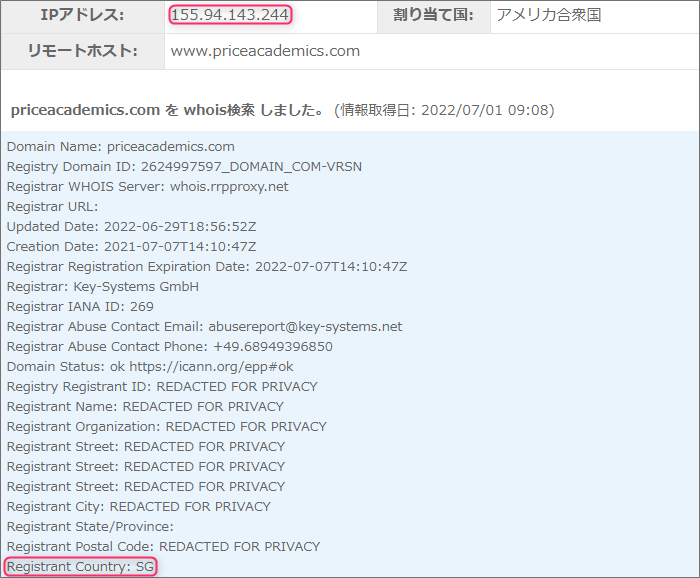

そのカテゴリは「詐欺サイト」と書かれています。 このURLで使われているドメインは、サブドメインを含め”www.priceacademics.com”

このドメインにまつわる情報を取得してみます。

殆どの情報はプライバシー保護でマスクされていますが、「Registrant Country: SG」とあるので

申請国はシンガポールです。 このドメインを割当てているIPアドレスは”155.94.143.244”

このIPアドレスを元にその割り当て地を確認してみます。

このIPアドレスは、相当危険なようで、既にブラックリストに登録されていて脅威レベルは「高」とされ

脅威の詳細は、Webサイバーアタックの攻撃元と書かれています。 そしてピンが立てられのは、詐欺サイトのメッカ、ロサンゼルス近郊のリトルトーキョーに程近い場所。

フィッシング詐欺サイトは、この付近に密集しています!

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 行くまでありませんが、一応調査なので安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。

開いたのは当然Amazonのログインページ。

もちろん偽サイトですから絶対にログインしないでください!

まとめ だいたいこんなのが一晩で4通も届いていたら絶対怪しいですよね?

程々にしておけばいいのに…(笑) 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |