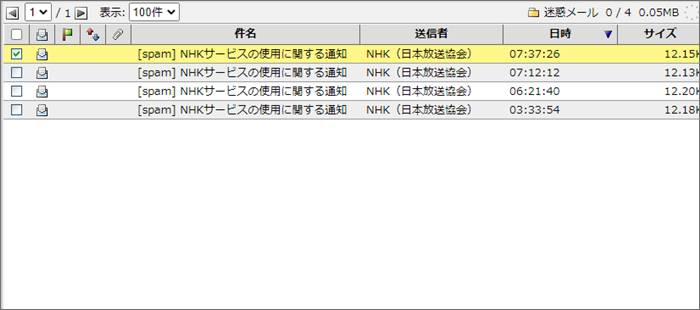

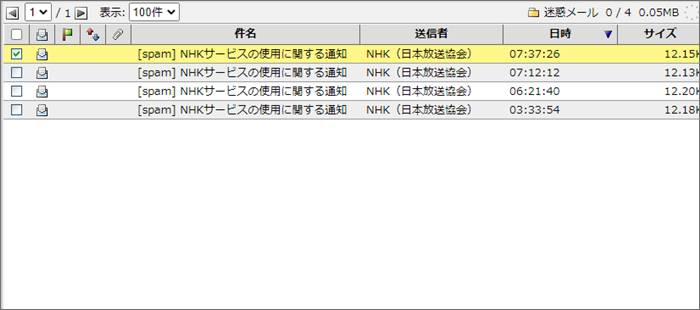

NHKがアドレスを知ってるはずがない! 今朝、PCを立上げメールを受信してみるとNHKに関するフィッシング詐欺メールが4通。

全て同じ件名で。

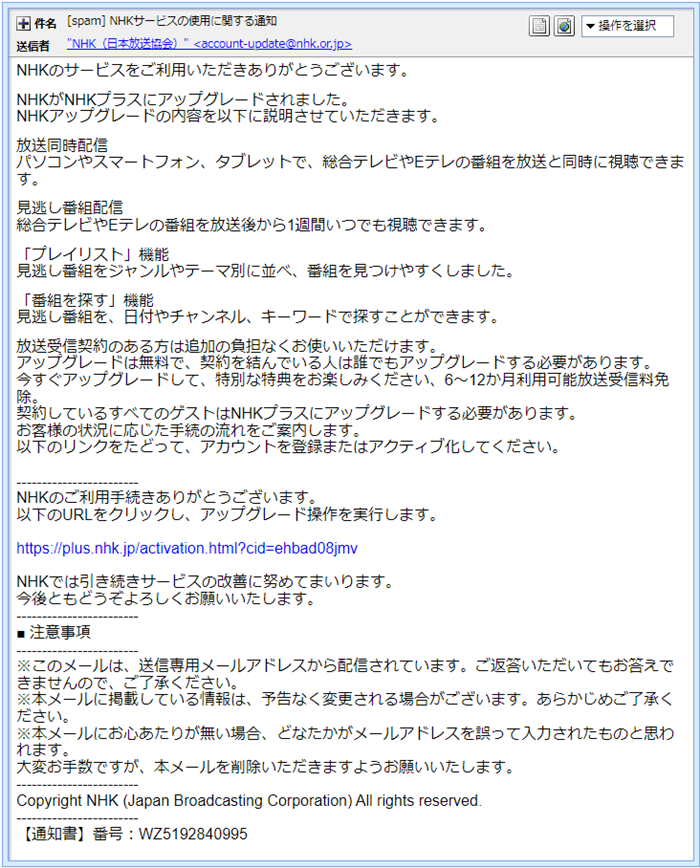

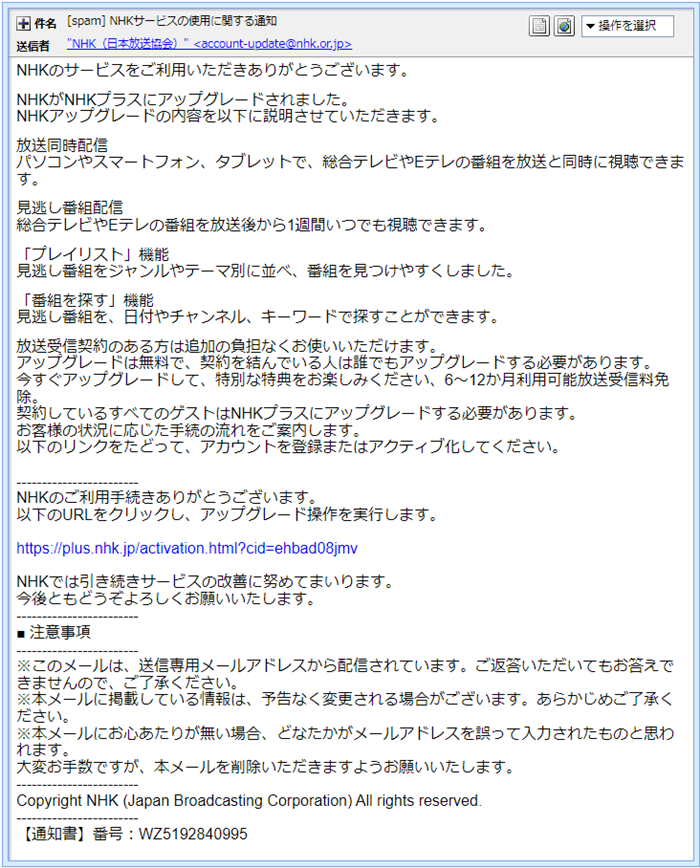

開いて中を確認すると。

これは最近よくある詐欺メールで、リンクからNHKプラスにアップグレードするよう促すもの。

NHKプラスにメリットがあるのは分かるのですが、それ以前にユーザー登録もしたことないNHKが

私のメールアドレスを知っているのかが疑問。 では、このメールもプロパティーから見ていきましょう。 件名は

「[spam] NHKサービスの使用に関する通知」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”NHK(日本放送協会)” <account-update@nhk.or.jp>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 上手く化けているつもりでしょうけど…

”nhk.or.jp”は確かに「NHK」さんのドメインですが、件名に”[spam]”とあるので

このメールは詐欺メール故に偽装の疑いがあります。

その辺りを含め、次の項で見ていくことにしましょう。

”Return-Path”も偽装 では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「amazonq-acccount-updater@brukarnia.net」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

それなのにもうこの時点でドメインが”nhk.or.jp”ではなく”brukarnia.net”なんて

全く関連性の無いものに変わってしまいましたね(笑)

これで一層偽装の可能性が高くなりました。

それにしてもアカウントが”amazonq-acccount-updater”なんてアマゾンの

なりすましもやっているのでしょうか?(笑) | | Message-ID:「1BC52147A57072CFD2478A2E81801573@gm」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from gm (unknown [218.19.247.71])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

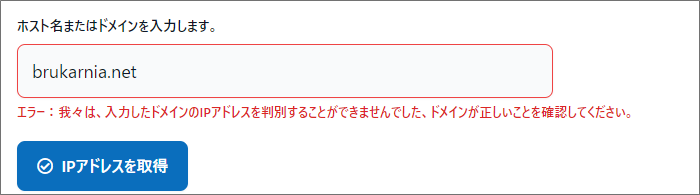

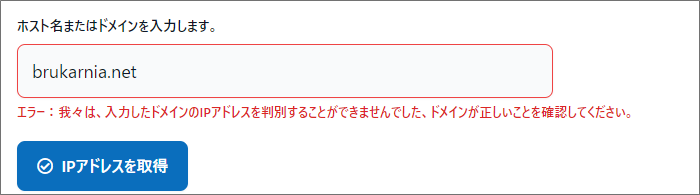

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | まずは、”brukarnia.net”について情報を取得してみます。

「入力したドメインのIPアドレスを判別することができませんでした」と書かれているので

このドメインはどのIPアドレスにも割り当てられていません。

IPアドレスに割当てられていないドメインは利用できませんからこれも偽装と言うことになります。 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

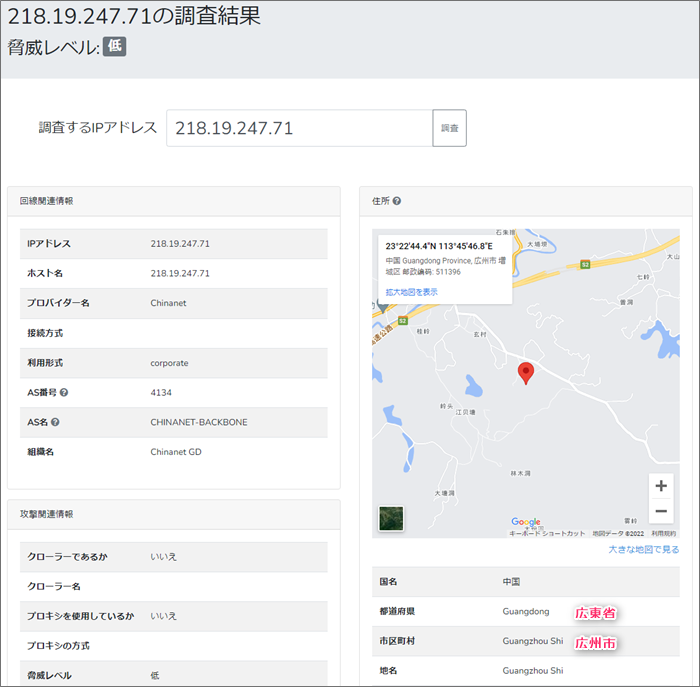

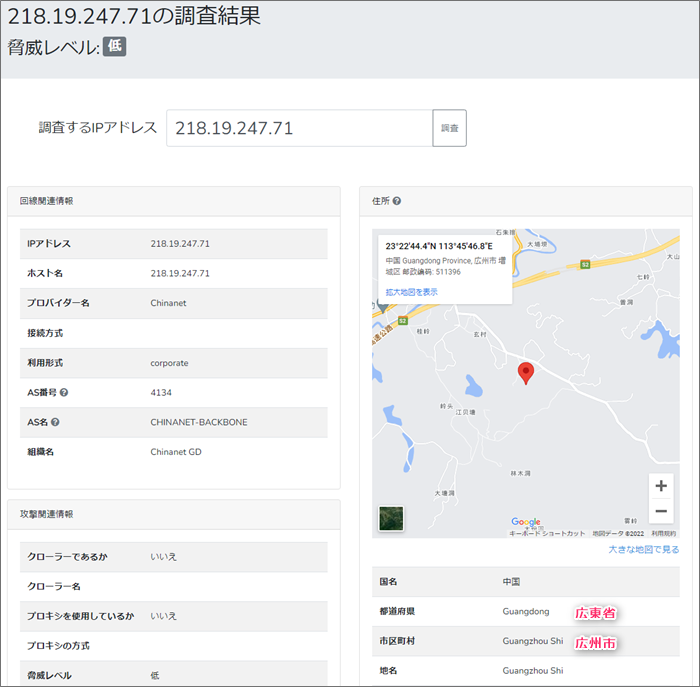

”Received”のIPアドレス”218.19.247.71”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、中国広東省広州市付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

利用されたプロバイダー名は、チャイナテレコム系の「Chinanet」で別名「163 net」

リンクが偽装されています では引き続き本文。 | NHKのサービスをご利用いただきありがとうございます。 NHKがNHKプラスにアップグレードされました。

NHKアップグレードの内容を以下に説明させていただきます。 放送同時配信

パソコンやスマートフォン、タブレットで、総合テレビやEテレの番組を放送と同時に視聴できます。 見逃し番組配信

総合テレビやEテレの番組を放送後から1週間いつでも視聴できます。 「プレイリスト」機能

見逃し番組をジャンルやテーマ別に並べ、番組を見つけやすくしました。 「番組を探す」機能

見逃し番組を、日付やチャンネル、キーワードで探すことができます。 放送受信契約のある方は追加の負担なくお使いいただけます。

アップグレードは無料で、契約を結んでいる人は誰でもアップグレードする必要があります。

今すぐアップグレードして、特別な特典をお楽しみください、6〜12か月利用可能放送受信料免除。

契約しているすべてのゲストはNHKプラスにアップグレードする必要があります。

お客様の状況に応じた手続の流れをご案内します。

以下のリンクをたどって、アカウントを登録またはアクティブ化してください。 ————————

NHKのご利用手続きありがとうございます。

以下のURLをクリックし、アップグレード操作を実行します。 h**ps://plus.nhk.jp/activation.html?cid=ehbad08jmv (直リンク防止のため一部文字を変更しています) NHKでは引き続きサービスの改善に努めてまいります。

今後ともどうぞよろしくお願いいたします。 | NHKプラスのメリットを書き並べて受信者を煽っていますね。(;^_^A

このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは、本文中に直書きされていて、リンク先のURLがこちらです。

あれ?

このURLでは、ちゃんとNHKが取得のドメイン”nhk.jp“が使われていますよね?

でもこれ、リンク偽装されています。

クリックして実際に接続されるサイトのURLがこちらです。

やっぱりNHKにはかすりもしないドメインでしたね(笑) このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

新しいサイトなのでしょうか、まだ「未評価」のようです。

このようなフィッシング詐欺サイトがこの評価ではあまりにも危険すぎます。

評価を変更していただけるよう早速申請しておきます。 このURLで使われているドメインは、サブドメインを含め”tdtygbnyy4651.shop”

このドメインにまつわる情報を取得してみます。

申請者は、アメリカカリフォルニア州サンマテオにあるホスティングサービスの「Dynadot」

恐らく犯人はこのホスティング会社にドメインの申請と管理を委託しているのでしょう。 このドメインを割当てているIPアドレスは”23.94.98.181”

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは、カリフォルニア州にある「パロアルト」付近。

理想しているプロバイダー名は、詐欺サイトでよく使われる「ColoCrossing」

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。

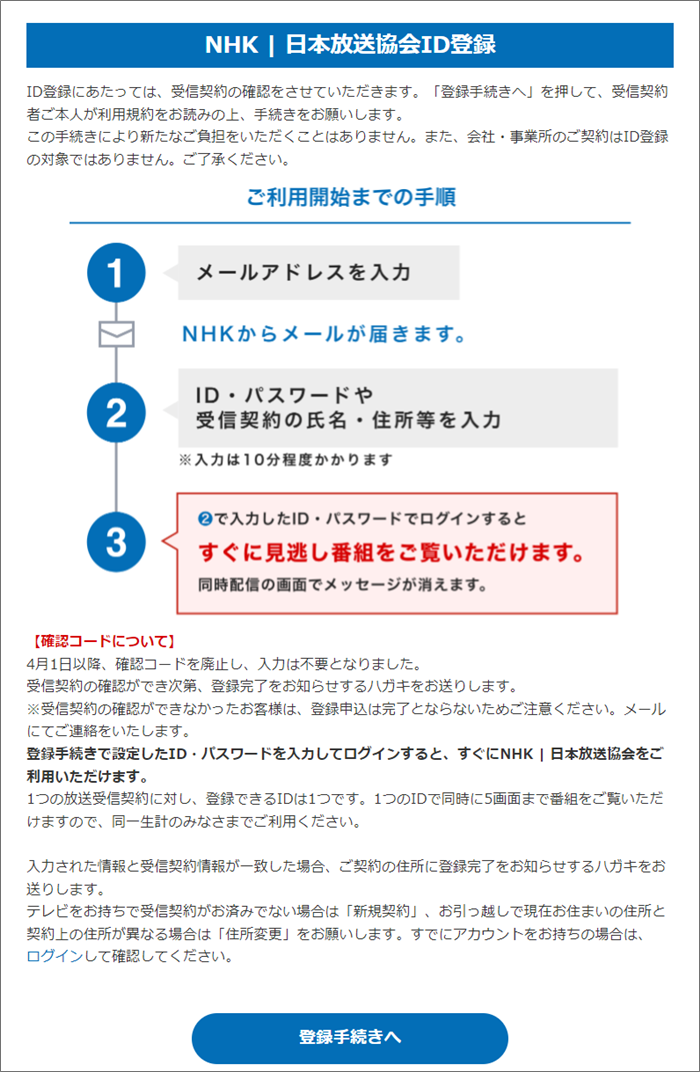

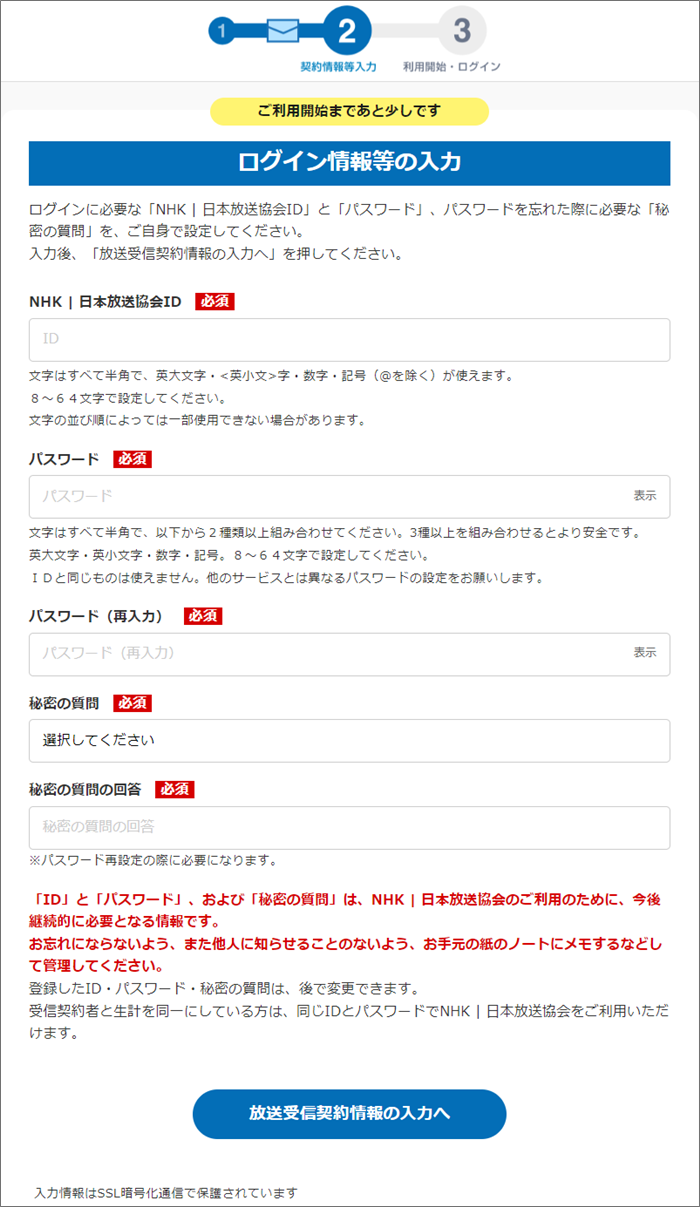

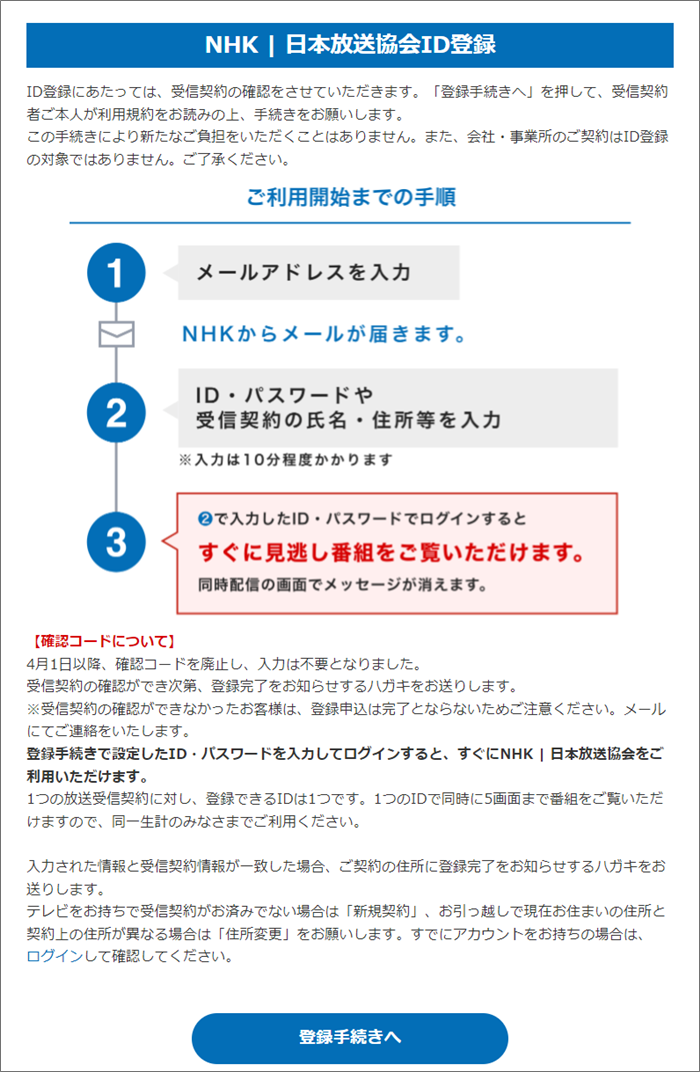

リンク先での詐欺の手口 安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。

何やら「日本放送協会ID登録」と書かれたページが開きました。

「登録手続きへ」と書かれたボタンを押してみると。

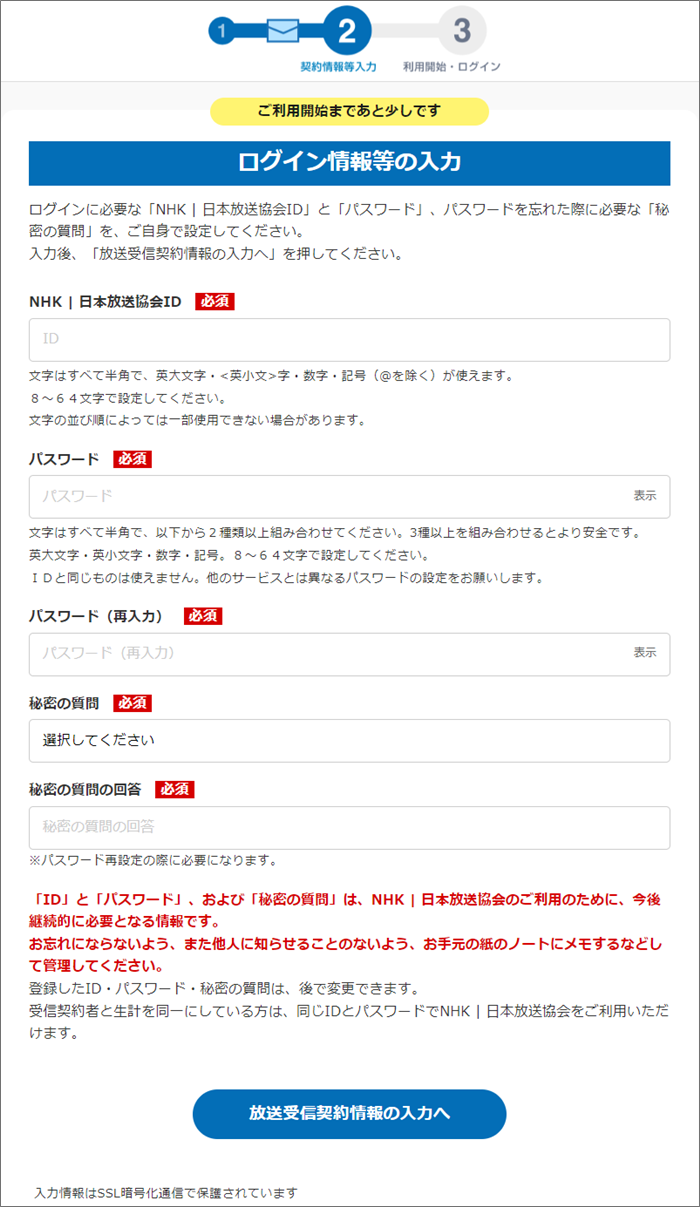

IDの登録画面が開きました。

適当に入力して先に進んでみます。

次に個人情報の入力画面が開きました。 こちらも適当に…

えっ?次へのボタンを押そうとしたら、何このボタン…「へ進む」って、まさかの手抜き?(笑)

気を取り直してボタンを押してみたら…

あれ?? アップグレードは無料だってメールには書いてあったんだけど…

なぜクレカの情報入力画面が表示されるの?(笑)

そりゃそうだよね、だってこれが目的なんだもんね(笑)

まとめ それにしても、一晩で同じ内容のメールを4通も送ってくるとは何とも…

怪しむなと言われても怪しんでしまいます。

メールアドレスやリンクを偽装しているものの、ちょっと調べるだけでボロがたくさん出てきましたね。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |