アドレスには”amazon.co.jp”と書かれているけど アマゾンと称すところから、このようなメールが届きました。

「誰かがアカウントにログインしました」と書かれていますね。

これって、偽物?それとも本物?

日々このようなメールばかり書いているのでどのようなメールでもついつい疑ってしまいます。 では、このメールも真偽を見極めるためにプロパティーから見ていきましょう。 件名は

「amazon.co.jp: アクションが必要です: サインイン」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

カタコトのようなそうでないような…

これだけじゃ判断できません。 差出人は

「amazon.co.jp <account-update@amazon.co.jp>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 ”amazon.co.jp”は確かに「アマゾン」さんのドメインですが、偽装の疑いもぬぐい切れません。

では、次の項でその辺りをしっかり見極めてみましょう。

メールヘッダーを詳しく調べる では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「20220620072424dc381552d38748b8807e56a43260p0fe-C1L5V20OS1MWE6@bounces.amazon.co.jp」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「010101817fff9283-bcc51827-0fbf-4fee-8f27-ab6cf814f056-000000@us-west-2.amazonses.com」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

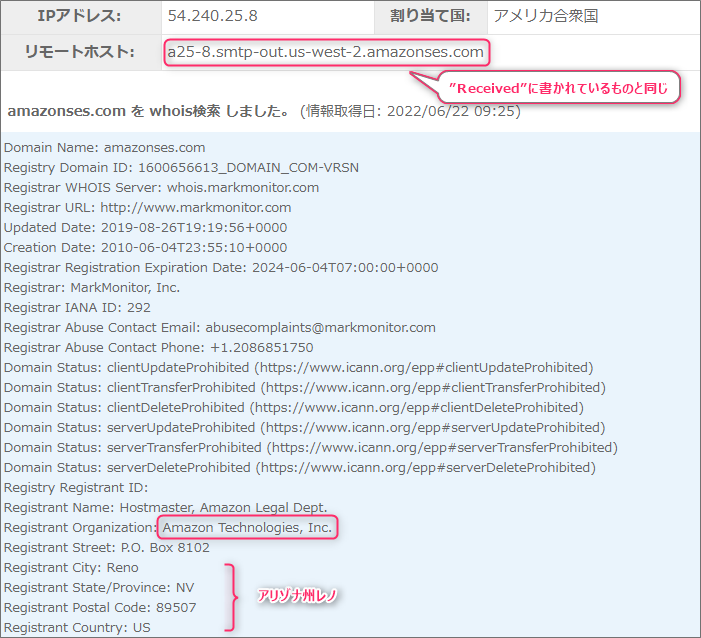

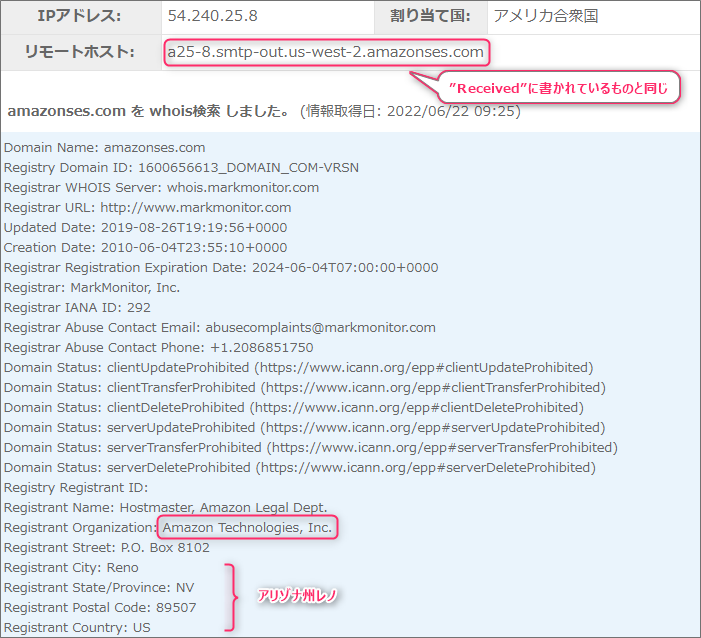

ここも偽装可能で鵜呑みにはできません。 | | Received:「from a25-8.smtp-out.us-west-2.amazonses.com (a25-8.smtp-out.us-west-2.amazonses.com [54.240.25.8])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | この中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

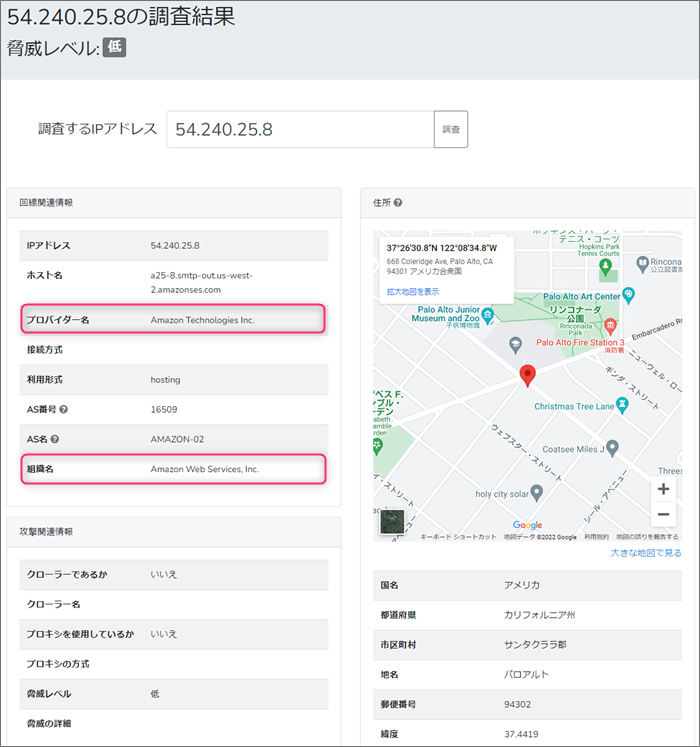

”Received”のIPアドレス”54.240.25.8”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその情報を確認してみます。

まずドメインの持ち主など。

「Registrant Organization: Amazon Technologies, Inc.」と記載があります。

疑ったらきりがありませんが、偽っての登録かも知れませんね。 次に、IPアドレスの割り当て地。

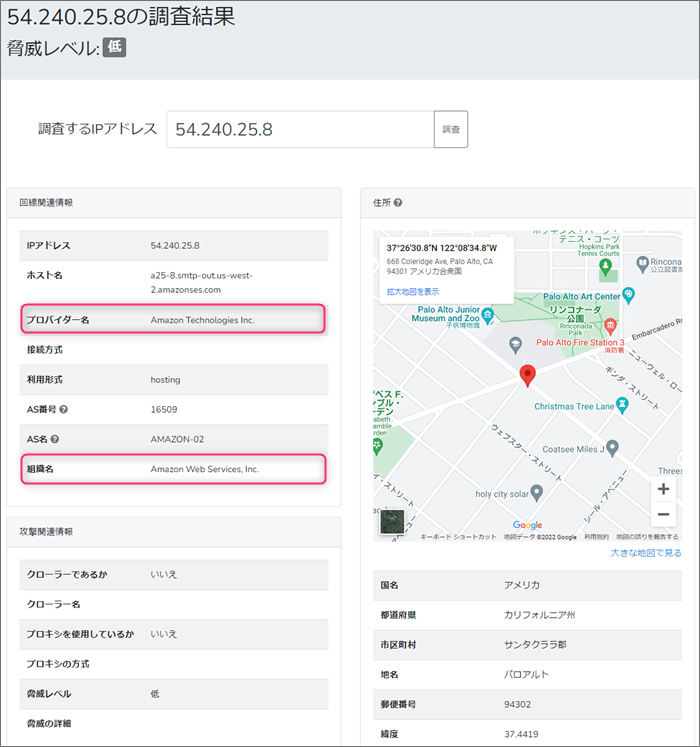

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、カリフォルニア州「パロアルト」付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

ここにも「組織名 Amazon Web Services, Inc.」や「プロバイダー名 Amazon Technologies Inc.」と

記載されていますね。

最後はリンク先の調査 まだ確信は持てないので、次に本文に貼り付けられているリンク先を調べてみましょう。 誰かがアカウントにサインインしました。

日時: Jun 20, 2022 04:24 PM Japan Standard Time

デバイス: Google Chrome Windows (デスクトップ)

付近: Aichi, Japan

これがお客様ご自身による操作だった場合、このメッセージは無視してください。

そうでない場合は、お知らせください。 | これは、メール本文の抜粋です。

この中で「そうでない場合は、お知らせください。」と書かれた部分にリンクが付けられています。

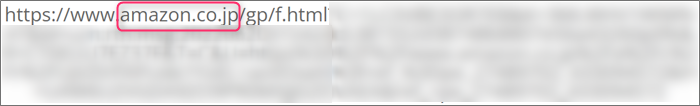

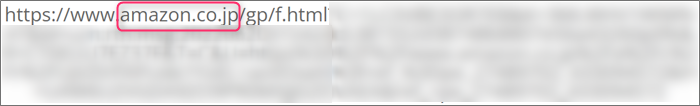

そのリンク先のURLがこちらです。

都合が悪いかもしれないので、多くをマスクしてあります。

このURLで使われているドメインは”amazon.co.jp”でアマゾンの正規ドメインです。

これで確定しました。

このメールは、Amazonからの正式なメールです! って言うか、私、最初から正規なメールだと分かってて書いていました。(笑)

実は昨日、久しぶりにPCのブラウザからアマゾンにログインたのですが、このメールはその時に発せられた

確認用のメールだったのです。

まとめ 本気で確認するためにはここまでしないといけないと言う自分への戒めを込めて書いてみました。

どうでしたか?解説は理解できたでしょうか?

今回は、正規のメールですので問題ありませんが、恐ろしいことに、今、こうしている間にも

大量のフィッシング詐欺メールが発信されたくさんのフィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |