会社名、間違っていますよ~ 「三井住友会社」って所からこのようなメールが届きました。

「三井住友会社」ってそんな会社名ありましたっけ?

メールの文面からしてたぶんそれは「株式会社三井住友銀行」のことじゃありません?(笑)

確か先日もこのようなしゃめーのメール来てましたよね…(汗) では、このメールもプロパティーから見ていきましょう。 件名は

「[spam] 【三井住友会社】本人確認などを措置取らせていただく必要がございます。」

まあ、このようなメールにあまり突っ込むものどうかとは思うのですが、「本人確認」ってのは

「措置」にあるのでしょうか?

「措置」とは、「状況に応じて、物事をとりはからい始末する」という意味なので少し違うような…

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

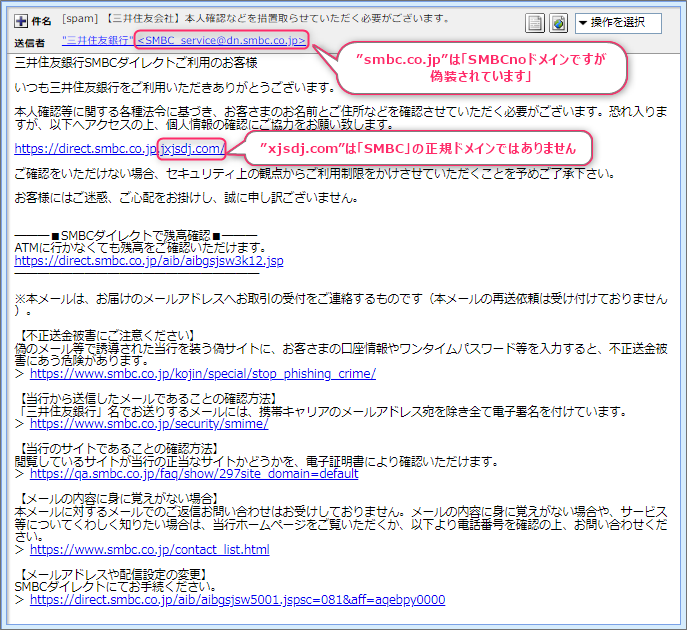

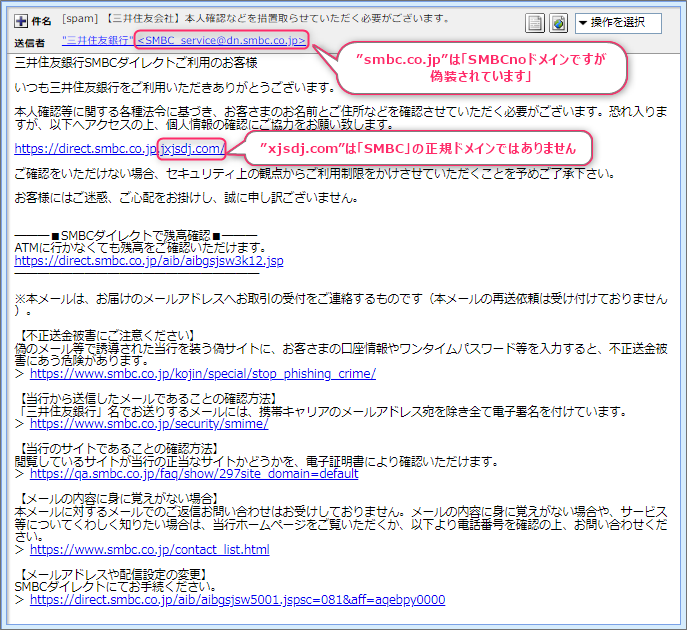

「”三井住友銀行” <SMBC_service@dn.smbc.co.jp>」

上手く化けたおつもりなんでしょうけどね。

”smbc.co.jp”は確かに「三井住友銀行」さんのドメインですが、件名に”[spam]”が付けられているので

このメールは明らかな詐欺メール故に偽装です。

その辺りを含め、次の項で見ていくことにしましょう。

”Return-Path”に空きドメインのアドレスが?! では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「hpuhsi@yqyqorg.cn」 ほら、もう化けの皮が剥がれちゃいましたね。

”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここに書かれているのは

中国のトップレベルドメインを用いたもので、偽装確定です! | | Message-ID:「2D46EBB3B41650C92C3E1AA4A27DEE2F@yqyqorg.cn」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

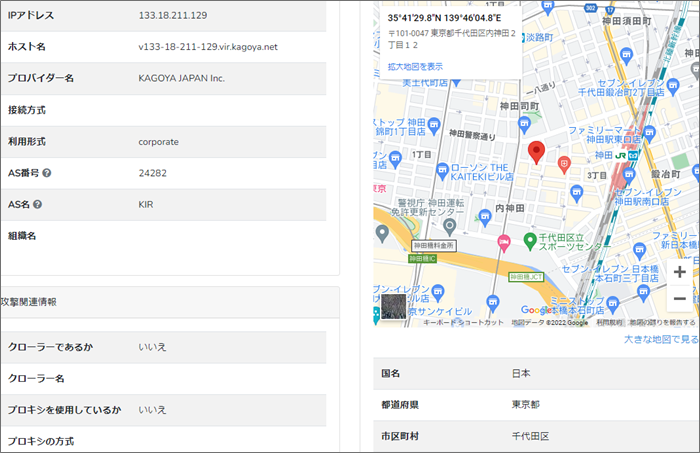

ここも偽装可能で鵜呑みにはできません。 | | Received:「from yqyqorg.cn (v133-18-211-129.vir.kagoya.net [133.18.211.129])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

”kagoya.net”と記載があるのでこの差出人は、レンタルサーバー企業のカゴヤジャパンさん

のユーザーであるようです。

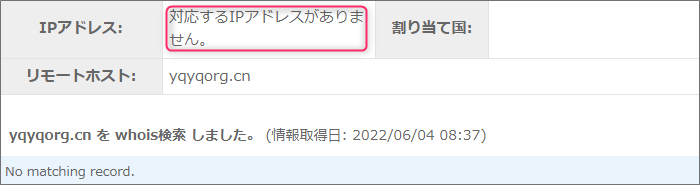

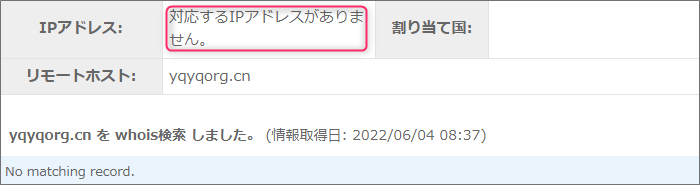

そして記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | まずは、”yqyqorg.cn”について情報を取得してみます。

このドメインを割当てているIPアドレスが”Received”に記載されているものと同じなら

差出人のメールアドレスだと認めますが、そうでない場合、特定電子メール法違反となり

処罰の対象とされます。

※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰するほか、法人に対して3000万円以下の罰金

さて、どう出るのでしょうか? 情報を拾ってみるとまず「対応するIPアドレスがありません」と表示されました。

もしかして、このドメインって使われていない空いているドメインなのかと思い「GoDaddy」で

取得可能か調べると…

カートに追加できるので空いているドメインだと判明しました。

空いているドメインのメールアドレスなんて利用できないので、この差出人のメールアドレスは

やっぱり偽装。

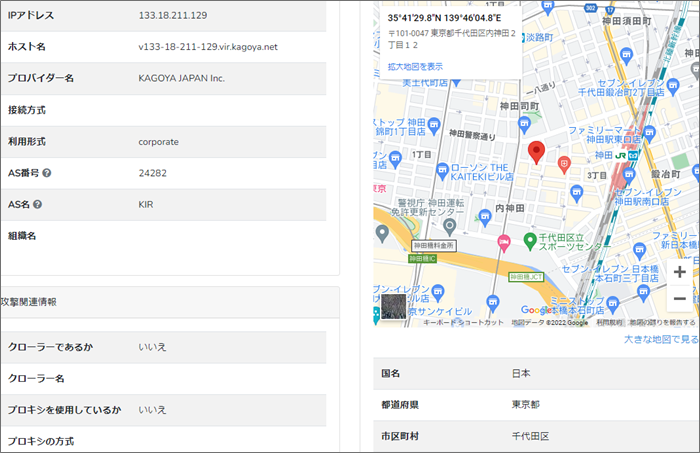

この方にはしっかり罪を償っていただかなければなりませんね! この中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

”Received”のIPアドレス”133.18.211.129”は、差出人が利用しているメールサーバーのもの。

既に”kagoya.net”が見えちゃっていますが、このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、「東京都千代田区」付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

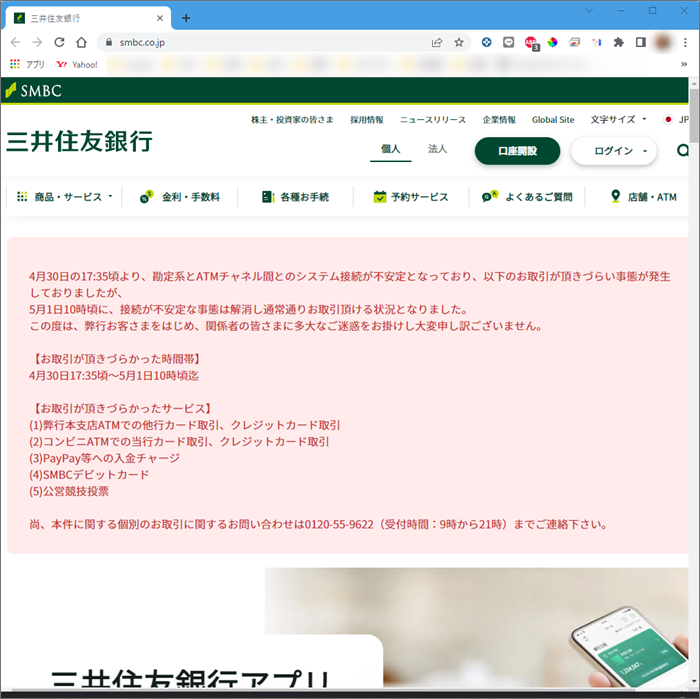

最近「各種法令に基づき」ってフレーズがお好きなようで では引き続き本文。 | 三井住友銀行SMBCダイレクトご利用のお客様 いつも三井住友銀行をご利用いただきありがとうございます。 本人確認等に関する各種法令に基づき、お客さまのお名前とご住所などを

確認させていただく必要がございます。

恐れ入りますが、以下へアクセスの上、個人情報の確認にご協力をお願い致します。 h**ps://direct.smbc.co.jp.jxjsdj.com/(直リンク防止のため一部文字を変更しております) | 最近「各種法令に基づき」ってフレーズがお好きなようですね。(笑)

このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは、本文内に直書きされていて、リンク先のURLがこちらです。

このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

おかしいですね、「安全」と表示されてしまいました。

ちょっとリンク先を覗いてみると…

アドレスバーには”smbc.co.jp”の文字が…

ということは開いたのは「三井住友銀行」の正規サイト。

そう言うことですか、リンクURLはリダイレクトされ正規サイトにつながってので「安全」と

表示されたのですね。

詐欺サイトは、捜査の手が及ぶのを恐れ、えてして時々姿をくらまします。

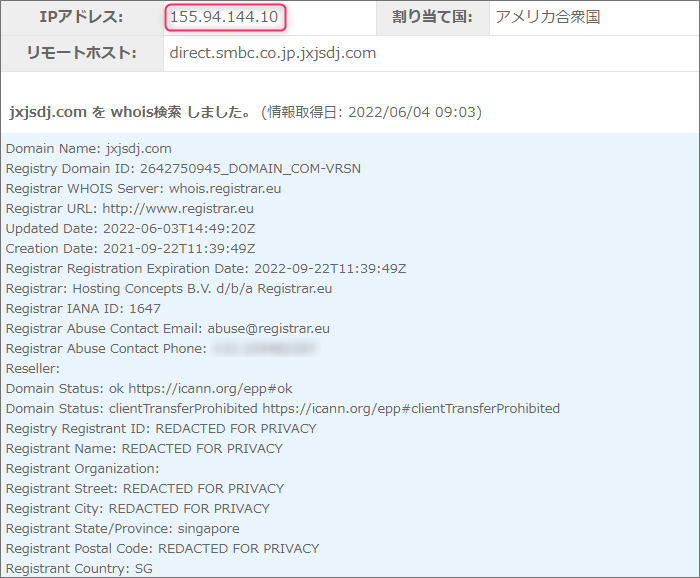

こうすることで少しでも捜査の手から逃れようとしているのです。 元のURLで使われているドメインは、サブドメインを含め”direct.smbc.co.jp.jxjsdj.com”

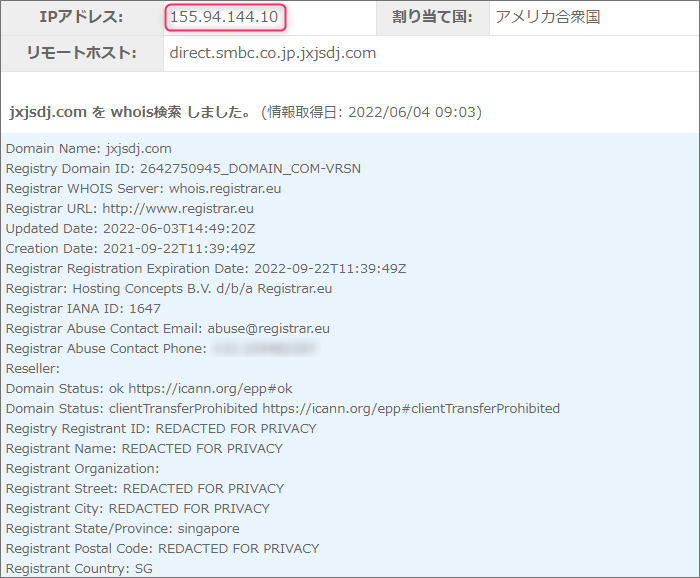

このドメインにまつわる情報を取得してみます。

申請は、シンガポールから行われていますね。 このドメインを割当てているIPアドレスは”155.94.144.10”

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは、詐欺サイトのメッカ、ロサンゼルス近郊のリトルトーキョーに程近い場所。

フィッシング詐欺サイトは、この付近に密集しています!

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。

まとめ リンク先が正規サイトにリダイレクトされているからと言って安心できません。

先程ご覧いただいた通り、IPアドレスとドメインは紐づけされたままなのでサイトは簡単に

復活することが可能な状態ですのでご用心ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |