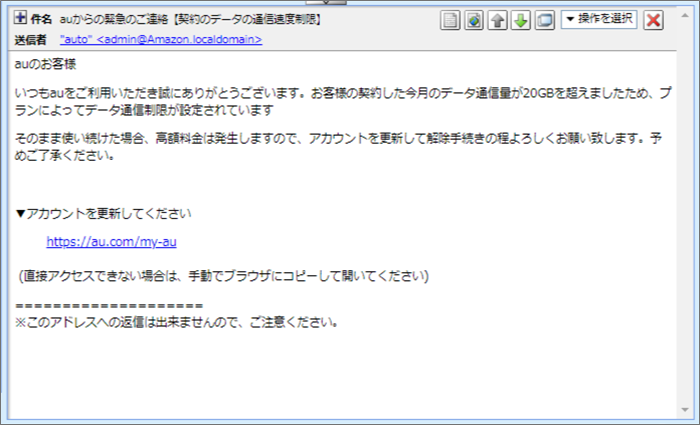

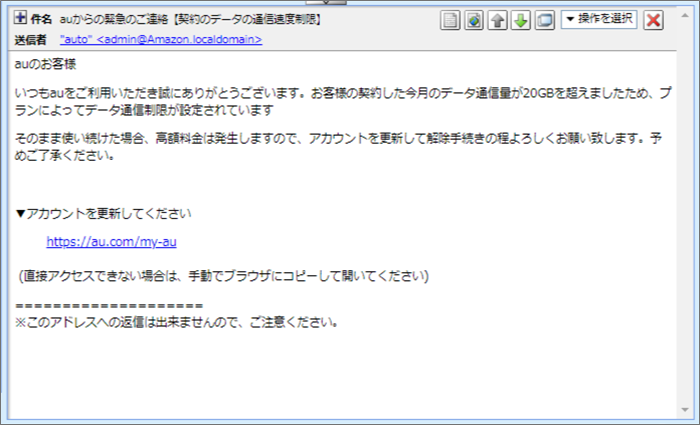

ええ??”au”なのに”Amazon”って??? 今日はちょっとおかしなメールが多いようで…

auからのメールっぽいのに、差出人のメールアドレスが”admin@Amazon.localdomain”って…

どういうこと?

書かれているのは、auのフィッシング詐欺メールでよくあるデーター通信量超過連絡。

もちろんそんなのは大うそですけどね! では、このメールもプロパティーから見ていきましょう。 件名は

「auからの緊急のご連絡【契約のデータの通信速度制限】」

あら?いつもの”[spam]”ってスタンプが付けられていませんね。

でも、このメールは明らかにフィッシング詐欺メール! 差出人は

「”auto” <admin@Amazon.localdomain>」

”auto”は”au-to”って事でしょうか?(笑)

ええ?? ”Amazon”???

あんたauじゃなかったの?

それに「au」さんには、”au.com”って正規ドメインをお持ちです。

正規ドメインが有るのにそれ以外のこのようなでたらめなドメインを使ったメールアドレスで

ユーザーさんにメールを送るなんて信用問題に関わる大きな問題です。

それに”.localdomain”なんてドメインは存在しません。

ローカルドメインでメールを送る?? では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「www@Amazon.localdomain」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「20220603030716.1441ABB41@Amazon.localdomain」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

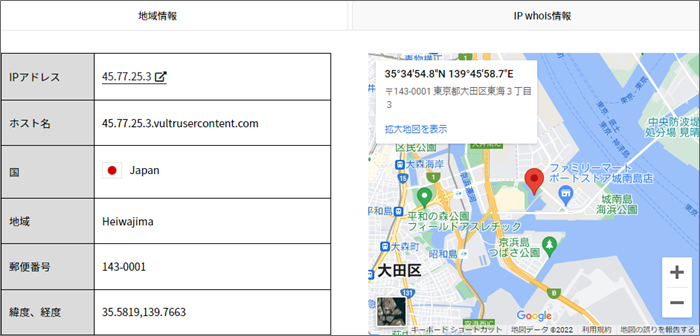

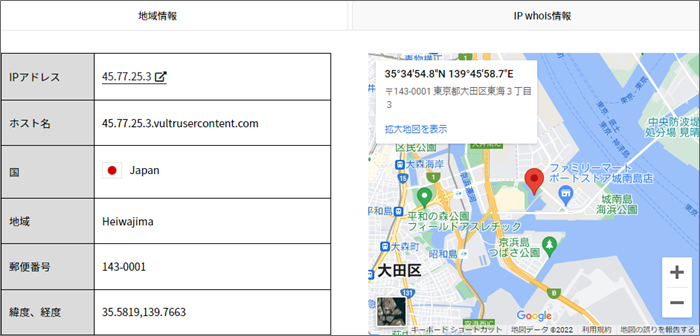

ここも偽装可能で鵜呑みにはできません。 | | Received:「from Amazon.localdomain (unknown [45.77.25.3])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | ”Amazon.localdomain”について情報を取得してみると。

だわね。

”localdomain”は自局。

簡単に言えば、今あなたがこのサイトを見ているデバイスの事。

”127.0.0.1”も同じ意味で、自分自身を指すIPアドレスです。

そんなドメインでメールを送るなんて到底できるはずないのでこのメールアドレスは偽装です。 この中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

”Received”のIPアドレス”45.77.25.3”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその情報を確認してみます。

おやおや、このIPアドレスには”Amazon.localdomain”ではなく”vultrusercontent.com”って

ドメインが割当てられているようですね。 引き続きIPアドレスの割り当て地。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。

ピンが立てられたのは、「東京都大田区平和島」付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

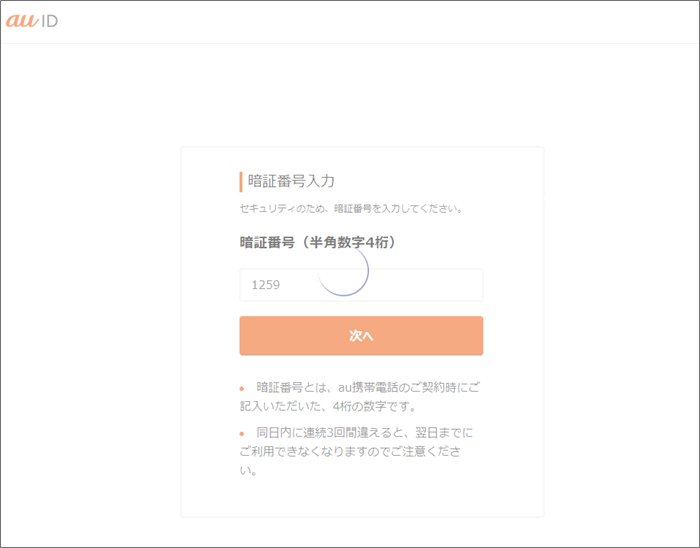

2重にリンク偽装 では引き続き本文。 | auのお客様 いつもauをご利用いただき誠にありがとうございます。

お客様の契約した今月のデータ通信量が20GBを超えましたため、

プランによってデータ通信制限が設定されています そのまま使い続けた場合、高額料金は発生しますので、アカウントを更新して

解除手続きの程よろしくお願い致します。

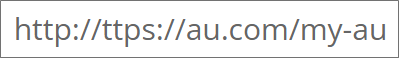

予めご了承ください。 ▼アカウントを更新してください h**ps://au.com/my-au(直リンク防止のため一部文字を変更しています) (直接アクセスできない場合は、手動でブラウザにコピーして開いてください) ====================

※このアドレスへの返信は出来ませんので、ご注意ください。 | auを騙るフィッシングメールでよくある本文。

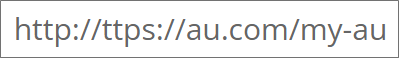

このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは、本文に直書きされていて、リンク先のURLがこちらです。

よく見ると、使われているのは”au.com“はauの正規ドメイン。

んなわけないのでリンク先を取得してみると…

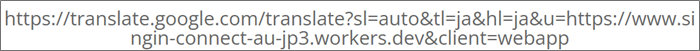

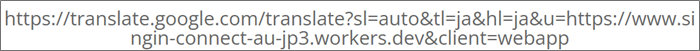

ん?”translate.google.com”は「グーグル」のドメインじゃん。

どうやらこれも嘘で別のリンク先にリダイレクトが仕組まれています。 で、実際に接続されるURLがこちら。

使われているのは”.cn”は中国のトップレベルドメインです。 このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

おっと、まだ「未評価」のようです。

このようなフィッシング詐欺サイトがこの評価ではあまりにも危険すぎます。

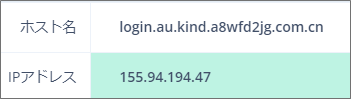

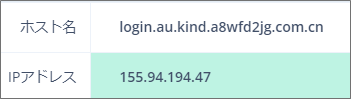

評価を変更していただけるよう早速申請しておきます。 このURLで使われているドメインは、サブドメインを含め”login.au.kind.a8wfd2jg.com.cn”

このドメインを割当てているIPアドレスを取得してみます。

このドメインを割当てているIPアドレスは”155.94.194.47”

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは、詐欺サイトのメッカ、ロサンゼルス近郊のリトルトーキョーに程近い場所。

フィッシング詐欺サイトは、この付近に密集しています! 危険と言われると見に行きたくなるのが人情と言うもの。

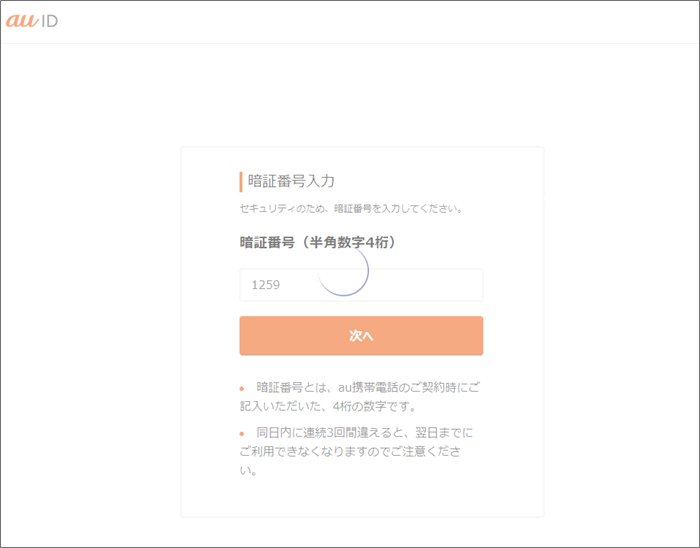

安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。 開いたのはauのログインページ。

もちろん偽サイトですから絶対にログインしないでください!

まとめ 差出人の項が「”auto” <admin@Amazon.localdomain>」となっているのは、マジで間違えているのか

それとも釣りで愉快犯の仕業なのか、それは私には分かりません。

でも、詐欺サイトでは、auへのログイン情報とその先で個人情報とクレカ情報を取得する仕組みのはず。

おかしなメールが多いのでくれぐれもご用心ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |