!ご注意!

当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介ししています。

このようなメールを受け取っても絶対に本文中にあるリンクをクリックしないでください!

リンクは当該サイトを装った偽サイトへ誘導で、最悪の場合、詐欺被害に遭う可能性があります。

ですから絶対にクリックしないでください!

どうしても気になると言う方は、ブックマークしてあるリンクを使うかスマホアプリを

お使いになってログインするように心掛けてください!

2通もご苦労さんなことで レンタルサーバーのKAGOYAさんを騙ったなりすましメールがまた到着。

それも事務所の代表メールと、存在しないadmin宛で。

内容はもちろん一語一句まで同じものです。

まぁ、2通も送ってくださりご苦労さんなことですねぇ~(笑)

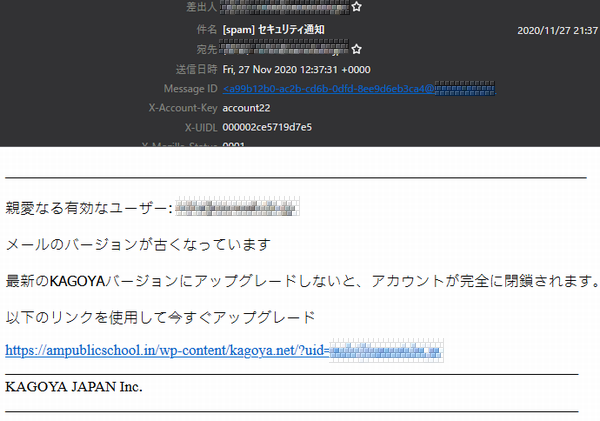

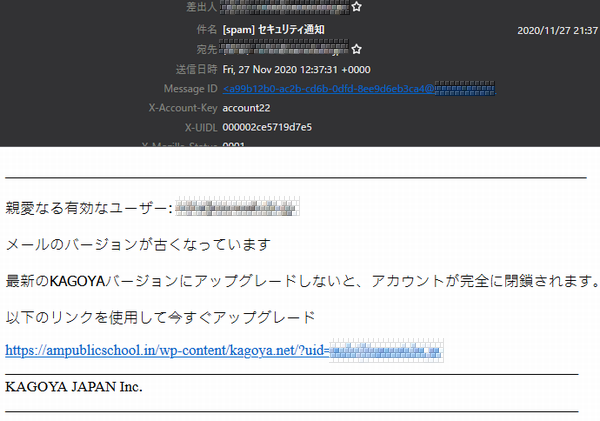

これがそのキャプチャー。

ぼかしてマスクしてあるところは全てこちらのメールアドレスが書かれています。

なので差出人と受取人のアドレスは全く同じ(笑) ”Message-ID”にもうちのドメインが書かれてるし、”Return-Path”にも同じメールアドレス

が記載されていました。 件名:「[spam] セキュリティ通知」

「spam」とスタンプされてるのでうちの受信サーバーでは迷惑メールと判断されています。

確かにうちはカゴヤジャパンさんのユーザーですが、連絡先の登録はこのアドレスでは

ないのでこちらに連絡が入ることはありません(笑)

「親愛なる有効なユーザー」はOUT! こちらがメールの内容です。 | ________________________________________________________________________ 親愛なる有効なユーザー: ****@*****.*** メールのバージョンが古くなっています 最新のKAGOYAバージョンにアップグレードしないと、アカウントが完全に閉鎖されます。 以下のリンクを使用して今すぐアップグレード https://ampublicschool.in/wp-content/kagoya.net/?uid= ****@*****.***

_______________________________________________________________________

KAGOYA JAPAN Inc.

_______________________________________________________________________ | まずこの書き出し。

「親愛なる」ってちゃうでしょ?!

レンタルサーバー以外からでもこんな書き出しはおかしい…

これ絶対翻訳だわ(笑) そしてリンクのアドレス「https://ampublicschool.in/wp-content/」

レンタルサーバーであるカゴヤジャパンさんが”ampublicschool.in”なんてドメインの

ウェブページ作るはずありません。

それに”wp-content”ってブログアプリの”WordPress”のディレクトリ名じゃないの?!

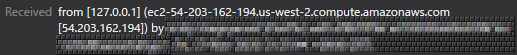

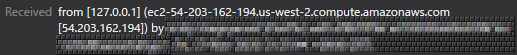

バカバカしくてお話になりません(^^; では差出人を詳しく検証していきます。 差出人のサーバー情報はメールヘッダーに格納されている”Received”フィールドで

判断できます。

いくつかある”Received”フィールドの時系列が一番古いものが該当します。

それがコレ。

”compute.amazonaws.com”ってあるけど、これはアマゾンがウェブサービスとして

提供しているクラウドサーバーサービスで使われてるドメイン。

差出人はこのサービスからメールを送っていることが分かりますね。 もちろんこの中にある”54.203.162.194”ってIPアドレスも”compute.amazonaws.com”が

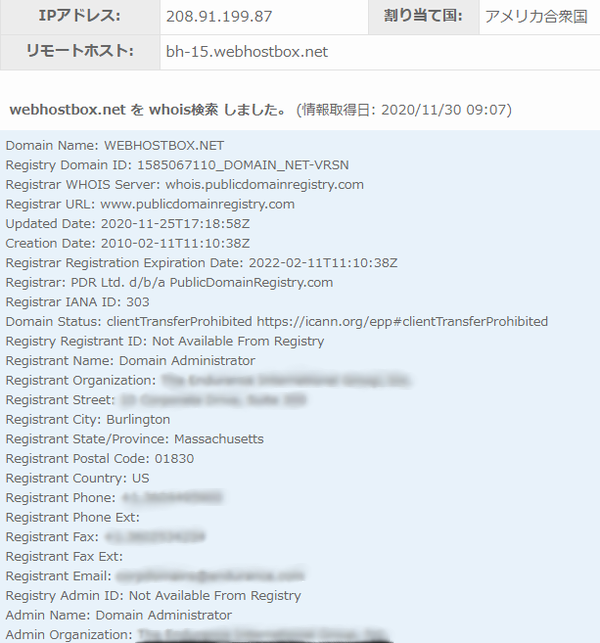

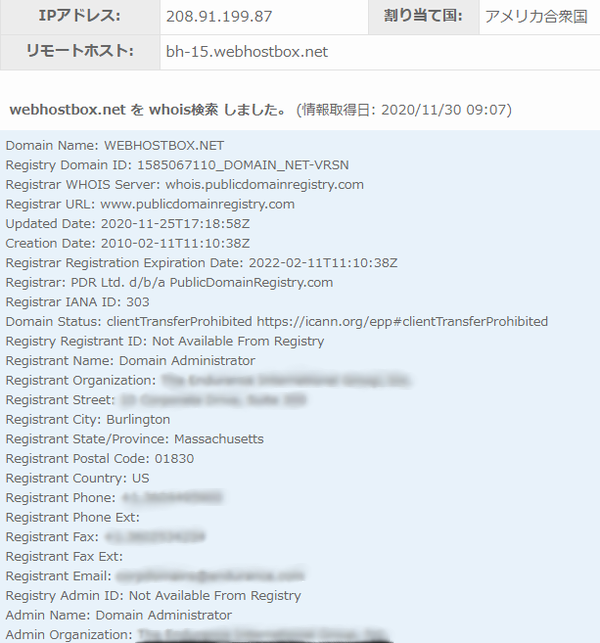

持ち主。 ん~、これじゃ何の調査にもならんので今度はさっきのリンクURLに使われてる

”ampublicschool.in”ってドメインを調査してみることに。 このドメインが割り当てられてるIPは”208.91.199.87”。

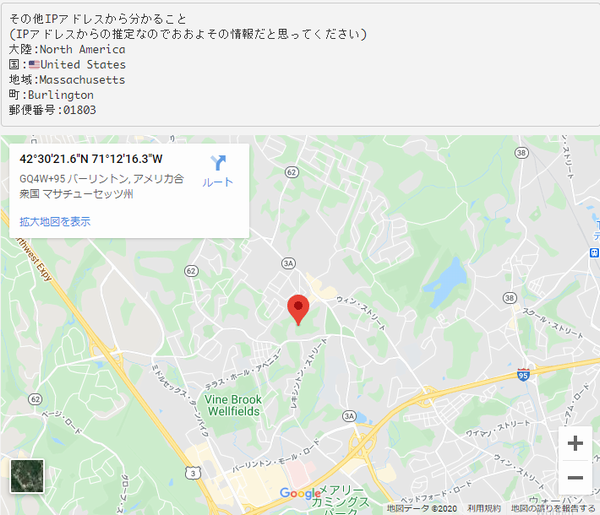

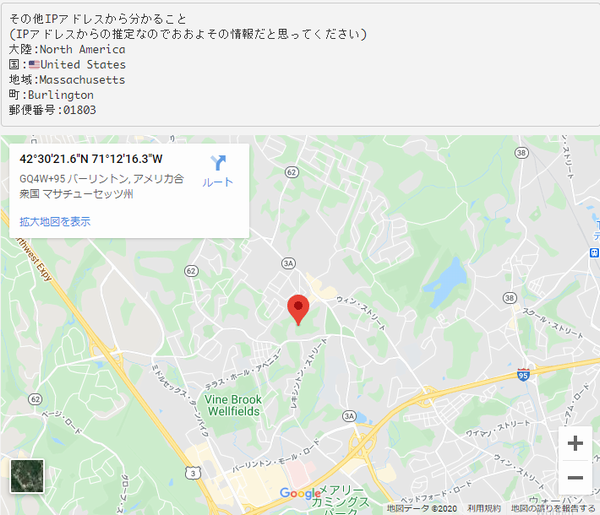

このIPアドレスの所在地を検索してみると…

この検索が正しければアメリカのマサチューセッツ州にあるバーリントンって地名の場所に

このウェブサイトが稼働するウェブサーバーは設置されているようですね。

早速調査のためにリンクを訪れてみると、以前にも何度か送られてきたカゴヤジャパンさんを

騙った迷惑メールと同じようにやはり「Active Mail」っていうウェブメールのコントロール

パネルへログインするページが表示されました。

もちろん差出人はこちらがカゴヤジャパンさんのユーザーだと知っての犯行で

目的はサーバーの乗っ取りでしょうか。 うちの事務所のウェブなんか乗っ取っても何の得にもならないと思うのですが…

何が面白いんでしょうか?

全くバカバカしい…-_-;) |