【危険】【eオリコ】銀行振込支払い内容確認のご案内 を徹底解析|詐欺メール調査報告

【調査報告】最新の詐欺メール解析レポート メールの解析結果 | 最近のスパム動向

今回ご紹介するのは「eオリコ」を騙るメールですが、その前に最近のスパムの動向について。現在、大手金融機関やクレジットカード会社を装い、「お支払い内容の確認」や「口座振替の結果」といった、利用者の不安や確認欲求を突く手法が急増しています。特に週末や深夜など、サポートへの確認が遅れる時間帯を狙った配信が目立っています。

| 前書き

本レポートでは、実際に届いた「eオリコ」を装うフィッシングメールを徹底解析します。メールの送信元情報や、誘導先の不審なドメイン情報を技術的に精査し、その危険性を明らかにします。

| メール基本情報 | 件名 | [spam] 【eオリコ】銀行振込支払い内容確認のご案内 | | 件名の見出し | 件名に「[spam]」というタグが付与されている場合、メールサーバーのフィルターが既に高い確率でこのメールを「迷惑メール」と判定している証拠です。受信者に注意を促す重要なシグナルです。 | | 送信者 | eオリコ <auto-confirm.nhqxpzg@bftrueu.cn> | | 受信日時 | 2026-02-04 14:11 | メール本文の再現 | ※できる限り忠実に再現していますが、本物の詐欺メールとデザインが異なる場合もあります。

いつも「eオリコ」をご利用いただき、ありがとうございます。

口座振替結果についてお知らせいたします。

======================== ▼ご案内

口座振替によるお支払いが確認できました。 ?ご契約名

オリコカード

▼口座振替の詳細照会

htt*s://www.orico.co.jp/creditcard/for/membereorico/?utm_source=email&utm_zp32lbqum=wm-eorico-eo ▼eオリコでご確認

htt*s://www.orico.co.jp/creditcard/for/member/about/eorico/?utm_source=wk58i5wk9&utm_medium=email&utm_campaign=wm-remind-t-2412-eori

========================

※本メールは「eオリコリニューアル(2026年1月)」に伴い、お支払いに関する大切なお知らせとして、メール配信を希望されていない方にもお送りしております。 ※本メールは配信専用のため、ご返信いただいても、お問合せにお答えすることができません。

お心当たりのない場合やお問合せにつきましては、以下よりご確認ください。

■お客さまサポート■

htt*s://www.orico.co.jp/support/

————————

株式会社オリエントコーポレーション

〒102-8503 東京都千代田区麹町5-2-1オリコ本社ビル

htt*s://www.orico.co.jp/ Copyright(c)Orient Corporation. All Rights Reserved.

| メールの解析結果と考察 メールの感想 本文を一見すると、公式サイトのURLが記載されているように見えますが、実際には背後で全く別の詐欺サイトへ誘導するHTMLメールの仕組みが使われています。一見親切に見える「口座振替完了」の通知を装い、確認のためにリンクをクリックさせる巧妙な手口です。 メールのデザイン オリコ公式のフォントやレイアウトを模倣していますが、「?ご契約名」のように一部の文字が化けていたり、不自然な空白があるなど、機械的に生成された形跡が見られます。 | 危険なポイントと対処法

【送信ドメインの不一致】

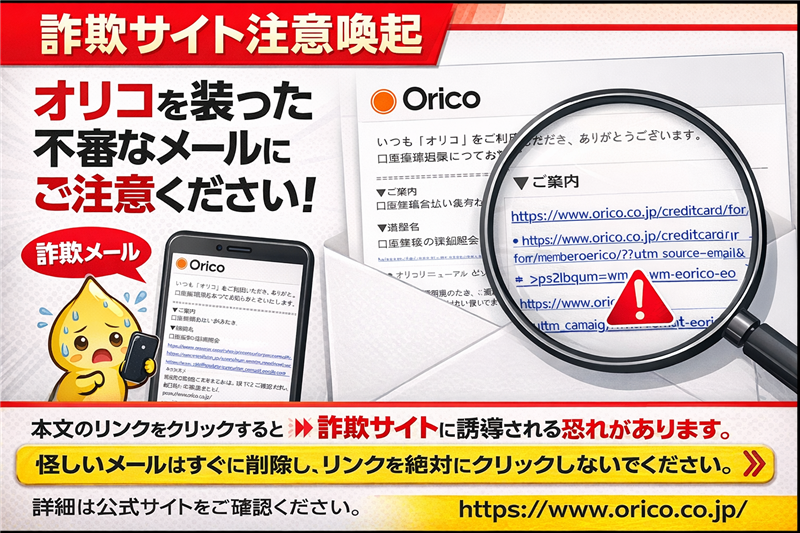

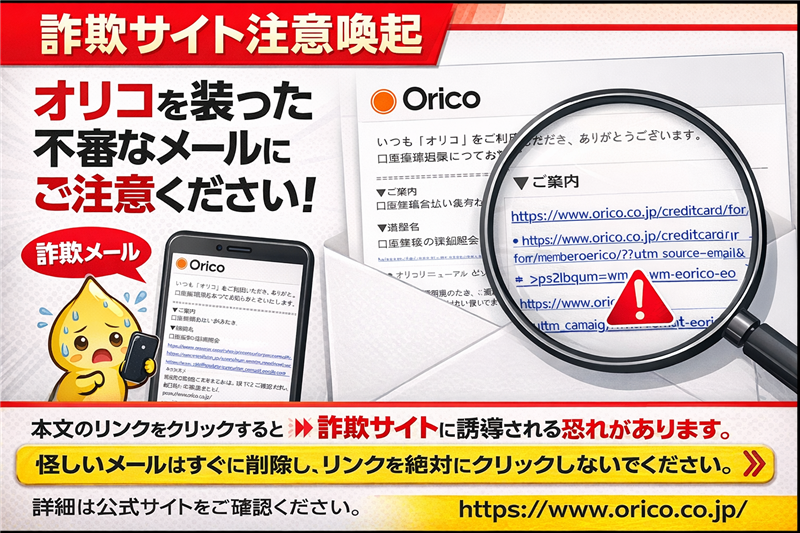

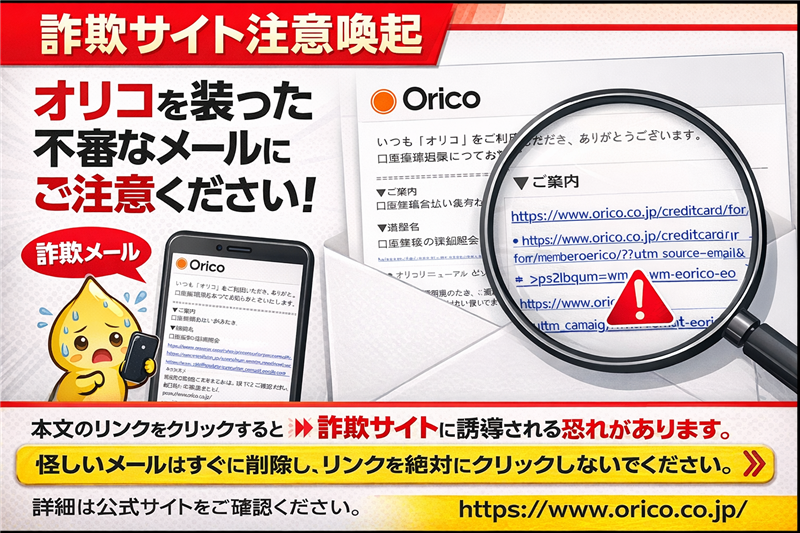

送信者アドレスが `bftrueu.cn` となっており、オリコ公式(orico.co.jp)とは全く関係のない中国ドメイン(.cn)です。公式サイトでも「送信元アドレスやリンク先が公式URLではないメール」への注意喚起が出ています。

公式リンク: フィッシング詐欺にご注意ください – オリコ 【対処法】

このようなメールが届いた場合、本文中のリンクには触れず、ブックマークした公式サイトや公式アプリからログインして状況を確認してください。

| 送信元(Received)解析情報 | 以下の情報は、このメールが実際にどこから配信されたかを示す「信頼できる送信者情報」の根拠です。 | | Received(送信者情報) | from unknown (HELO bftrueu.cn) (101.47.67.79) | | ドメイン/IPアドレス | bftrueu.cn / 101.47.67.79 (送信者が利用したIPアドレス) | | ホスティング/国 | Nanjing Xitong Computer Service / 中国 (CN) | メール回線関連情報 誘導先リンクの解析 | リンクの箇所 | 本文内の「口座振替の詳細照会」などの全リンク箇所 | | 実際の誘導URL | htt*s://xagenontoacy.oypxy.cn/eorio/loging/ (※伏せ字を含む) | | セキュリティ判定 | ウイルスバスターでブロックを確認。 非常に危険なサイトとして認定されています。 | | サイトの状態 | “We apologize, but your request has timed out…” というエラーを表示し、接続を偽装するケースもありますが、現在は稼働不安定です。 | サイト回線関連情報 | 誘導先IPアドレス | 104.21.36.143 (解析時点のIPアドレス) | | ホスティング/国 | Cloudflare / アメリカ (US) | | ドメイン登録日 | 2026年1月下旬 (登録から数日〜数週間のため、極めて危険) |

誘導先のドメイン `oypxy.cn` は、登録から1ヶ月も経過していません。これは、攻撃者が摘発を逃れるために短期間だけ取得した「使い捨てドメイン」であることを示しています。 ■解析データの詳細(ip-sc.net): 104.21.36.143 のネットワーク解析レポート

| まとめ

今回のメールは、オリコの公式サイトを精巧に真似た非常に悪質なものです。過去の事例と比較しても、誘導先のドメインが `.cn`(中国)である点や、本文のURL表示を偽装している点が共通しています。 改めての注意喚起:

オリコ公式サイトからも注意喚起が出されている通り、不審なメールは即削除してください。

公式リンク: 詐欺や不正利用にご注意ください – オリコ

| |