【注意】インタラクティブ・ブローカーズ証券を騙る「ログイン認証方式変更」スパムを解析

/* 冒頭の警告文(明朝体・太字・赤20px) */

.emergency-alert {

color: #ff0000;

font-family: "MS Mincho", "serif";

font-weight: bold;

font-size: 20px;

border: 2px solid #ff0000;

padding: 20px;

margin-bottom: 30px;

line-height: 1.5;

}

/* 全見出し h3 固定 */

h3 {

background-color: #333333;

color: #ffffff;

padding: 12px 20px;

border-left: 10px solid #ff0000;

margin: 45px 0 20px;

font-size: 1.25em;

}

/* テキスト強調 */

.highlight-red { color: #ff0000; font-weight: bold; }

.highlight-bold { font-weight: bold; }

/* --- 画像のデザインを忠実に再現したメール再現エリア --- */

.reproduced-mail-box {

border: 1px solid #c0c0c0;

max-width: 720px;

margin: 30px auto;

font-family: sans-serif;

background-color: #ffffff;

}

/* ヘッダー部分(件名・送信者のグレー背景枠) */

.mail-header-strip {

background-color: #f1f3f4;

border-bottom: 1px solid #c0c0c0;

padding: 8px 12px;

font-size: 13px;

}

.mail-header-strip div { margin-bottom: 4px; }

.mail-header-strip b { color: #555; width: 50px; display: inline-block; }

/* メール本文内 */

.mail-inner-content {

padding: 35px 30px;

}

/* 画像の赤い大見出し */

.mail-main-title {

color: #d12e27;

font-size: 22px;

font-weight: bold;

text-align: left;

margin-bottom: 30px;

line-height: 1.4;

}

/* 画像の左棒付き薄ピンク背景ハイライト */

.mail-pink-callout {

background-color: #fff5f5;

border-left: 6px solid #d12e27;

padding: 18px 20px;

margin-bottom: 25px;

font-weight: bold;

font-size: 16px;

}

/* 画像の赤いボタン */

.mail-cta-button {

display: block;

width: 320px;

margin: 40px auto;

background-color: #d12e27;

color: #ffffff !important;

text-align: center;

padding: 18px 0;

text-decoration: none;

font-weight: bold;

border-radius: 6px;

font-size: 18px;

box-shadow: 0 2px 4px rgba(0,0,0,0.2);

}

/* 画像の下部境界線とグレー免責事項 */

.mail-footer-notice {

border-top: 1px solid #e0e0e0;

padding-top: 25px;

margin-top: 40px;

color: #888888;

font-size: 13px;

line-height: 1.6;

}

/* ------------------------------------------------- */

/* 解析用テーブル */

.data-grid {

width: 100%;

border-collapse: collapse;

margin: 20px 0;

}

.data-grid th, .data-grid td {

border: 1px solid #dddddd;

padding: 12px;

}

.data-grid th {

background-color: #f8f9fa;

width: 260px;

text-align: left;

}

/* 詐欺サイト画像エリア */

.scam-site-display {

background-color: #f0f0f0;

border: 2px dashed #bbbbbb;

padding: 60px;

text-align: center;

color: #555555;

font-weight: bold;

}

送信元ドメイン・URL・IPアドレスを確認したところ、正規メールではありません。

絶対にリンクをクリックしないでください。

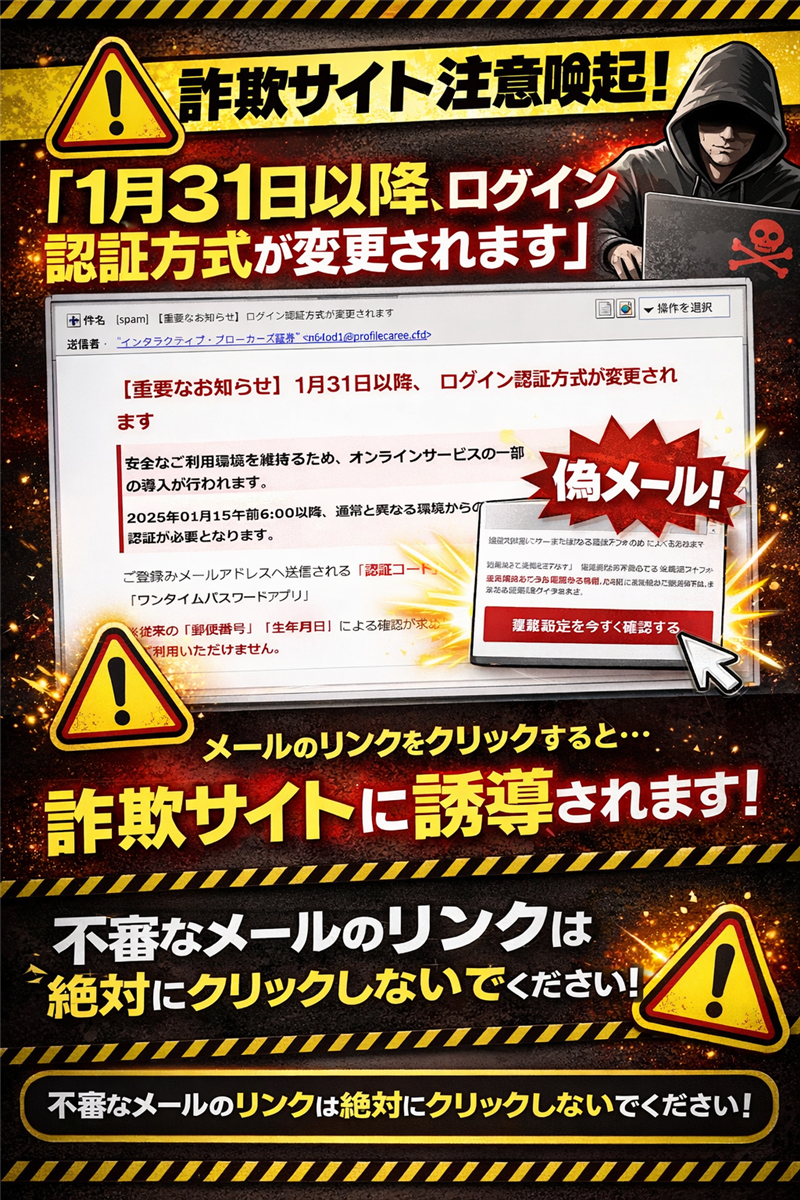

1. 最近のスパム動向

近年のフィッシング詐欺は、単なる当選メールのような古典的手法から、「二要素認証の義務化」や「法改正に伴う情報更新」といった「公的な手続き」を装うものが主流となっています。被害者を焦らせるのではなく、「義務だからやらなければ」という真面目な心理を突く悪質な傾向にあります。

2. 今週のスパム傾向

今週は金融・証券セクター、特に「インタラクティブ・ブローカーズ証券」などの外資系金融機関を騙るケースが急増しています。攻撃者は「1月31日」という具体的な期日を設けることで、週末にかけての駆け込み入力を狙っていると考えられます。

3. 前書き

セキュリティを向上させるために、わざわざ安全性の低い「.cfd」なんてドメインからメールを送ってくれるなんて。詐欺師の皆さんの「矛盾した優しさ」には、思わず乾いた笑いが出てしまいますね。

証券口座を管理する前に、まずは自分たちのドメインの信頼性を管理したほうがよろしいのではないでしょうか。

では、詳しく見ていくことにしましょう。

4. 件名

[spam] 【重要なお知らせ】ログイン認証方式が変更されます

5. 件名の見出し

件名の冒頭に [spam] と付与されています。これは送信ドメイン認証(SPF/DKIM)の結果、正規のサーバー以外から送信されたことが明確であるためです。正規の証券会社がこのような判定を受けるサーバーを使うことは万に一つもありません。

6. 送信者,受信日時

| 送信者 | “インタラクティブ・ブローカーズ証券” <n64od1@profilecaree.cfd> |

|---|---|

| 受信日時 | 2026-01-29 9:15 |

7. 本文

2026年01月15午前6:00以降、通常と異なる環境からのログイン時には、以下の認証が必要となります。

ご登録済みメールアドレスへ送信される「認証コード」、またはスマートフォンの 「ワンタイムパスワードアプリ」による確認が求められます。

※従来の「郵便番号」「生年月日」「電話番号下4桁」による認証は、1月31日以降ご利用いただけません。

■ 影響を受ける操作・取引

- 新しい端末・ブラウザ・ネットワークからのログイン

- ご登録情報の変更(住所・口座・連絡先など)

- 金融商品取引・資金の出金・口座管理関連操作

■ 必要なご対応

- ご登録メールアドレスが最新かどうか確認してください。

- ワンタイムパスワードアプリを未導入の方は、必ず事前に設定をお願いします。

上記の対応が完了していない場合、 ログインや一部サービスのご利用が制限される恐れ がございます。

(※実際のURLは一部を伏せ字にし、リンクを無効化しています)

8. 危険なポイント

● 送信元アドレスのドメイン偽装

本物のドメインは「interactivebrokers.co.jp」等ですが、本メールは @profilecaree.cfd です。証券会社がこのような素性の知れないドメインを使用することは絶対にありません。

● 視覚的な誘導デザイン

お送りいただいた画像の通り、赤い大きなボタンや強調されたピンクの背景など、ユーザーの視線を特定の「クリックポイント」へ誘導するデザインは、フィッシング詐欺の典型的な特徴です。

9. 推奨される対応

このメールは直ちに削除してください。リンクを誤って踏んでしまった場合でも、個人情報(ID、パスワード、認証コードなど)を絶対に入力しないでください。公式サイトへのアクセスは、必ずブックマークまたは検索エンジンからの再検索で行ってください。

10. Received関連(メールヘッダー情報)

| Received | from infoo1.profilecaree.cfd (unknown [204.194.51.3]) |

|---|

カッコ内の [204.194.51.3] は、偽装できない信頼できる送信元IPアドレスです。このサーバーから世界中にスパムが放流されています。

11. リンク関連

「認証設定を今すぐ確認する」ボタンに埋め込まれたリンクは、公式とは一切無縁の詐欺用サーバーへ接続されます。

12. URLが危険と判断できるポイント

| ドメイン名 | yinglogin.accgrid.cfd |

|---|---|

| IPアドレス | 104.21.23.194 |

| ホスティング会社名 | Cloudflare, Inc. |

| 国名 | United States (USA) |

| 回線情報 | bc.googleusercontent.comを含む不審な経路を確認 |

| セキュリティ判定 | ウイルスバスターおよびGoogleにてブロックを確認 |

whois.domaintools.com での解析によれば、ドメイン登録直後の非常に新しいサイトです。このような「使い捨てドメイン」は詐欺の温床です。

13. リンク先が稼働中かどうか

現在も稼働していますが、アクセスすると「確認中… 少々お待ちください。」というインジケーターが永遠に回り続け、閲覧者のログインセッションや環境情報を盗み取ろうと待機しています。

14. 詐欺サイトの画像

15. まとめ

お送りいただいた画像の通り、一見丁寧な案内を装っていますが、「送信元アドレス」と「リンク先ドメイン」を確認するだけで、誰でも100%詐欺だと見抜くことが可能です。焦らずに、まずはドメイン名に目を向ける習慣をつけましょう。