『詐欺メール』『在庫限り!iPhoneが驚きの最安価格で登場』と、来た件

★フィッシング詐欺メール解体新書★

スマホやタブレットが普及し増々便利になる私たちが生活する世の中。

それに比例して増えてくるのが悪質な詐欺行為。

このブログエントリーは、フィッシング詐欺メールの注意喚起拡散を目的とし

悪意を持ったメールを発見次第できる限り迅速なご紹介を心掛けています。

もし気が付かずに詐欺サイトログインしてしまった場合は、まず落ち着いてできる限り早く

パスワードの変更やクレジットカードの利用停止を行ってください。

いつもご覧くださりありがとうございます!

☆当サイトでは、今の観点から不審なメールであるかどうかを解析して行きます☆

★現在、証券会社に成り済ます悪質なメールが大量発生中、資産運用されている方はご注意ください★

- 件名の見出しを確認

- メールアドレスのドメインを確認

- リンク先のドメインを確認

できる限り分かりやすく説明していいます。

最後までお読みいただても5分~10分程度ですのでごゆっくりご覧ください。

では、進めてまいります。

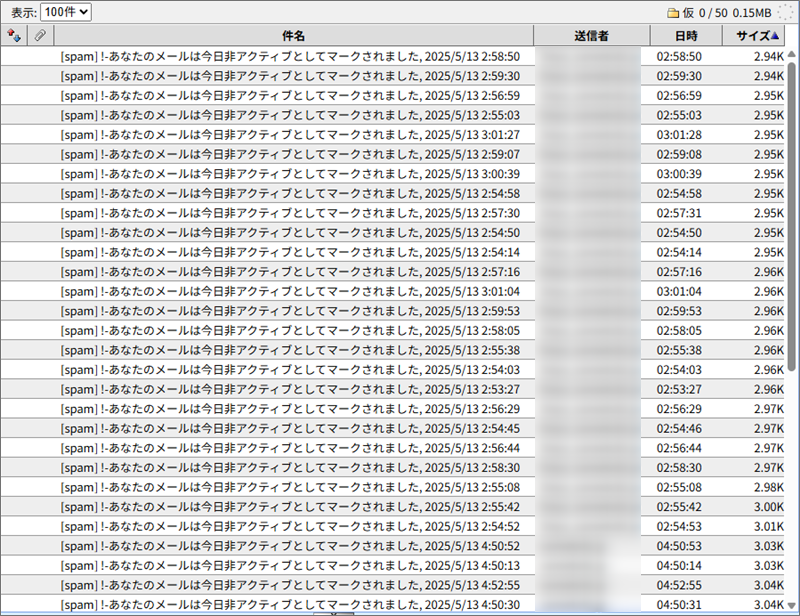

本日のトレンド

毎日お送りしております本日のトレンドですが、今日はこちらの『 !-あなたのメールは今日非アクティブとしてマークされました』と言う件名の物。

このメールは、サーバーの管理者を装い受信者のメールパスワードの有効期限が本日で切れるのでリンクからパスワードの更新を促すもの。

このメールに関しては以前2025年5月9日でも『本日のトレンド』でしたが、こちらのエントリーで詳しくご紹介しているのでご興味がありましたらご参照ください。

『詐欺メール』『!-あなたのメールは今日非アクティブとしてマークされました』と、来た件

前書き

話しは変わって今回取り上げるのは、クレジットカード会社や証券会社を騙るものではなく、様々なものを激安で販売すると称しお金だけ盗み取る激安詐欺です。

今回ご紹介する『在庫限り!iPhoneが驚きの最安価格で登場』と言う件名以外にも以下の件名の物も確認されていますのでご注意ください。

『世界最安値のiPhone、今だけ特別価格!』

『在庫切れ間近!世界最安値のiPhoneをお見逃しなく』

では、今回も詳しく見ていくことにしましょう。

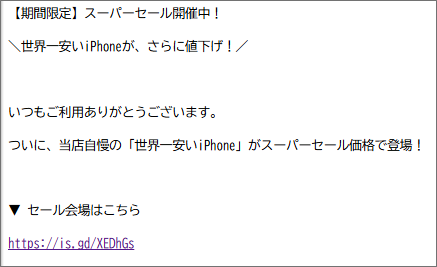

以下、そのメールです。

※テキストだけコピペしてありますので、性質上文字化け等はご容赦ください。

メール本文

ここから本文

↓↓↓↓↓↓

件名:[spam] 在庫限り!iPhoneが驚きの最安価格で登場

送信者: “mt gqvl @yahoo.co.jp" <pqiebmou@icloud.com>

【期間限定】スーパーセール開催中!

\世界一安いiPhoneが、さらに値下げ!/

いつもご利用ありがとうございます。

ついに、当店自慢の「世界一安いiPhone」がスーパーセール価格で登場!

▼ セール会場はこちら

h**ps://is.gd/XEDhGs

☆ 最新モデルも対象

☆ 数量限定の早い者勝ち

☆ 在庫がなくなり次第終了

このチャンスを逃すと、次はいつになるかわかりません…!

▼ セール会場はこちら

h**ps://is.gd/XEDhGs

お得にiPhoneを手に入れるなら今がチャンス!

ぜひお早めにチェックしてみてください!

↑↑↑↑↑↑

本文ここまで

以前にも同じような内容のメールをこちらでご紹介しています。

『詐欺メール』『他店と比べてください!驚きのiPhone最安値を実現』と、来た件

まあよく似た内容なので、同一犯の仕業でしょう。

激安を知らあつかせて購買意欲を誘い、リンクに導き購入させるふりをしてクレジットカードの情報を盗み出そうとするもので、当然商品は送られてきません。

件名の見出しを確認

この件名の見出しには”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。

メールアドレスのドメインを確認

送信者として記載されている送信者名とメールアドレスは『"mt gqvl @yahoo.co.jp" <pqiebmou@icloud.com>』

ここは送信者がいくらでもウソを書くことができる部分で絶対鵜呑みにしてはいけません。

もうお分かりですよね?

そうです、送信者名は『yahoo.co.jp』とYahoo!のドメインを名乗り、更にメールアドレスのドメインはご覧の通りAppleのサービス『iCloud』のもの。

もうさっぱり意味が分かりません。

では、送信者の素性が分かるメールヘッダーの『Receivedフィールド』から情報を探ってみます。

こちらがこのメールのReceivedフィールドです。

Received: from ns3056442.ip-46-105-105.eu (ns3056442.ip-46-105-105.eu [46.105.105.223])

本来ならここには、送信者のメールアドレスと同じドメインが記載されるはずですが、それは全く記載されていませんね。

ここの末尾に記載のIPアドレスは、送信サーバーが自身で書き込むもので、偽装することはできません。

このReceivedフィールドの末尾にあるIPアドレスからメールの発信地を『IP調査兵団』で導き出してみると、フランスのルーベ付近です。

それにこのIPアドレスは既にブラックリストに登録されて、そのカテゴリは『サイバーアタックの攻撃元』とされています。

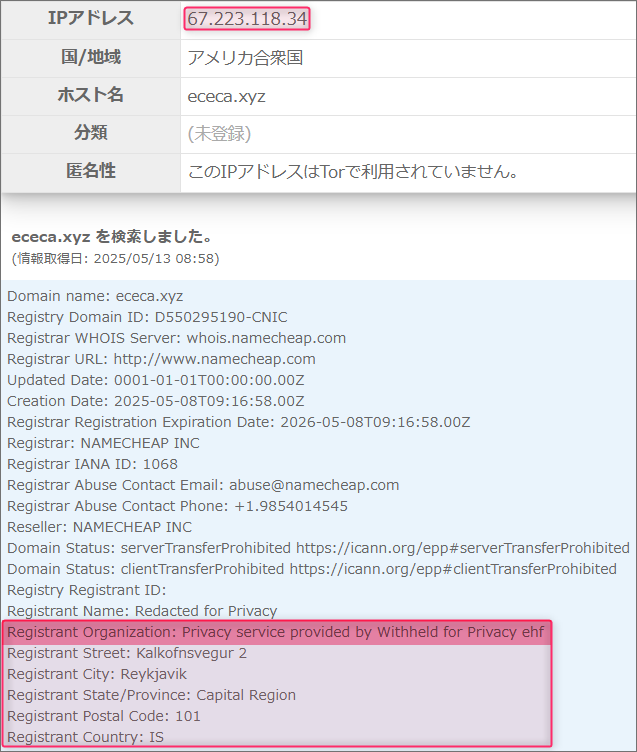

リンク先のドメインを確認

さて、本文に直書きされた詐欺サイトへのリンクですが、これも偽装されていて、実際に接続されるサイトのURLは以下の通りです。

【h**ps://ececa.xyz/】

(直リンク防止のため一部の文字を変更してあります)

このドメインに関する詳しい情報を『Grupo』さんで取得してみます。

『Registrant Organization』には『Privacy service provided by Withheld for Privacy ehf』と記載されています。

これは、アイスランドのドメインレジストラ『Withheld for Privacy ehf』が提供するドメインプライバシー保護サービスで、このサービスを利用すると、ドメインの登録者の各種情報(名前、住所、電話番号、メールアドレスなど)が公開されるのを防ぐため、その代わりにこのように、Withheld for Privacy ehf の情報が表示され、スパムや不正アクセスからの保護が強化することができます。

半面最近は、このサービスが藪蛇(やぶへび)になりこういったサイバー犯罪の温床とされることが多く見られます。

割当てているIPアドレスは『67.223.118.34』

『IP調査兵団』でこのIPアドレスからそのロケーション地域を調べると、ロサンゼルスのソウテル付近であることが分かりました。

リンクを辿ってみると、このようなページがどこからもブロックされることなく無防備に放置されていました。

これ、この時と同じバナーが使われているページです、賞品が何も掲載されていませんね。

これは売り切れたことを意味するのか、それとも捜査の危険を感じて商品の掲載を一時的に中止したのか。

まあどちらにしたとしても、こおにょうなショップでショッピングすればクレジットカードの情報を盗み取られた上で詐欺の被害に遭うことになります。

まとめ

しかしわざわざフランスのルーベ付近からメールを送信し、ロサンゼルスのソウテル付近に設置されたサーバー内で、ドメインプライバシー保護サービスまで利用してさーとを開くなんて、かなり手の込んだ方法を使っていますね。

恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんのフィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。

いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;