新しいアプリからじゃなくて新しい端末からじゃない? いつもご覧くださりありがとうございます! 先日アイフルを騙る詐欺メールが急増していましたが、今度はプロミスです。

最近、消費者金融業者を騙った詐欺メールが多く見られるようになってきました。

利用者はどれ程いらっしゃるかよく知りませんが、このようなメールを片っ端から送って詐欺師にとって利益になるのでしょうか? でも、消費者金融を利用される方って何らかの理由があってお金が必要な状態だと想像できますがそんな方を狙うなんて血も涙もない奴ですね! では、このメールを解体し詳しく見ていきましょう!

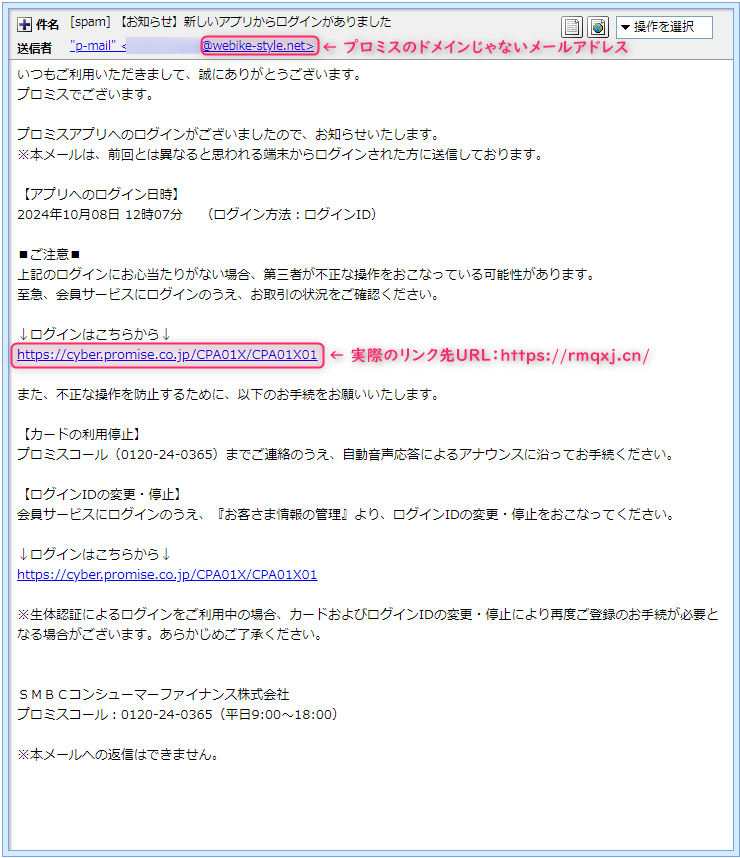

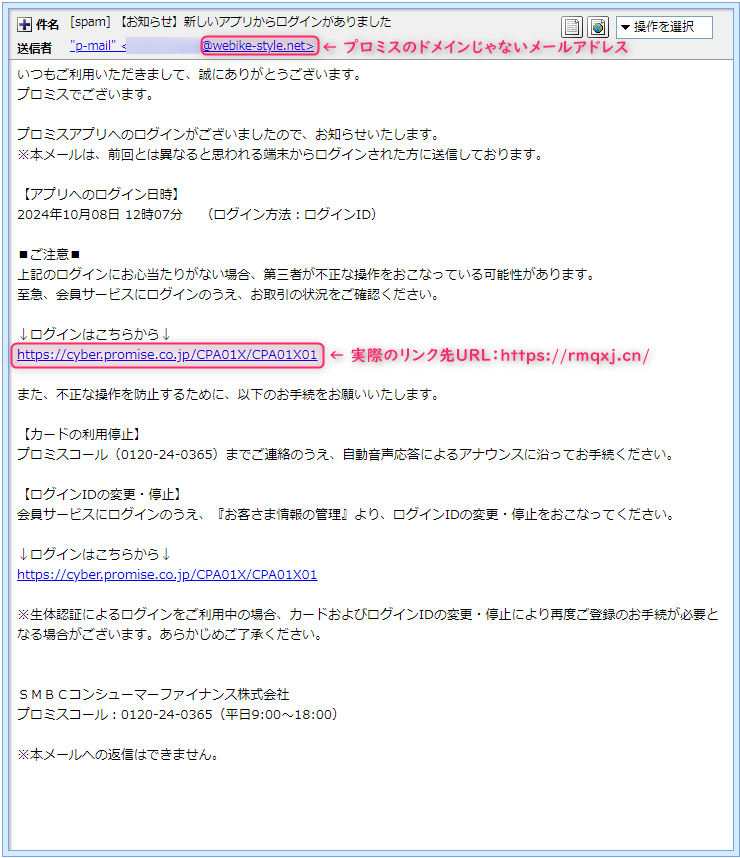

まずはプロパティーから見ていきます。 件名は『[spam] 【お知らせ】新しいアプリからログインがありました』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 これって、本文の記載内容からすると、新しいアプリからログインじゃなくて新しい端末からログインじゃないの?

と詐欺メールに突っ込むのも何ですが…(;^_^A 差出人は『”p-mail” <*****@webike-style.net>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 ”p-mail”って何でしょう?

調べても明確な答えは出てきませんが… アカウントの”*****”にはこのメールを受取った私のメールのアカウント名が記載されています。

@より後ろにあるドメイン部分には”webike-style.net”とありますが、Googleの『Search Labs | AI』で『プロミスのメールのドメインは?』と問いかけてみると”promise.co.jp”との結果ですからこのメールはプロミスからではないことがうかがえますね。

差出人メールアドレスは偽装されていた では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from creema.jp (unknown [118.26.111.165])』 | ここに掲げた”Received”は、ヘッダー内に複数ある”Received”の中で時系列が一番古いもので

このメールを差出したデバイスの情報と最初に通過したサーバーの情報が刻み込まれています。 ここに”creema.jp”と書かれていますが、これはハンドメイドマーケットプレイス『クリーマ』さんのドメイン。

もちろんそのような企業がこのような詐欺メールを送信するはずがありませんから偽装されているものと思われます。

最近この”creema.jp”というドメインを使ったフィッシング詐欺メールが大変多くなっておりクリーマさんのサイトでも注意喚起されていますのでご注意ください。 末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で同じ数字の集まりは世界中に1つしかありません。

因みに、この数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くしたものがドメインと呼ばれるものです。 ”Received”の前半のドメイン部分は、往々にして偽装されていることが多いものですが、末尾のIPアドレスは送信者のデバイスに割当てられたもので偽装することができません。 このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すればメールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

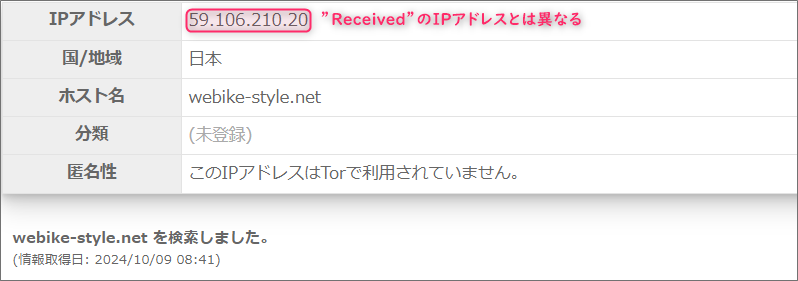

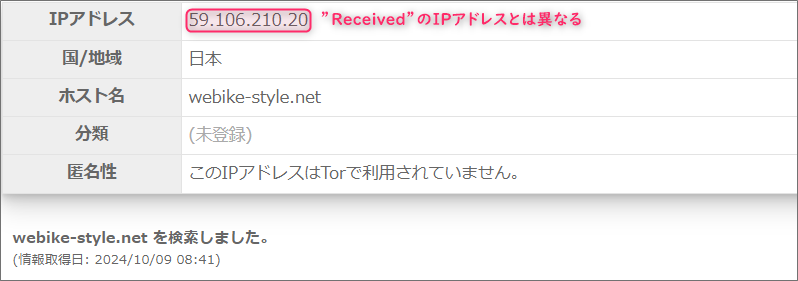

・法人の場合、行為者を罰する このメールは既に偽物だと断定できますが、更に確信を深めるためメールアドレスにあったドメイン”webike-style.net”が差出人本人のものなのかどうかを『Grupo』さんで調べてみます。

これがドメイン”webike-style.net”の登録情報です。

これによると”59.106.210.20”がこのドメインを割当てているIPアドレス。

本来このIPは”Received”のIPと同じ数字の羅列になるはずですが、それが全く異なるのでこのメールのドメインは”webike-style.net”ではありません。

これでアドレスの偽装は確定です! もちろんこのメールの差出人は偽物ですが”Received”のIPアドレスと全く同じ数字なのでこのメールアドレスは差出人ご本人さんのもので間違いなさそうです。 ”Received”に記載されているIPアドレス”118.26.111.165”は、差出人が利用したメールサーバーの情報でこれを紐解けば差出人の素性が見えてきます。

このIPアドレスを元に危険性や送信に使われた回線情報とその割り当て地を『IP調査兵団』さんで確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) (※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) このIPアドレスを元に割り出した危険度は『脅威レベル:高』

その詳細は『サイバーアタックの攻撃元』表示とされています。 代表地点として地図に立てられたピンの位置は、シンガポールの山中。

あくまで大雑把な代表地点なのをお忘れなく。

そして送信に利用されたプロバイダーは、香港の『Ucloud Information Technology (Hk) Limited』

このメールは、この付近に設置されたデバイスから発信され、このプロバイダーのメールサーバーを介して届けられたようです。

リンクも偽装 では引き続き本文。 プロミスアプリへのログインがございましたので、お知らせいたします。

※本メールは、前回とは異なると思われる端末からログインされた方に送信しております。【アプリへのログイン日時】

2024年10月08日 12時07分 (ログイン方法:ログインID) ■ご注意■

上記のログインにお心当たりがない場合、第三者が不正な操作をおこなっている可能性があります。

至急、会員サービスにログインのうえ、お取引の状況をご確認ください。 ↓ログインはこちらから↓

h**ps://cyber.promise.co.jp/CPA01X/CPA01X01 また、不正な操作を防止するために、以下のお手続をお願いいたします。 【カードの利用停止】

プロミスコール(0120-24-0365)までご連絡のうえ、自動音声応答によるアナウンスに沿ってお手続ください。 【ログインIDの変更・停止】

会員サービスにログインのうえ、『お客さま情報の管理』より、ログインIDの変更・停止をおこなってください。 | ※直リンク防止のためリンクのURLの一部の文字を変更してあります。 書かれているのは、第三者による不正利用の疑いがあるので心当たりがない場合はリンクへログインの上、利用状況を確認するように促しています。

でもこのメールはフィッシング詐欺メールなのでリンク先は詐欺サイトであることが簡単に想像できます。

メールに書かれているURLに使われているドメインは、プロミスの公式ドメイン”promise.co.jp”が使われていて、このURLをそのままコピペして開いてみるとプロミスの公式サイトにある会員ログインページが開きます。

でもこれは偽装されていて、URLをクリックして接続されるサイトは全く異なるページに誘導されるよう裏で仕組まれています。

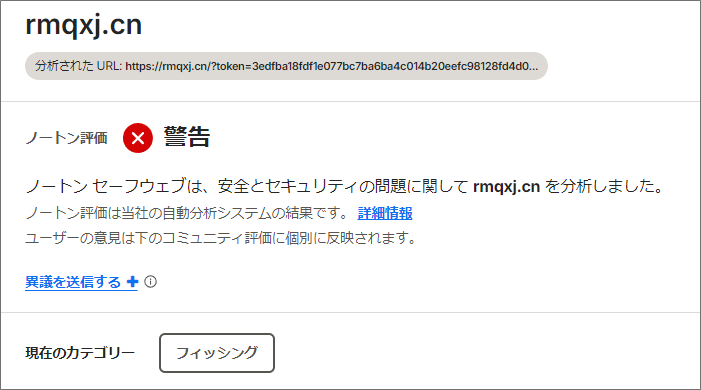

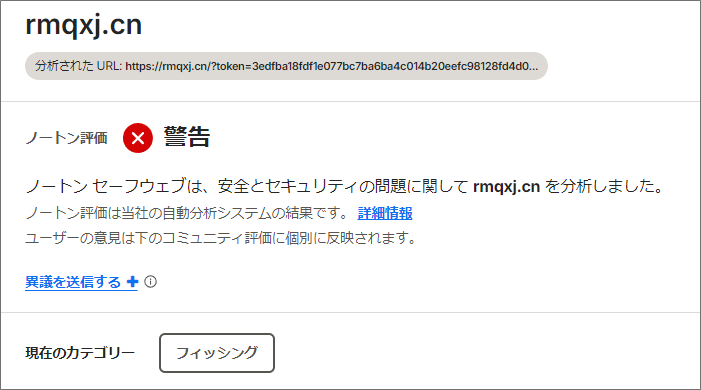

そのリンク先をコンピュータセキュリティブランドの『Norton』の『Nortonセーフウェブレポート』で検索してみるとこのように判定されていました。

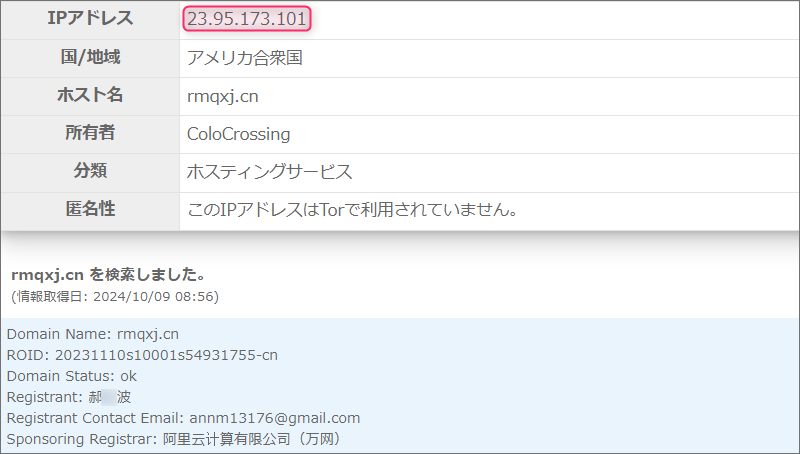

既に『フィッシングサイト』としてしっかりブラックリストに登録済みですね。 このURLで使われているドメインは”rmqxj.cn”と中国に与えられた国別ドメインが利用されています。

このドメインにまつわる情報を『Grupo』さんで取得してみます。

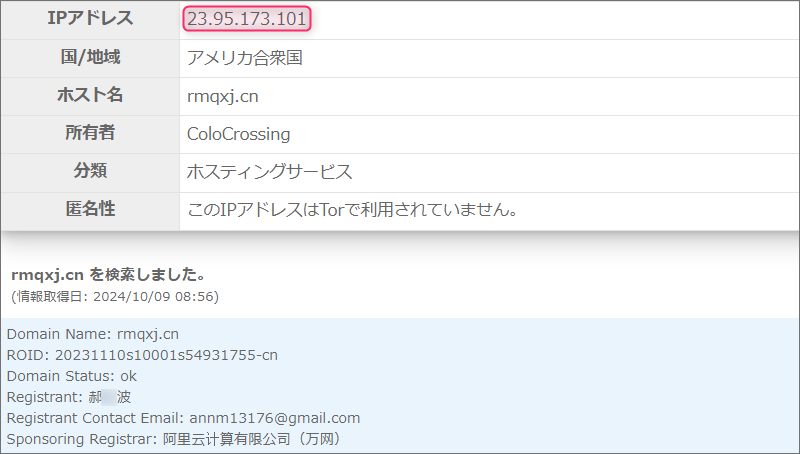

このドメインはやはり中国の方が申請登録されていますね。

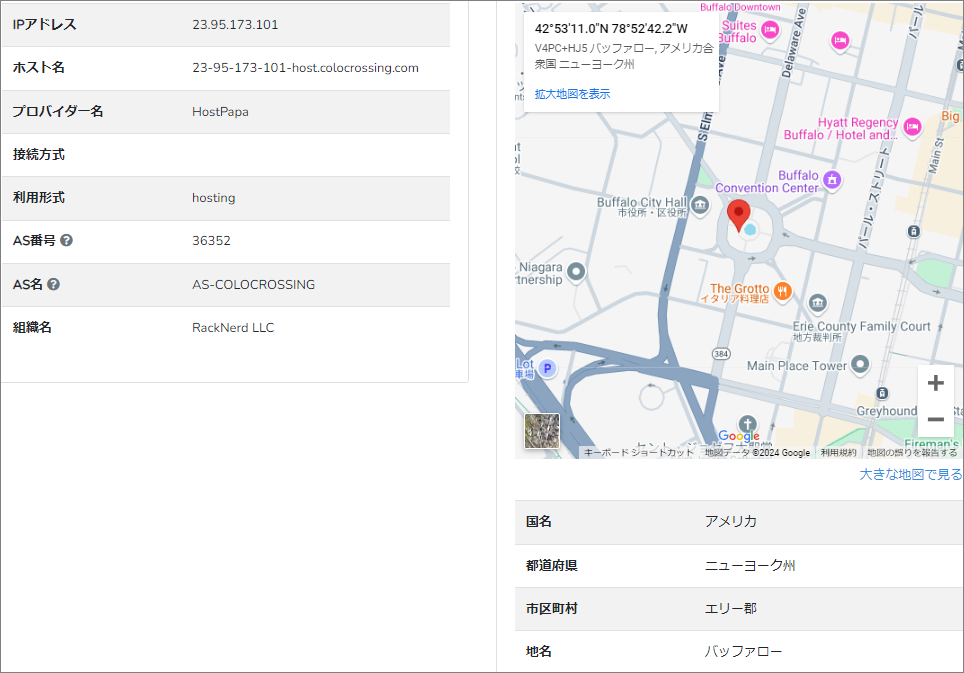

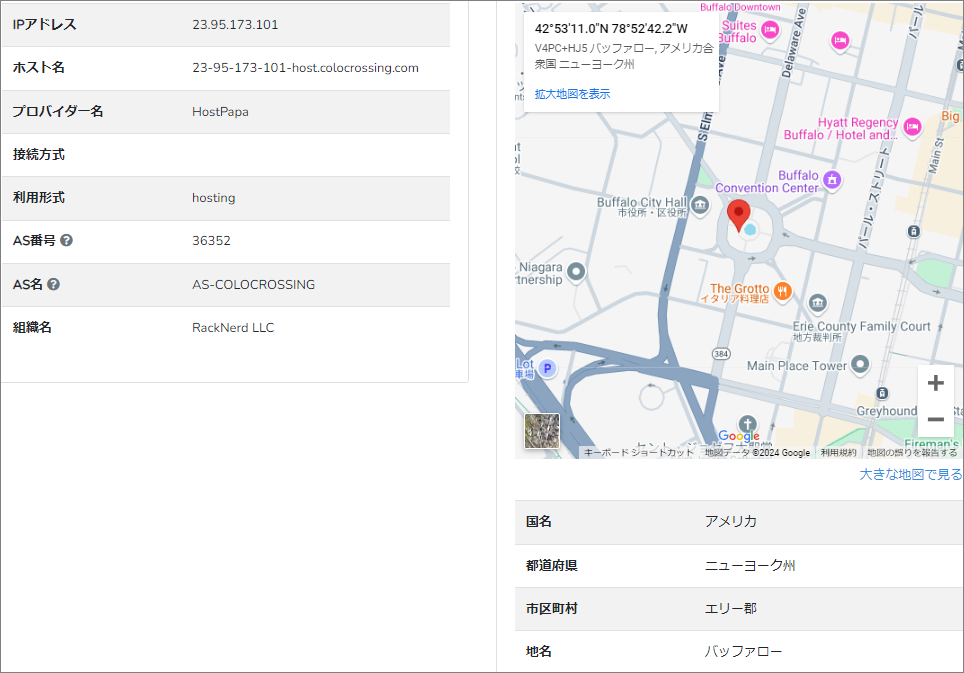

割当てているIPアドレスは”23.95.173.101” このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を再び『IP調査兵団』さんで確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) (※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 代表地点として地図に立てられたピンの位置は、米国のバッファロー付近。

こちらもあくまで大雑把な代表地点でございます。

利用されているホスティングサービスは、カナダに拠点を置く『HostPapa』

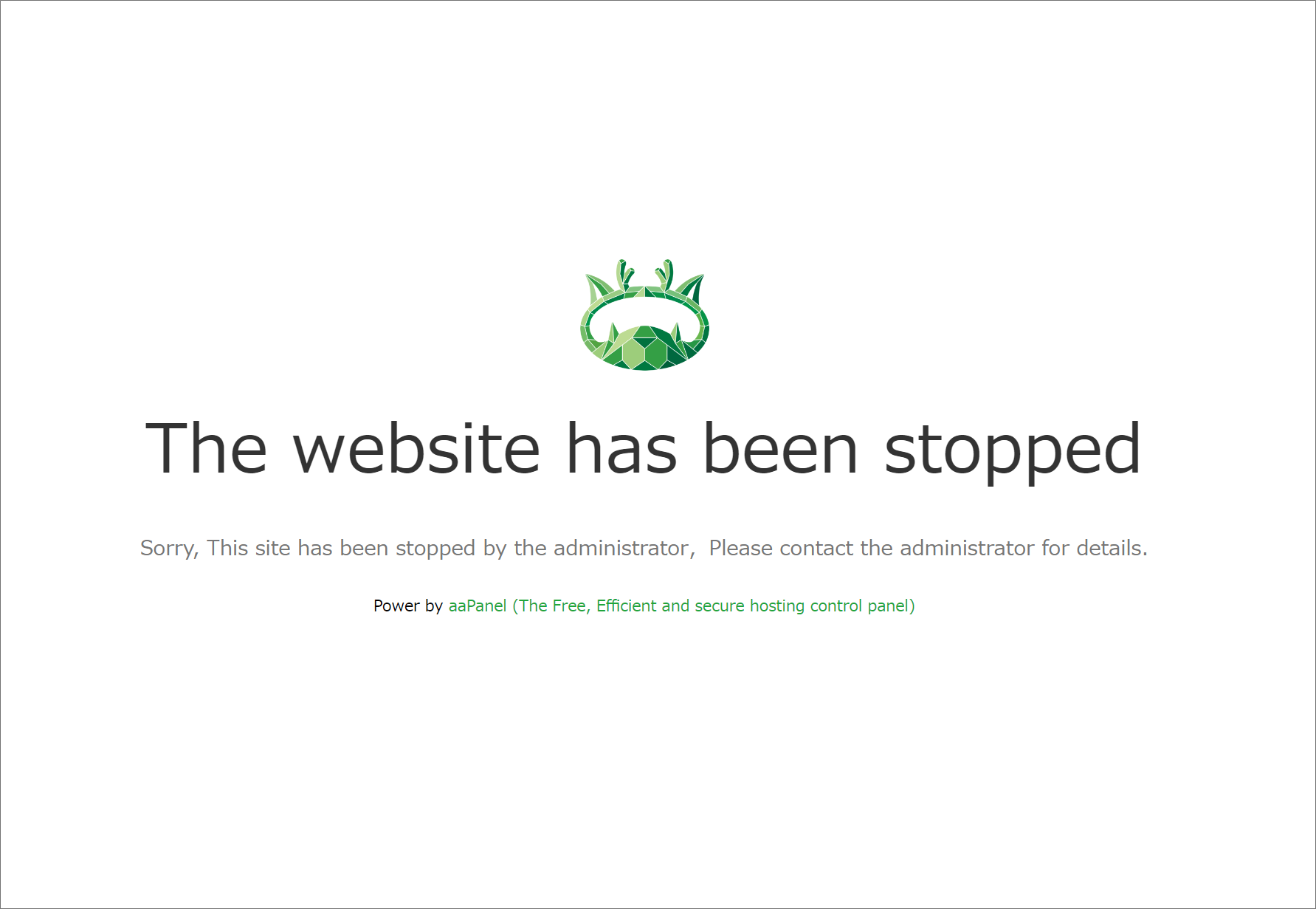

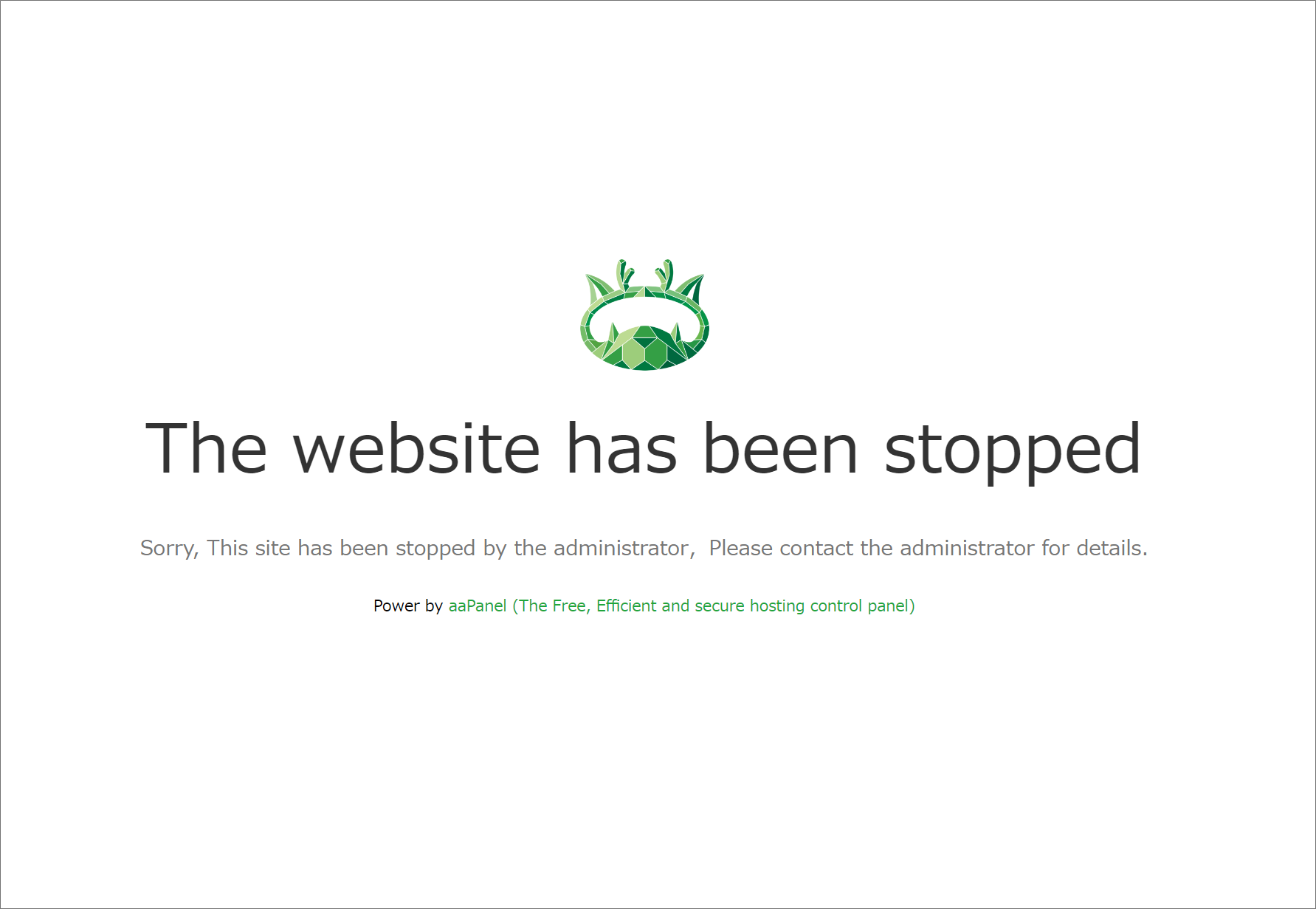

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 調査目的でリンク先を開いてみるとこのような英語のエラーページが表示されました。

英語ばかりじゃさっぱり意味不明なので、翻訳してみるとこのように書いてあるようです。 ウェブサイトは停止されました

申し訳ありませんが、このサイトは管理者によって停止されています,詳細については管理者にお問い合わせください。 | ここで言うサイト管理者は恐らく詐欺犯のこと。

だとすれば犯人自身が何らかの理由でサイト運営を放棄したことになりますね。

逆に言えば、このサイトはいつでも復元可能ということなので安心はできませんよ!

まとめ 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;

|