一連の同一犯の仕業 いつもご覧いただきありがとうございます!

なんか最近同じ事ばかり言っているような気がしますが、相変わらずヤマト運輸を騙る

フィッシング詐欺メール大量ですね。

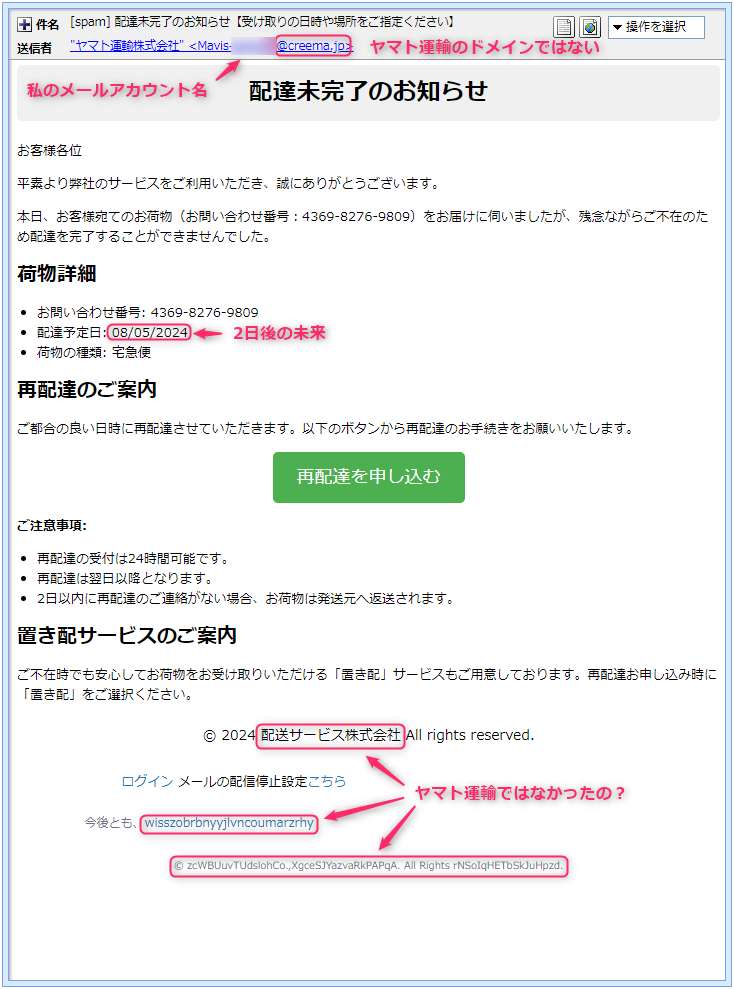

『お荷物お届けのお知らせ【受け取りの日時や場所をご指定ください】』なんて同じ件名

ばかりでパッとしないなと思っていたら、敵もさるもので今度は少し件名を変更し新たな

別の件名で送り付けてきました。

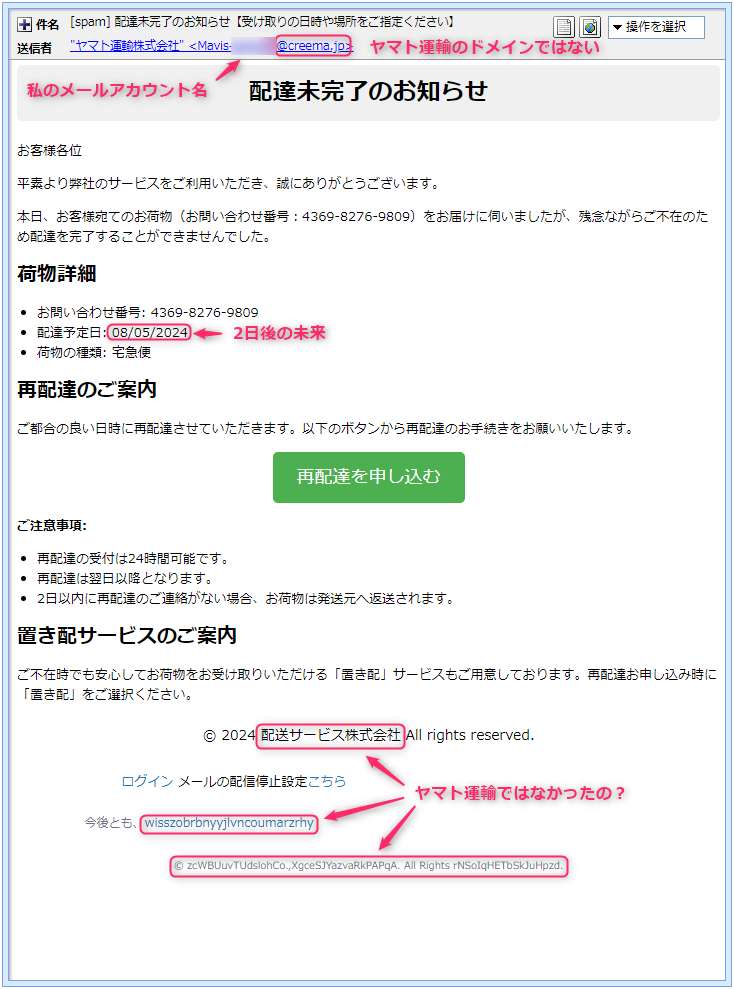

このメール、最近Amazonの詐欺メールでもよく見られる”creema.jp”ってドメインメールを

使っていいますね。

それにメールアドレスのアカウント部(@より前)に受取人のメールアカウントをシレっと

埋め込んでいるのも特徴なので恐らくは同一犯の犯行です。

では今回も寸劇からどうぞ~ あ~、またヤマト運輸の偽メールだよ。

馬鹿だよね、ヤマト運輸を騙るならメールアドレスも嘘でいいから

ヤマト運輸のドメインにしときゃいいのに。 ほんとよね。

このメール、不在で配達できなかったからリンクから

再配達を依頼するように促してるけど、配達予定日が

今日じゃなくて明後日よ。

この方未来から来たのかしら。(笑) それにこの差出人、ヤマト運輸と名乗っておきながら

クレジットに書かれているのは『配送サービス株式会社』

調べてみたけどそんな企業存在しないようです。 じゃ今回もHeartさんにさらっと見てもらいましょう。 はい、本当にヤマト運輸を騙った詐欺メールは多いですね。

と言うかもう多すぎて詐欺メールじゃなくて迷惑メールです。

では、今回もメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきます。 件名は『[spam] 配達未完了のお知らせ【受け取りの日時や場所をご指定ください】』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は『”ヤマト運輸株式会社” <Mavis-*****@creema.jp>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 先日ご紹介した東京電力を語った詐欺メールでも同じドメイン(@以降)が使われて

いましたね。

どうやらこの詐欺師はこのドメインがお気に入りのようですが、もちろんこれは偽装ですから差出人ご本人のものではありません。

そのあたり次のセクションで詳しく見ていくことにしましょうか。

ヤマト運輸が南京から中国のサーバーを利用?! では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from creema.jp (unknown [180.127.191.208])』 | ここに掲げた”Received”は、ヘッダー内に複数ある”Received”の中で時系列が一番古いもので

このメールを差出したデバイスの情報と最初に通過したサーバーの情報が刻み込まれています。 末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

因みに、この数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

ものがドメインと呼ばれるものです。 ”Received”の前半のドメイン部分は、往々にして偽装されていることが多いものですが、末尾のIPアドレスは

送信者のデバイスに割当てられたもので偽装することができません。 この”creema.jp”ってドメイン、先日ご紹介した東京電力を語った詐欺メールでも調べた通りクラフト作品の通販業務を行っている『クリーマ』さんって企業のものでした。

もちろんそのような企業が詐欺メールを送るはずが無いので偽装されていると思われます。

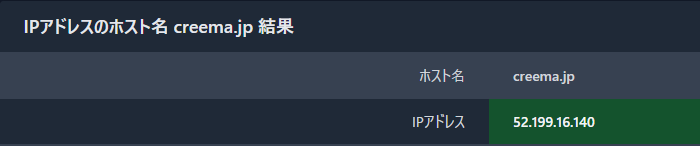

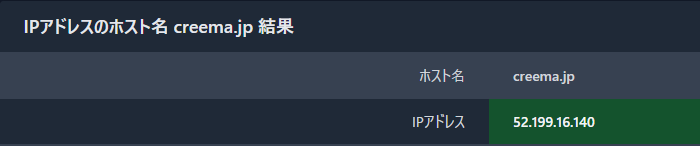

クリーマさんもある意味被害者ですね。 では、メールアドレスにあったドメイン”creema.jp”が差出人本人のものなのかどうかを『WebAnalysis』さんで調べてみます。

これがドメイン”creema.jp”の登録情報です。

これによると”180.127.191.208”がこのドメインを割当てているIPアドレス。

本来このIPは”Received”のIP”180.127.191.208”と同じ数字の羅列になるはずですが、それが全く異なるので

このメールのドメインは”creema.jp”ではありません。

これでアドレスの偽装は確定です! ”Received”に記載されているIPアドレスは、差出人が利用したメールサーバーの情報で

これを紐解けば差出人の素性が見えてきます。

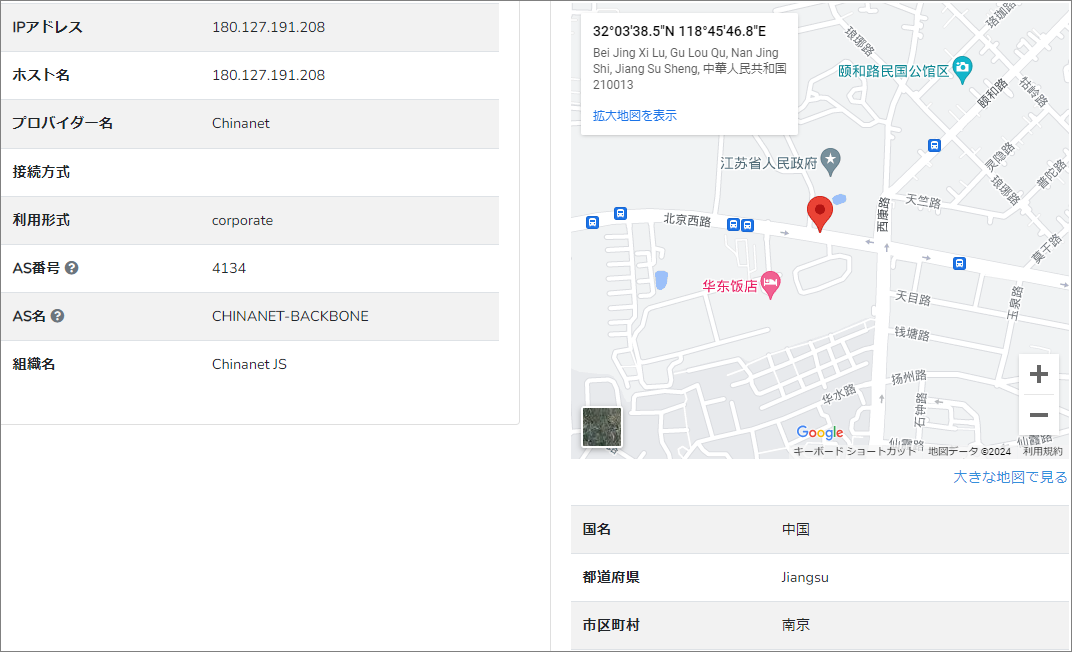

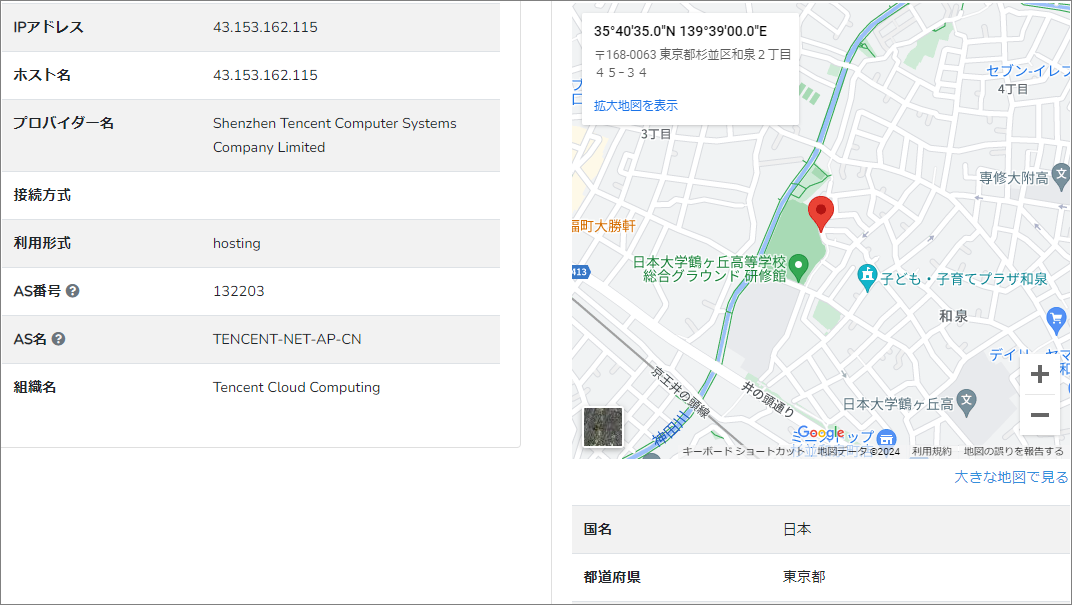

このIPアドレスを元に送信に使われた回線情報とその割り当て地を『IP調査兵団』さんで確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 代表地点として地図に立てられたピンの位置は、中国南京市

あくまで大雑把な代表地点なのをお忘れなく。

そして送信に利用されたプロバイダーも中国の『Chinanet』

このメールは、この付近に設置されたデバイスから発信され、このプロバイダーのメールサーバーを介して届けられたようです。

リンク先はすでに対処済み では引き続き本文。 | お客様各位 平素より弊社のサービスをご利用いただき、誠にありがとうございます。 本日、お客様宛てのお荷物(お問い合わせ番号:4369-8276-9809)をお届けに伺いましたが、残念ながらご不在のため配達を完了することができませんでした。 荷物詳細

お問い合わせ番号: 4369-8276-9809

配達予定日: 08/05/2024

荷物の種類: 宅急便

再配達のご案内

ご都合の良い日時に再配達させていただきます。以下のボタンから再配達のお手続きをお願いいたします。 再配達を申し込む ご注意事項: 再配達の受付は24時間可能です。

再配達は翌日以降となります。

2日以内に再配達のご連絡がない場合、お荷物は発送元へ返送されます。

置き配サービスのご案内

ご不在時でも安心してお荷物をお受け取りいただける「置き配」サービスもご用意しております。再配達お申し込み時に「置き配」をご選択ください。 | 不在通知が『お客様各位』ってのもおかしな話ですよね!

もしこれが本当にヤマト運輸だったら送り状持っているはずですからこちらの氏名は絶対知っているはずです! このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

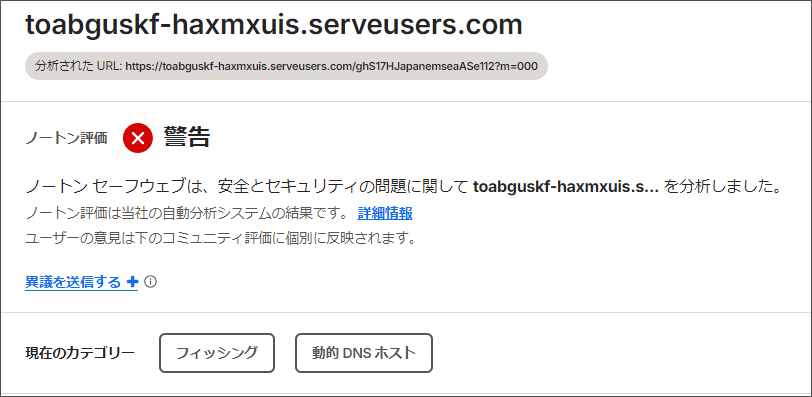

そのリンクは『再配達を申し込む』って書かれたところに付けられていて

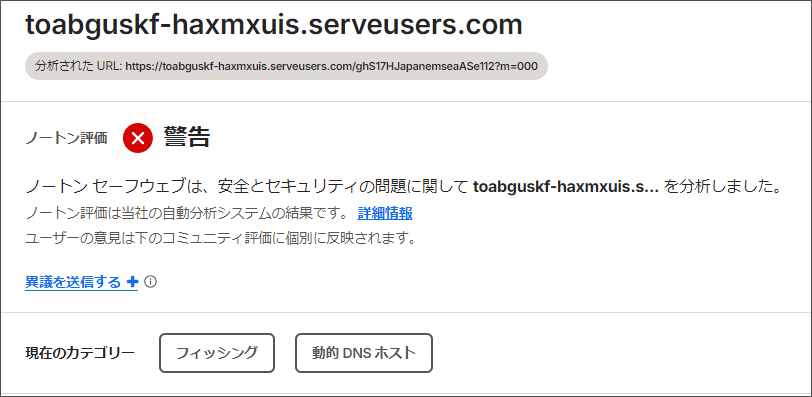

そのリンク先をコンピュータセキュリティブランドの『Norton』の『Nortonセーフウェブレポート』で検索してみるとこのように判定されていました。

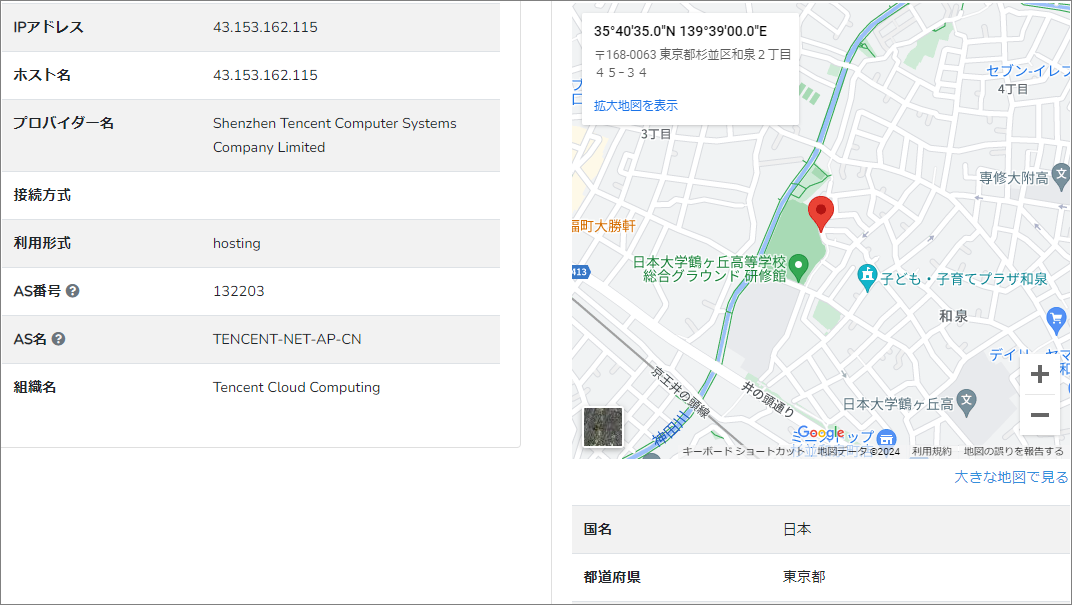

既に『フィッシングサイト』としてしっかりブラックリストに登録済みですね。 このURLで使われているドメインは”toabguskf-haxmxuis.serveusers.com”

このドメインにまつわる情報を『Grupo』さんで取得してみます。

このドメインは、無料でダイナミックドメインを貸し出していることで知られるChangeIPさんが取得されていますね。

という事はこの詐欺師、姑息にも無料で借りたドメインを利用して詐欺サイトを運営しているんですね。

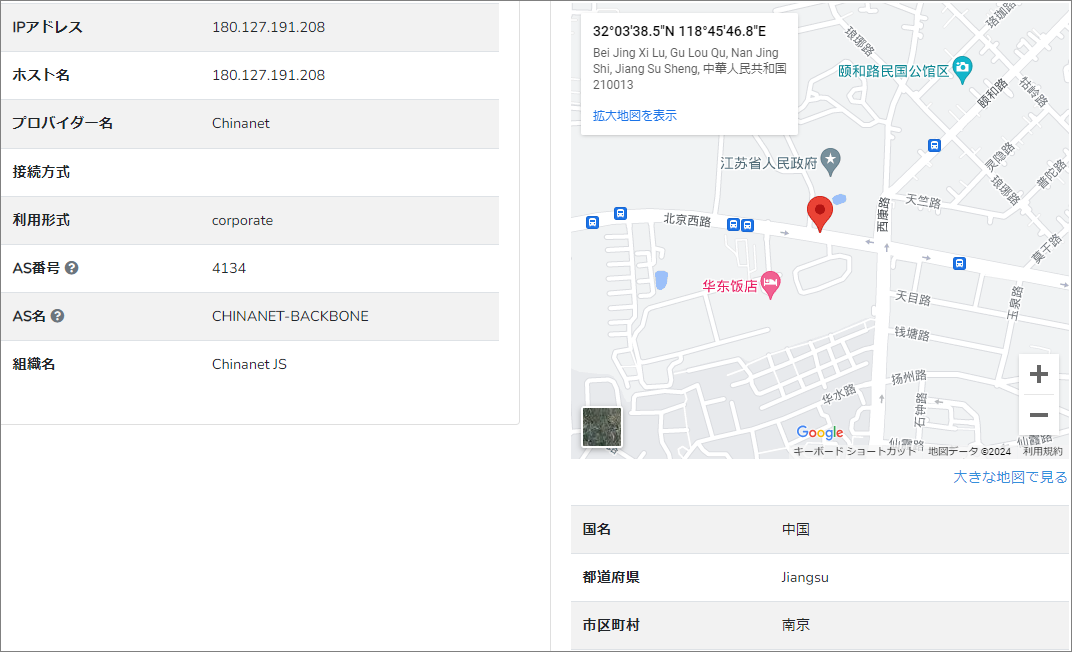

割当てているIPアドレスは”43.153.162.115”

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を

再び『IP調査兵団』さんで確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 国内では最近定番の『日本大学鶴ヶ丘高等学校総合グラウンド研修館』付近にピンが立てられましたね。

こちらもあくまで大雑把な代表地点でございます。

利用されているホスティングサービスは中国の『Shenzhen Tencent Computer Systems Company Limited』

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 危険だと聞かされると余計に見に行きたくなるのが人間のサガ…(;^_^A

それを承知で、しっかりとセキュリティーの整った環境下で見に行ってみました。 が、残念ながら片隅に『Not Found』と書かれた真っ白なエラーページが開きました。

どうやら利用していたレンタルサーバーが危険に気付き対応したものと思われます。

まとめ 今回のリンク先はすでに接続不能でしたが、奴らはたくさんのサーバーを持っておりいつまた別のサーバーに鞍替えするかわかりませんから今後も注意する必要があります。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;

|