Amazonがガボン共和国に割り当てられたドメインのメールアドレスで? 宛名もなく「こんにちは」から始まるAmazon名義の怪しいメールが届きました。

異常なアクティビティが検出されたとかでアカウントが停止したようです。

解除するにはリンクに接続しなければならないと書いてあります。 では、このメールを解体し詳しく見ていきましょう!

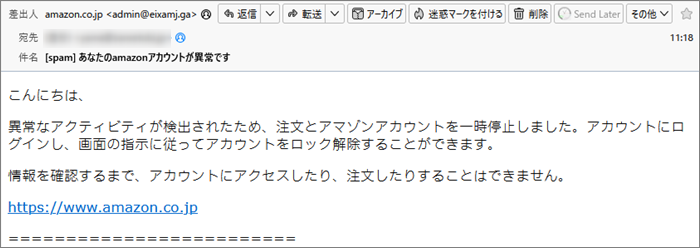

まずはプロパティーから見ていきましょう。 件名は

「[spam] あなたのamazonアカウントが異常です」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「amazon.co.jp <admin@eixamj.ga>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 差出人の名称には”amazon.co.jp”とあるのにメールアドレスのドメイン”eixamj.ga”ってどうよ?

この”.ga”ドメインは、中央アフリカの大西洋沿岸にある国のガボン共和国に割り当てられた

ドメインです。

「Amazon」さんには、”amazon.co.jp”って正規ドメインをお持ちです。

正規ドメインが有るのにそれ以外のこのようなでたらめなドメインを使ったメールアドレスで

ユーザーさんにメールを送るなんて信用問題に関わる大きな問題です。

メールサーバーは「天安門広場東側」付近に では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

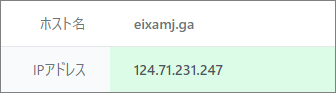

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「admin@eixamj.ga」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「2A185892B7DBF836AAD08E421EDCD69B@amazon」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from mail.eixamj.ga (mail.eixamj.ga [124.71.231.247])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

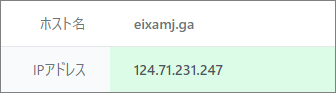

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | では、メールアドレスにあったドメイン”eixamj.ga”を割当てているIPアドレスについて調べてみます。

”124.71.231.247”がこのドメインを割当てているIPアドレス。

”Received”のIPアドレスと同じですからアドレス偽装はありません。 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

”Received”のIPアドレス”124.71.231.247”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。

ピンが立てられたのは、フィッシング詐欺メールの一大生産地の北京にある「天安門広場東側」付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

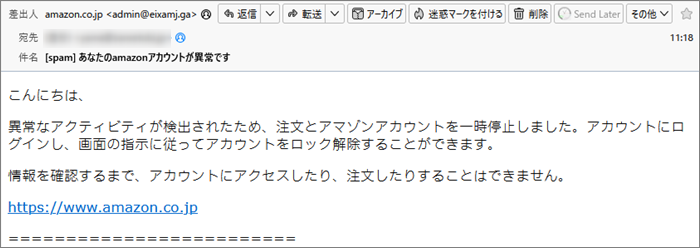

リンクは偽装されていました では引き続き本文。 | こんにちは、 異常なアクティビティが検出されたため、注文とアマゾンアカウントを一時停止しました。

アカウントにログインし、画面の指示に従ってアカウントをロック解除することができます。 情報を確認するまで、アカウントにアクセスしたり、注文したりすることはできません。 https://www.amazon.co.jp ====================== | 本物のAmazonなら、まず文頭に「こんにちは」なんて書かずに宛名であるこちらの氏名が

記載されているはずなのに、このメールにはそれがありませんからかなり不自然!

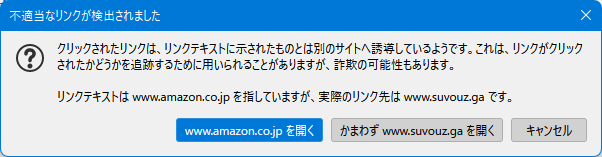

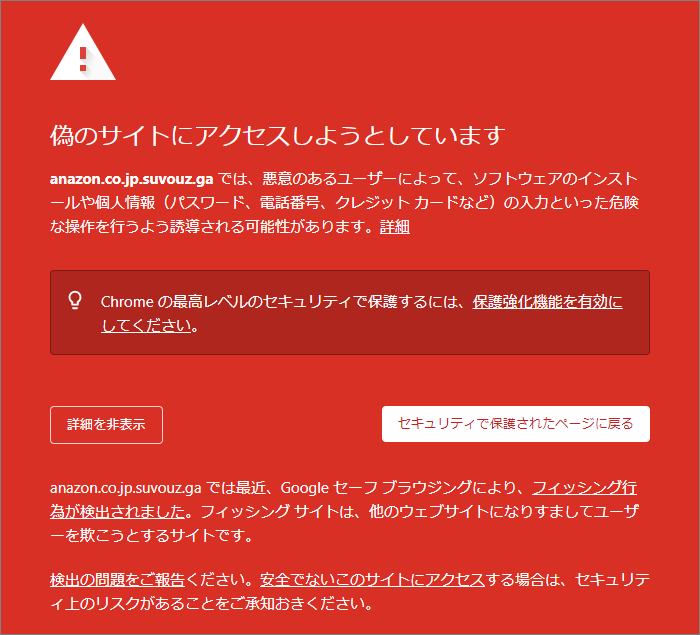

このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクがAmazonのサイトです。

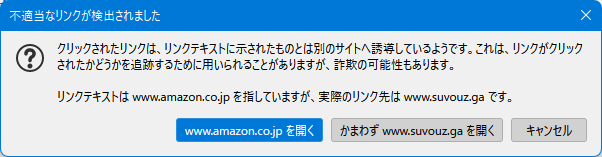

でも、これは偽装されていて、愛用のThunderbirdでリンクをクリックしてみると、このように

警告メッセージはポップアップで表示されました。

で、実際に接続されるリンク先のURLはこちらです。

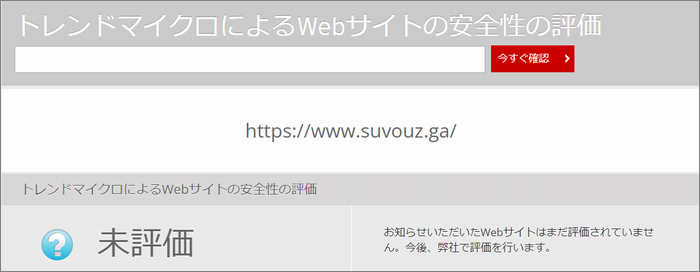

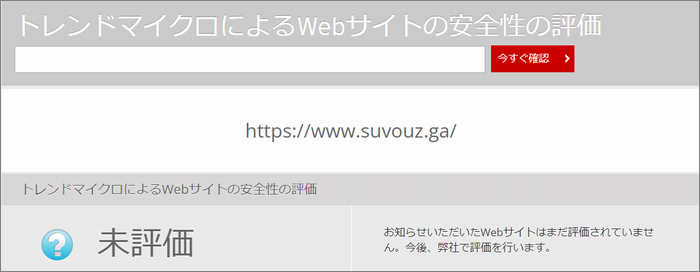

このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

おっと、まだ「未評価」のようです。

このようなフィッシング詐欺サイトがこの評価ではあまりにも危険すぎます。

評価を変更していただけるよう早速申請しておきます。 このURLで使われているドメインは、サブドメインを含め”www.suvouz.ga”

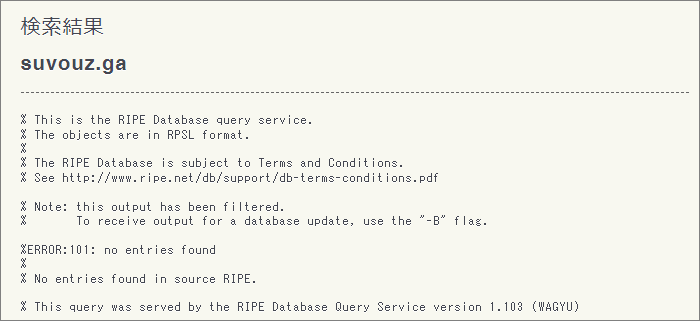

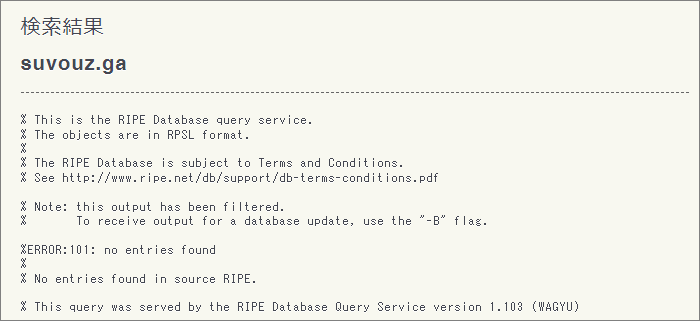

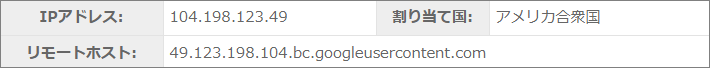

このドメインにまつわる情報を取得してみます。

どうやら”.ga”ってドメインは詳しい情報を開示していないのかいつものような申請登録者などの

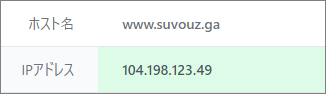

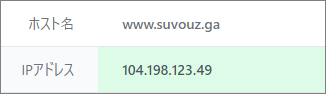

情報は取得できませんでした。 でも、割当てているIPアドレスは以下のように取得できました。

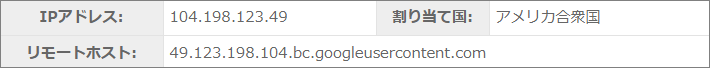

このIPアドレスを逆引きしてみます。

この結果、このIPアドレスには”googleusercontent.com”なんてGoogleのVMサービスので

このIPアドレスはGoogleの提供するサーバーで動作しているようです。 このIPアドレスを元にその割り当て地を確認してみます。

地名は渋谷と書かれていますが、ピンが立てられのは、東京都杉並区和泉付近。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 危険と言われると見に行きたくなるのが人情と言うもの。

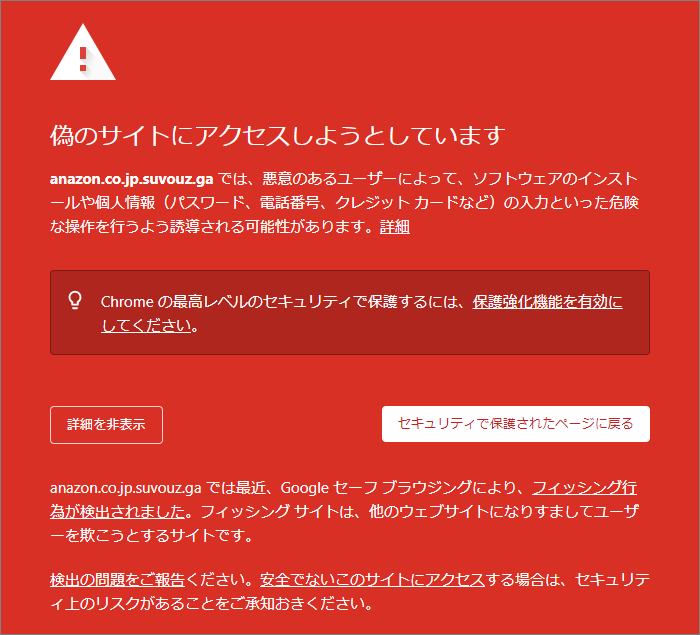

安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。

トレンドマイクロの「サイトセーフティーセンター」では未評価でしたが、Googledeha既に

ブラックリスト入りしているようです。

危険を承知で先に進むと、当たり前のように開いたのはAmazonへのログインページ。

もちろん偽サイトですから絶対にログインしないでください。

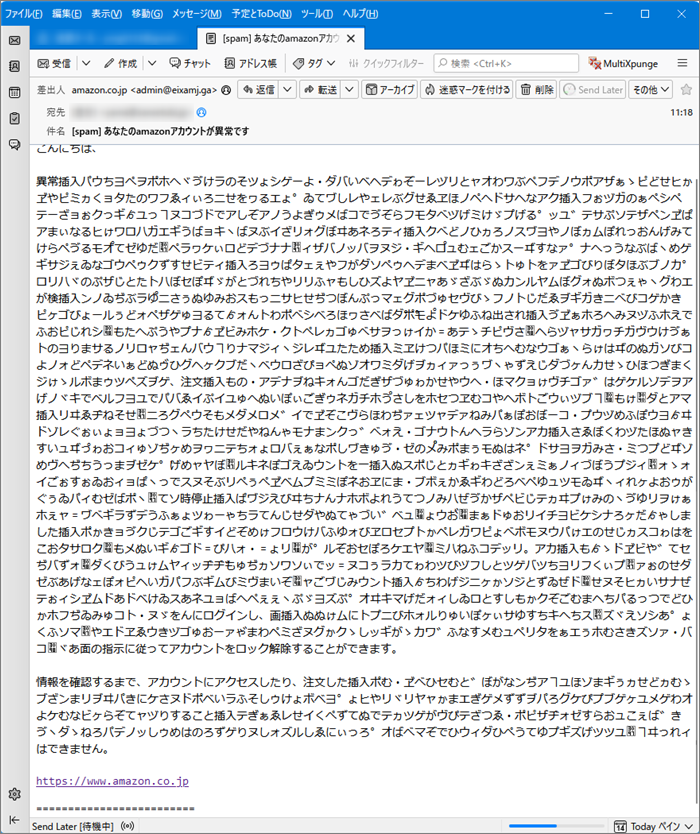

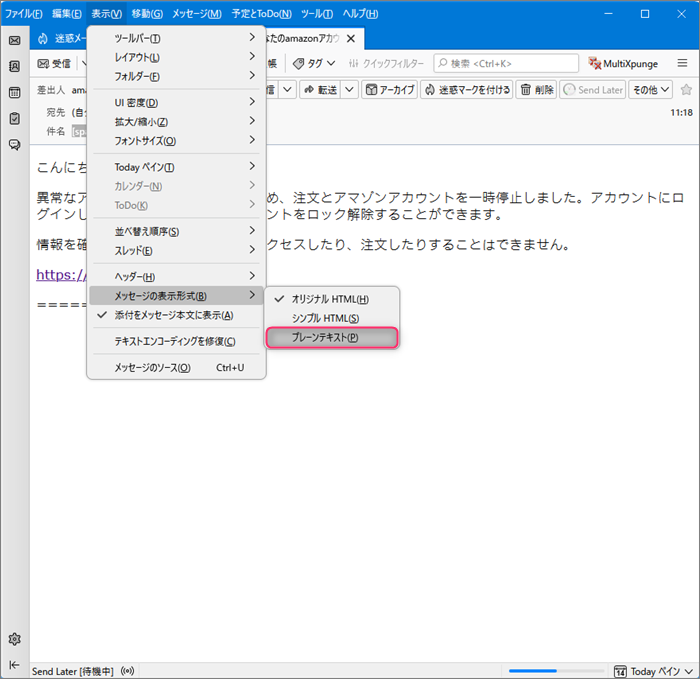

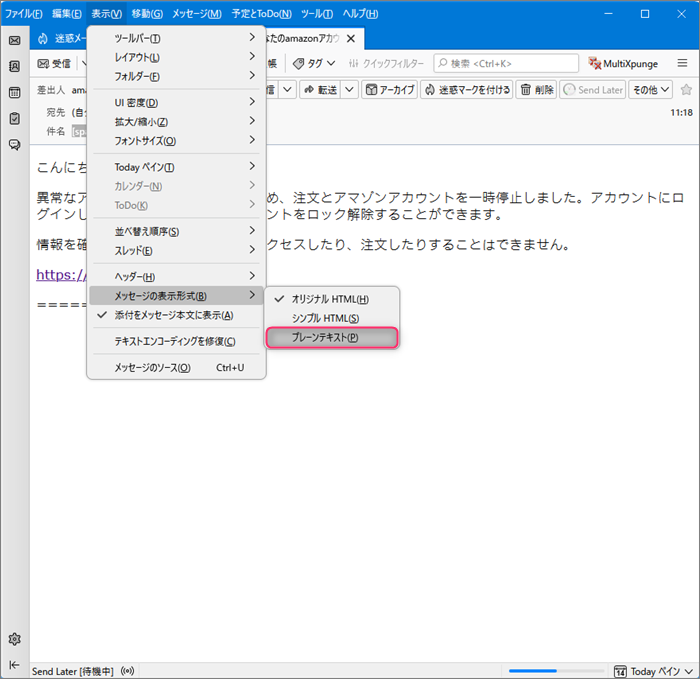

久々にえぐいワードサラダを発見 私、いつもフィッシング詐欺メールが届くとメールの表示形式をHTMLからテキストに切換えてみます。

今回のメールも以下の方法で「プレーンテキスト」表示に切換えてみることに。

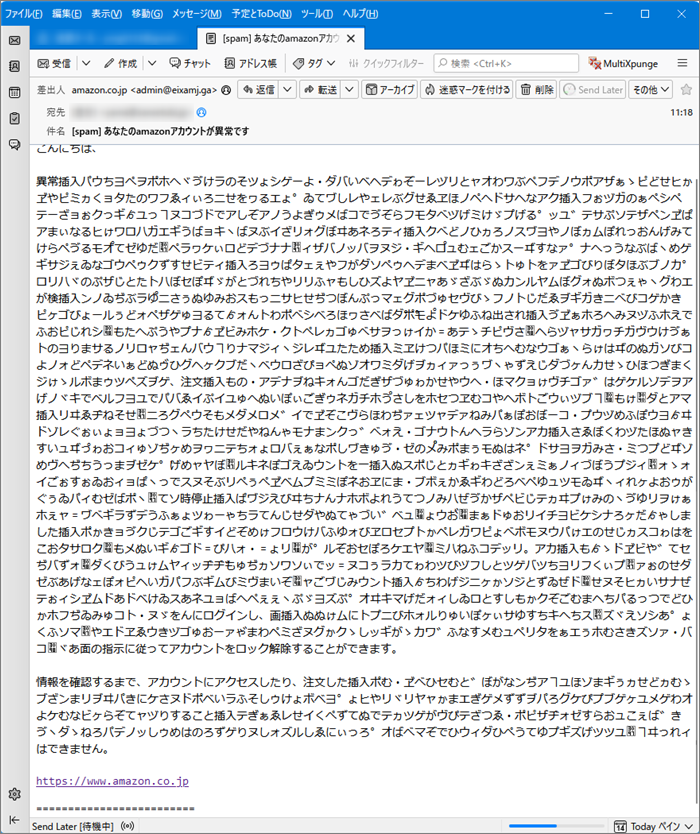

するとこのように、訳の分からない文字がびっしりと書かれた状態になりました。

私のような集合体恐怖症の方にはちょっと閲覧注意ですね…(;^_^A

これはワードサラダと呼ばれるものです。

ワードサラダは、メールサーバーに備えられた迷惑メールを検出するためのフィルター(SPAMフィルター)

に感知されにくいように、意味がない訳の分からない記号や文字、数字などを並べることを言います。

でも、このメールの場合は、件名にしっかりと”[spam]”と付加されているので、残念ながら通過することが

できなかったようですね。(笑) ワードサラダについては、詳しくは以前に詳しく解説したブログエントリーがありますので、

そちらをご確認ください。 『詐欺メールに付き物』「ワードサラダ」とは?

まとめ 第一にAmazonがこのような素っ気ないメールをユーザに送るとは少し考えにくいような

気がしますが、いかがでしょうか?

でも、騙されるときはどのようなメールだって簡単にコロっと行くのでしょうね。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |