機種変しても異常な注文になる?! 次から次へと色々考えてくるものですね。

またまたAmazon絡みのフィッシング詐欺メールが到着!

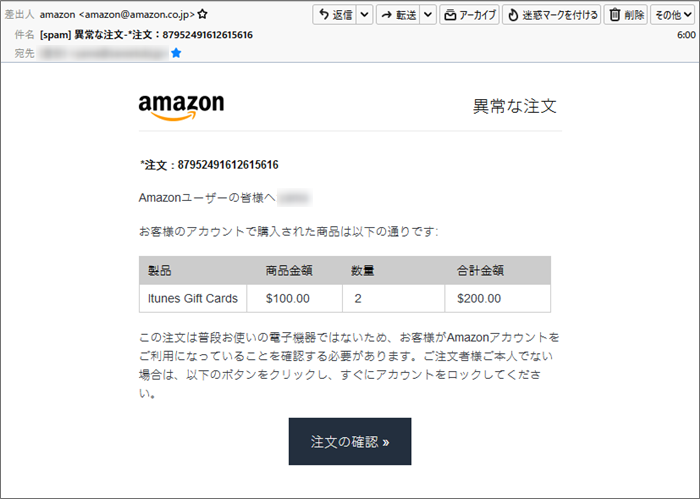

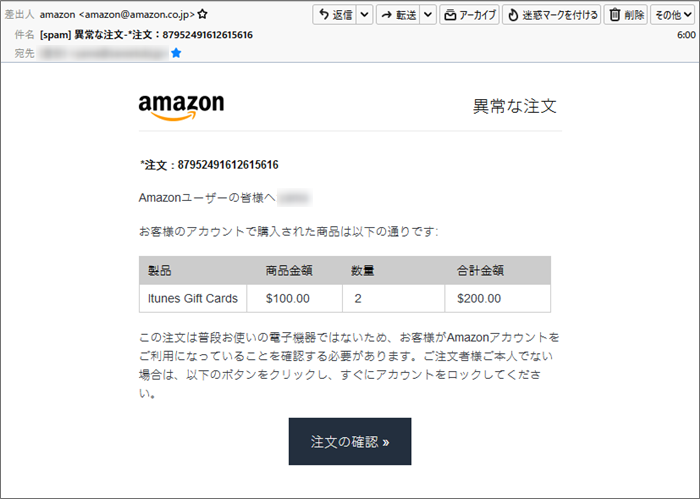

今度は、このようなメールです。

OK OK 書かれているのは、異常な注文があるのでリンクから確認しろと言うもの。

「普段お使いの電子機器」と表現されていますが、そんなことで異常な注文とされてしまうなら

機種変更したりするといちいち異常な注文と判断されることになりません?(笑) では、このメールもプロパティーから見ていきましょう。 件名は

「[spam] 異常な注文-*注文:87952491612615616」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。 末尾の数字は注文番号かメールの識別番号なのでしょうか?

それにしても17桁もあるのでAmazonってもの凄い量の注文やメールを処理しているのですね(;^_^A この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「amazon <amazon@amazon.co.jp>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 上手く化けているつもりでしょうけど…

”amazon.co.jp”は確かに「Amazon」のドメインですが、件名に”[spam]”とあるので

このメールは詐欺メール故に偽装の疑いがあります。

その辺りを含め、次の項で見ていくことにしましょう。

メールアドレスは偽装、そして”Return-Path”まで偽装 では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「service@j2n.top」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

あらま、”amazon.co.jp”じゃないんですか?

もうバレちゃいましたね、偽者なのが。。。(笑)

それに”j2n.top”なんて短いドメインもとても怪しげ。

このように短いドメインには価値が高いので、果たして詐欺メールに使うでしょうか? | | Message-ID:「20220701050031764552@j2n.top」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from DKb.wbqfmrxcd (unknown [115.208.71.101])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

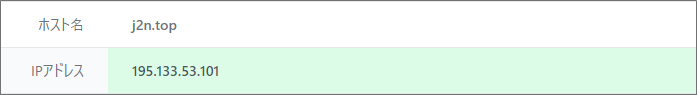

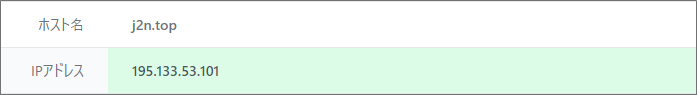

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | まずは、”j2n.top”について情報を取得してみます。

このドメインを割当てているIPアドレスが”Received”に記載されているものと同じなら

差出人のメールアドレスだと認めますが、そうでない場合、特定電子メール法違反となり

処罰の対象とされます。

※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰するほか、法人に対して3000万円以下の罰金

さて、どう出るのでしょうか?

結果から”195.133.53.101”がこのドメインを割当てているIPアドレス。

本来同じでなけれならない”Received”のIPアドレスが”115.208.71.101”ですから全く異なります。

これでアドレス偽装は確定。

この方にはしっかり罪を償っていただかなければなりませんね! この中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

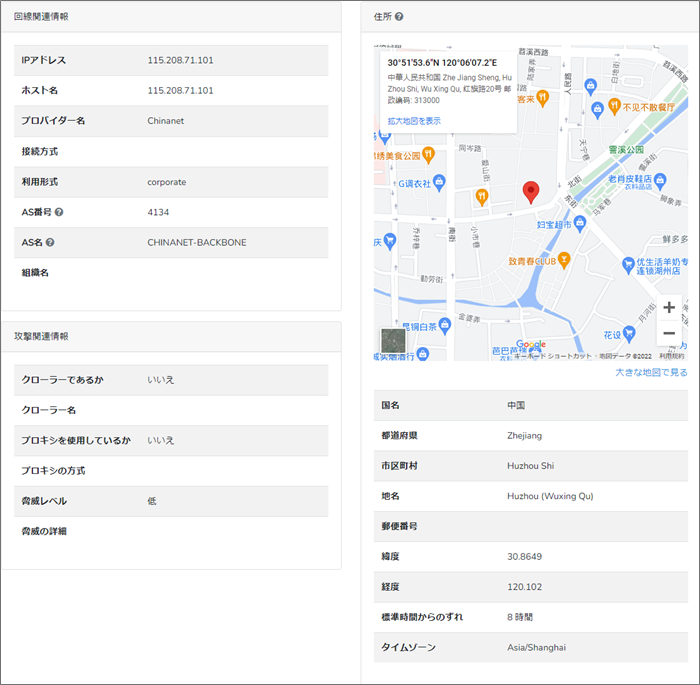

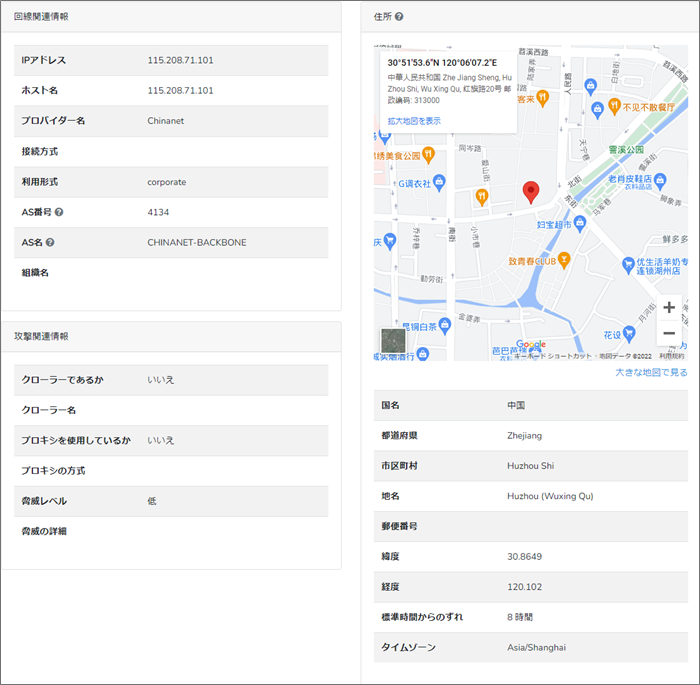

”Received”のIPアドレス”115.208.71.101”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、「中国浙江省湖州市」付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

”amazon”じゃなくて”annazon”だって(笑) では引き続き本文。 | Amazonユーザーの皆様へ:**** ←メールアカウント名が記載 | | お客様のアカウントで購入された商品は以下の通りです: | | 製品 | 商品金額 | 数量 | 合計金額 | | Itunes Gift Cards | $100.00 | 2 | $200.00 | この注文は普段お使いの電子機器ではないため、お客様がAmazonアカウントをご利用になっていることを

確認する必要があります。

ご注文者様ご本人でない場合は、以下のボタンをクリックし、すぐにアカウントをロックしてください。 | | | 「Amazonユーザーの皆様へ:****」の”****”って部分には、私のメールアドレスの@より前の

アカウント名が書かれています。

本当のAmazonなら私の氏名を使うはずですが、当然詐欺師は私の氏名なんて知る由もないので

このような書き方になるのでしょうね。 このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは「注文の確認 »」って書かれたボタンに張られていて、リンク先のURLがこちらです。

でもこれはFAKE。

実際にリンクされるURLはこちらです。

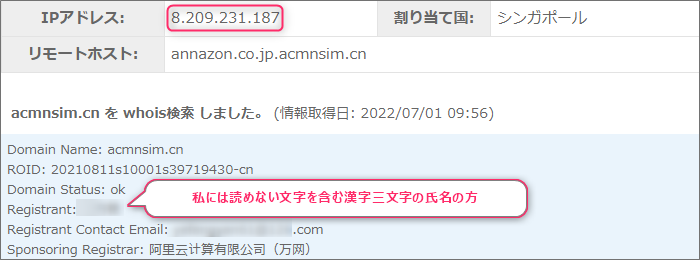

”amazon”じゃなくて”annazon”だって。。。(笑) このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

おっと、まだ「未評価」のようです。

このようなフィッシング詐欺サイトがこの評価ではあまりにも危険すぎます。

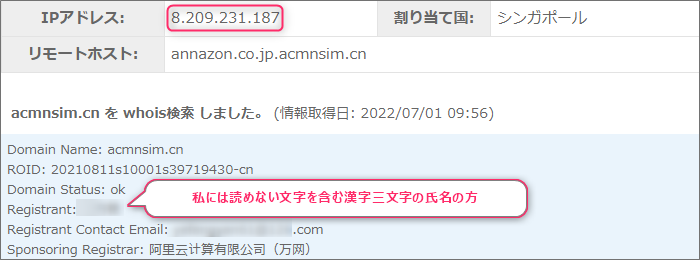

評価を変更していただけるよう早速申請しておきます。 このURLで使われているドメインは、サブドメインを含め”annazon.co.jp.acmnsim.cn”

またしても中国のドメイン!

このドメインにまつわる情報を取得してみます。

申請者は、私には読めない文字を含む漢字三文字の氏名の方。

トップレベルドメインが”.cn”と中国の物なので申請者も恐らく同じ国の方。 このドメインを割当てているIPアドレスは”8.209.231.187”

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられの、なんと国内!

「東京都杉並区和泉」付近。

これもIPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上で

ご覧ください。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 行くまでありませんが、一応調査なので安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。 当然開いたのはAmazonのログインページ。

もちろん偽サイトですから絶対にログインしないでください!

まとめ 差出人のメールアドレスは偽装されていましたが、日本語の使い方や宛名が氏名ではないところ

そしてリンクが偽装されていたところなどで詐欺メールだと判断できましたね。 とは言うものの、恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが

発信されたくさんのフィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |