どこの誰が「愛するユーザー様」って挨拶するの? 三井住友銀行から「こんにちは、愛するユーザー様。」って書き出しの思わず笑えてしまう

フィッシング詐欺メールが届きました。

カードが一時利用停止されていたんだ…

って言うか、本文には取引が制限されているようなこと書いてあるけど…(笑)

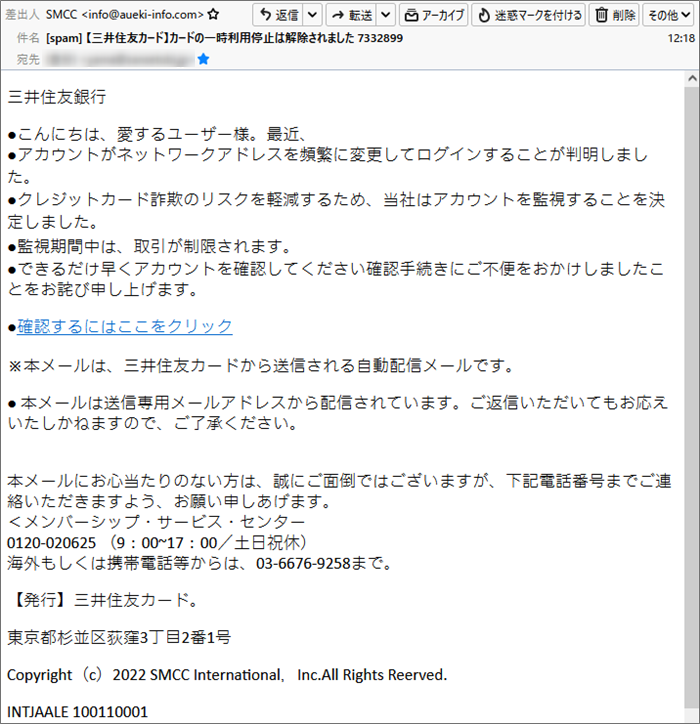

読めば読むほど笑えてくるこのメール、プロパティーから見ていきましょう。 件名は

「[spam] 【三井住友カード】カードの一時利用停止は解除されました 7332899」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「SMCC <info@aueki-info.com>」

「SMCC」?? それもしかして「SMBC」かも知れませんよ…(笑)

差出人名を間違えるなんて、もう呆れてしまいます。。。(;^_^A ”aueki-info.com”ってダレのドメイン?

「三井住友カード」さんには、”smbc-card.com”って正規ドメインをお持ちです。

正規ドメインが有るのにそれ以外のこのようなでたらめなドメインを使ったメールアドレスで

ユーザーさんにメールを送るなんて信用問題に関わる大きな問題です。

差出したのは「Xserver」ユーザー?! では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「info@aueki-info.com」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「2996b23bdbaaf476c168192435a92a1d@aueki-info.com」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from mta0.aueki-info.com (unknown [119.82.26.92])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | まずは、差出人のメールアドレスにあるドメイン”aueki-info.com”について情報を取得してみます。

このドメインは、大手レンタルサーバーの「Xserver」さんの持ち物です。

もちろん「Xserver」がこんなメール出すはずがありませんので「Xserver」に申請を代行依頼をした

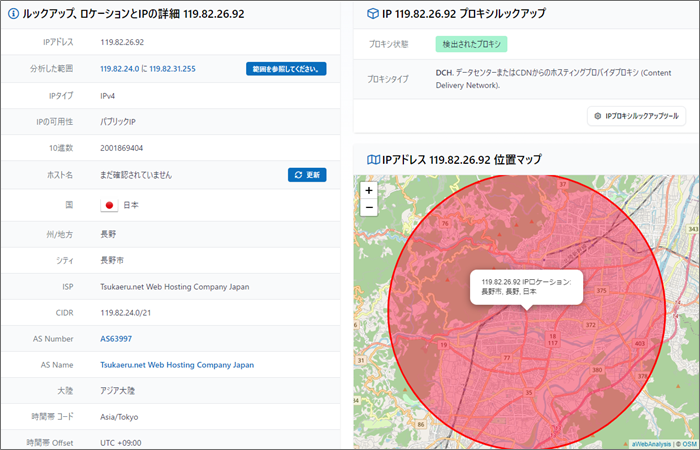

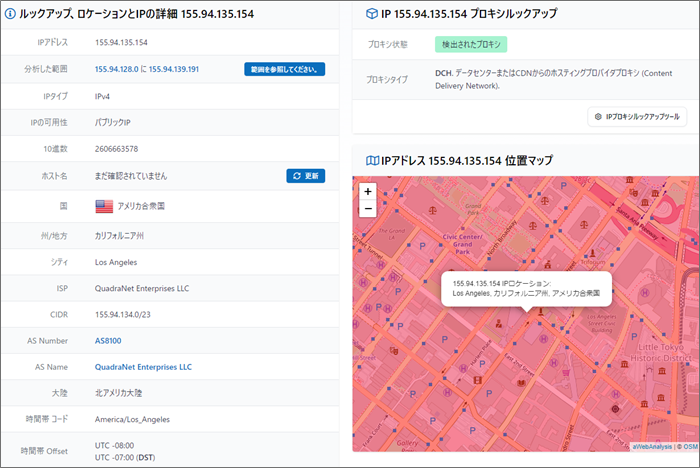

人の持ち物なのでしょうね。 そして”119.82.26.92”がこのドメインを割当てているIPアドレス。

”Received”に記載のものと同じなので、メールアドレスの偽装はありません。 ”Received”のIPアドレスは、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ルックアップされたロケーションは、「長野市」付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

よく見るとISPに「Tsukaeru.net Web Hosting Company Japan」と書かれていますよね?

これは、差出人が利用したプロバイダー名で「使えるねっと」と言うことを示しています。

この「使えるねっと」さんの本社は、長野県長野市南県町にあります。

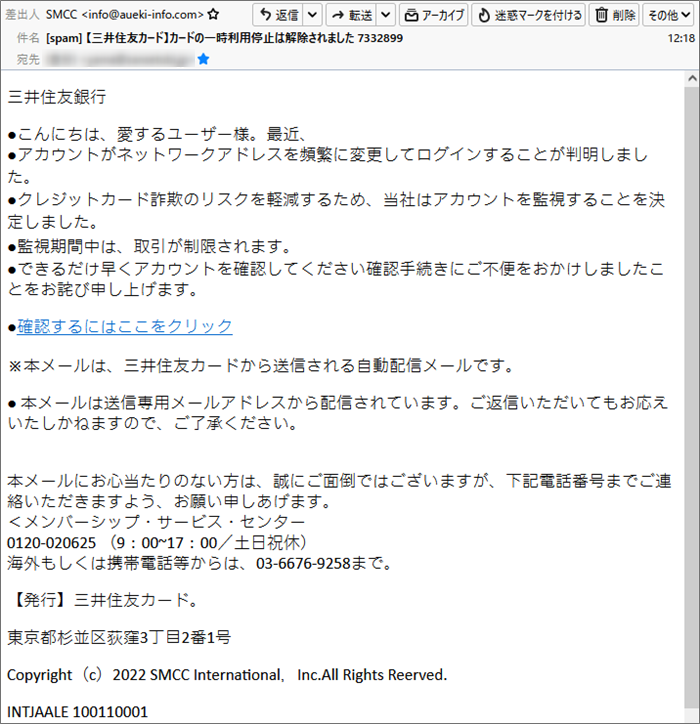

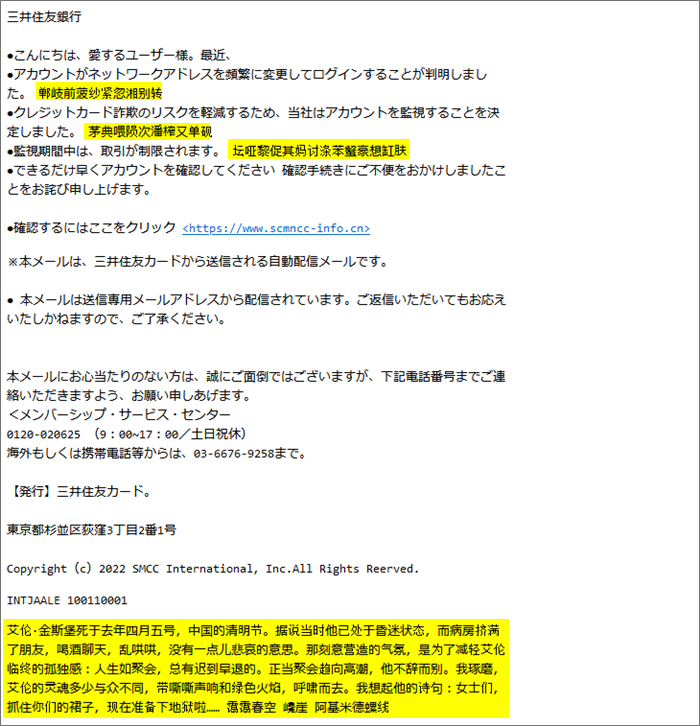

なぜ本文が箇条書き? では引き続き本文。 | 三井住友銀行 ●こんにちは、愛するユーザー様。最近、

●アカウントがネットワークアドレスを頻繁に変更してログインすることが判明しました。

●クレジットカード詐欺のリスクを軽減するため、当社はアカウントを監視することを決定しました。

●監視期間中は、取引が制限されます。

●できるだけ早くアカウントを確認してください 確認手続きにご不便をおかけしましたことをお詫び申し上げます。 ●確認するにはここをクリック ※本メールは、三井住友カードから送信される自動配信メールです。 ● 本メールは送信専用メールアドレスから配信されています。ご返信いただいても

お応えいたしかねますので、ご了承ください。 | なぜか箇条書き…(笑)

「アカウントを監視することを決定しました」とか、なんか書いてあること滅茶苦茶ですね。 このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは「確認するにはここをクリック」って書かれたところに張られていて、リンク先の

URLがこちらです。

このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

おっと、まだ「未評価」のようです。

このようなフィッシング詐欺サイトがこの評価ではあまりにも危険すぎます。

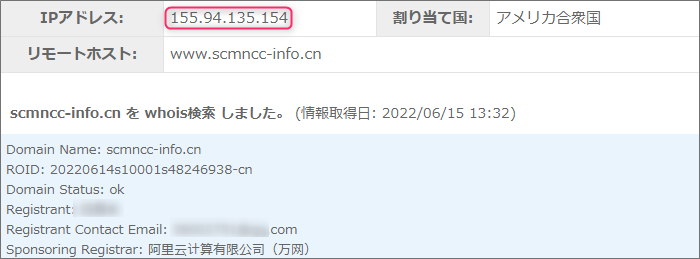

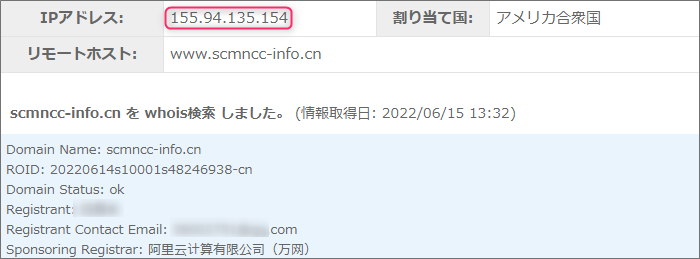

評価を変更していただけるよう早速申請しておきます。 このURLで使われているドメインは、サブドメインを含め”www.scmncc-info.cn”

このドメインにまつわる情報を取得してみます。

申請者は、漢字三文字の氏名の方。

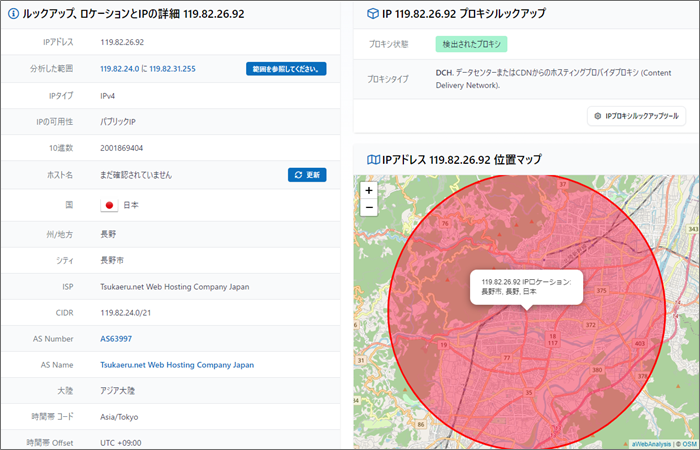

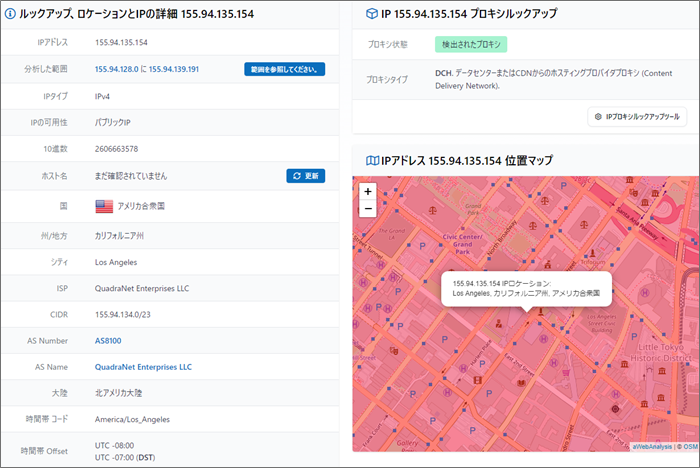

このドメインの申請は中国IT企業のアリババが代行していますね。 このドメインを割当てているIPアドレスは”155.94.135.154”

このIPアドレスを元にその割り当て地を確認してみます。

ルックアップされたロケーションは、詐欺サイトのメッカ、ロサンゼルス近郊のリトルトーキョーに

程近い場所。

フィッシング詐欺サイトは、この付近に密集しています! 詐欺サイトに安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。

開いたのは「SMBC三井住友カード」のインターネットサイト。

もちろん偽サイトですから絶対にログインしないでください!

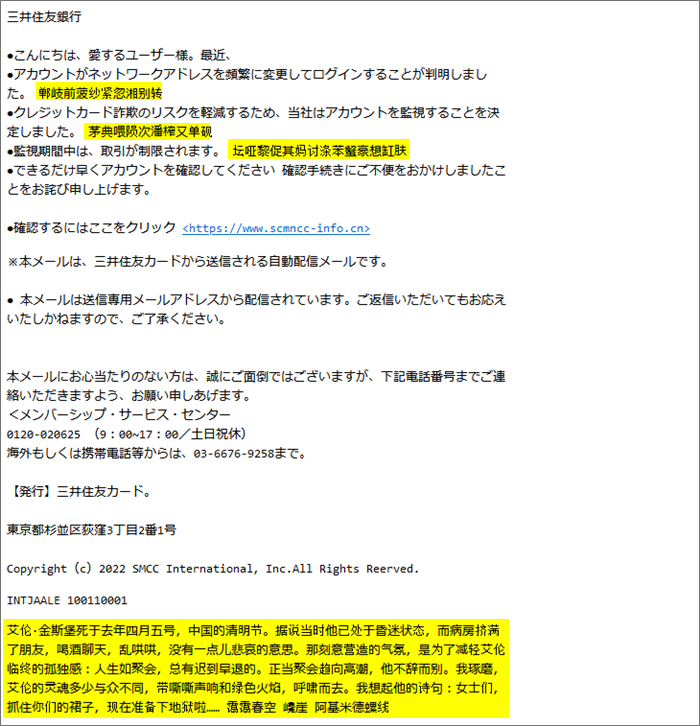

おまけ これは、先程のメールの表示をHTMLからテキスト表示に切換えたもの。

背景強調した部分の文字は、HTMLでは見ていなかった部分。

あぶり出しのように浮き上がってきました(;^_^A

どうやら日本語ではなく中国語のようですね。

ご存じの方も多いと思いますが、これは「ワードサラダ」と呼ばれるもの。

迷惑メールや詐欺メールに時々見られるもので、このように意味の無い文字列を並べることで

受信メールサーバーに設けられたスパムメールを振り分けるセキュリティーの「スパムフィルター」

を混乱させ通過させようとする試み。

でも、残念ながらこのメールは、件名の先頭にしっかりと”[spam]”と付加されていますね。(笑)

まとめ 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |