“Rakuten.co.jp”じゃなくて”Rakuten.co.kp”って…(汗) 「Rakutenお客様」から始まるこのメール、ずいぶん昔からあるフィッシング詐欺メールで

当サイトでも、初期の頃何度か取り上げてエントリーを出させていただいております。

このところずっとこの楽天を騙ったフィッシング詐欺メールは少なかったのですが、最近に

なり再び増え始めているようなので復習を兼ねて改めてエントリーさせていただきます。

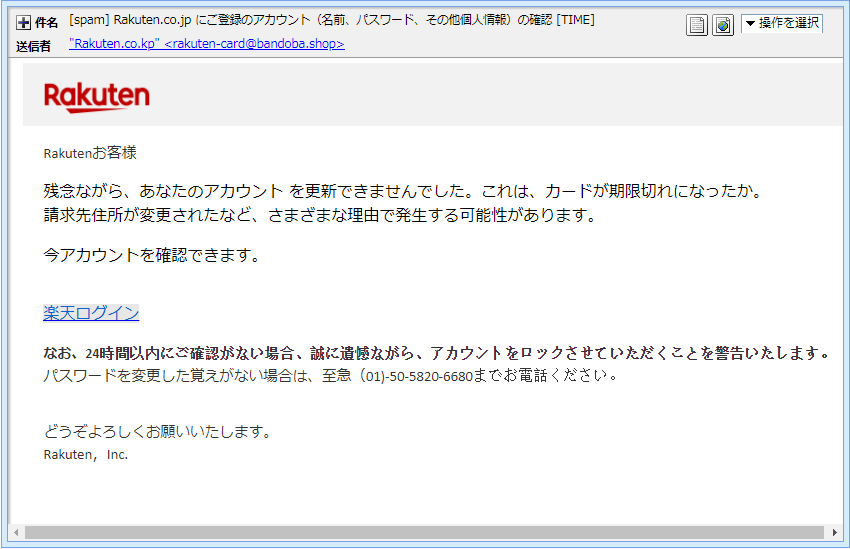

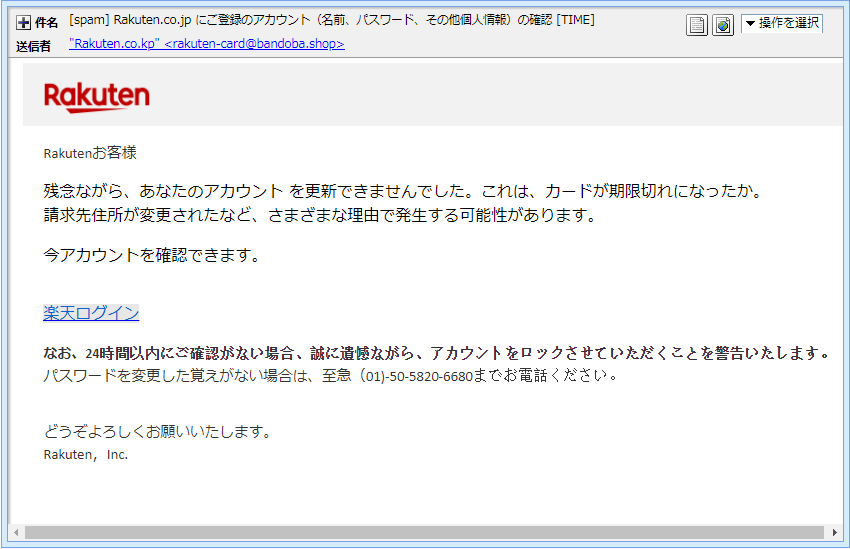

そうそう、こんな感じで電話番号まで書かれていましたね。

これ、ヤバい番号らしいので絶対に掛けたりしないでくださいよ!(笑) 件名は

「[spam] Rakuten.co.jp にご登録のアカウント(名前、パスワード、その他個人情報)の確認」

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”Rakuten.co.kp” <rakuten-card@bandoba.shop>」

はぁ?! “Rakuten.co.kp”?…

おいおい、”.kp”ってどこの国のトップレベルドメインか知ってて送ってきているんだよね?

これ”北朝鮮”の 国別コードトップレベルドメインだぜ?! それに「楽天グループ」さんには、れっきとした”rakuten.co.jp”ってドメインをお持ちです。

それなのにこのような”bandoba.shop”なんておかしなドメインを使った

メールアドレスで大切なユーザーにメールを送るなんて言語道断です!

ま、でもこのメールアドレスだって眉唾だけどね。

皆さんは、ここに気づいてください!

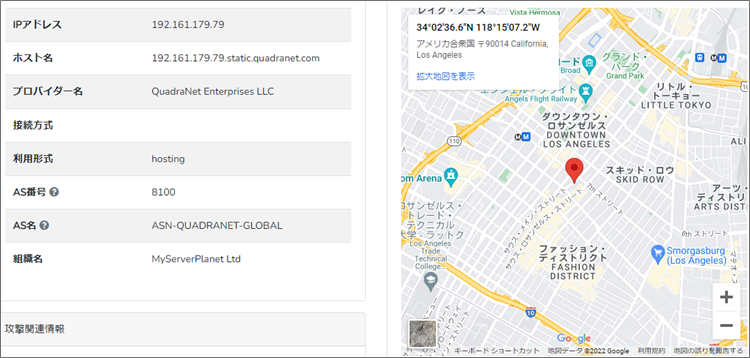

発信元は天安門広場の東側 では、このメールのヘッダーソースを確認し調査してみます。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「<rakuten-card@bandoba.shop>」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「<20220401212602226160@bandoba.shop>」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from bandoba.shop (bandoba.shop [106.75.78.224])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | まずは、”bandoba.shop”について情報を取得してみます。

持ち主は、中国黒竜江省の方。

ドメインの管理は、中国企業のアリババ。 ”Received”のIPアドレス”106.75.78.224”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられたのは、世界有数のフィッシング詐欺メールの生産地の天安門広場の東側。

ここでは、毎日いくつものフィッシング詐欺メールが大量に発信されています。(;^_^A

懐かしい本文 では引き続き本文。 | Rakutenお客様 残念ながら、あなたのアカウント を更新できませんでした。これは、カードが期限切れに

なったか。

請求先住所が変更されたなど、さまざまな理由で発生する可能性があります。 今アカウントを確認できます。 | 見飽きた本文ですが、久しぶりなのでなんだか懐かしい感じもします(笑)

このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは「楽天ログイン」って書かれたところに張られていて、リンク先の

URLがこちらです。

このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

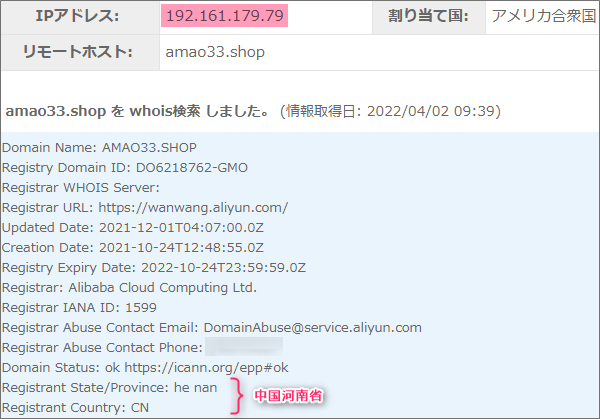

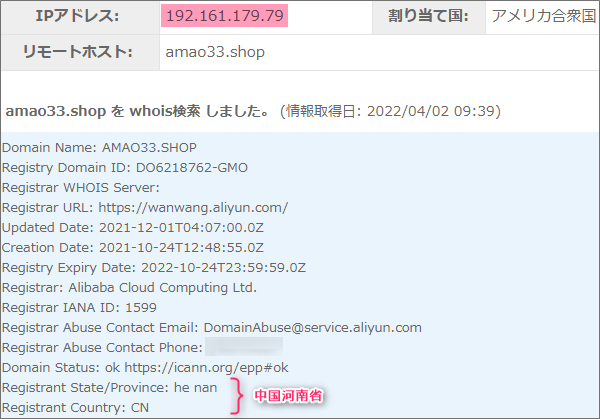

このように既に危険サイトと認識されており、カテゴリは「フィッシング」と書かれています。 このURLで使われているドメインは”amao33.shop”

このドメインにまつわる情報を取得してみます。

大して情報は取得できませんでしたね。

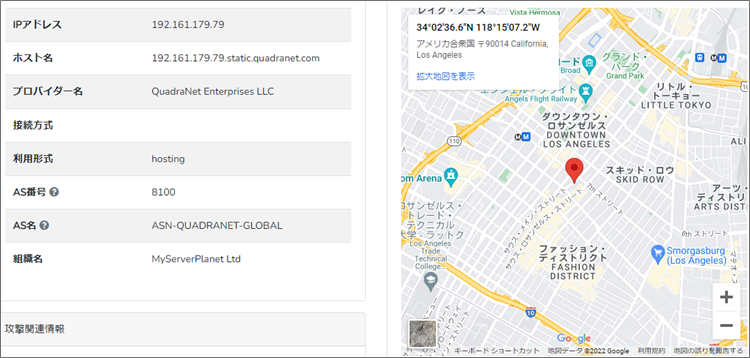

このドメインの持ち主は、中国河南省の方。 このドメインを割当てているIPアドレスは”192.161.179.79”

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは、ロサンゼルス近郊のリトルトーキョーにほど近い場所です。

ここもフィッシング詐欺サイトの一大密集地として有名! 危険と言われると見に行きたくなるのが人情と言うもの。

安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。

が、残念なことにサイトは閉鎖されていました。

当局に嗅ぎつかれたため慌てて一旦閉鎖したのでしょうね。

先程ドメインの調査で見ていただいた通り、今だIPアドレスにドメインが紐づいたままなので

運営者のボタン1つでいつでも再開できる状態です。

またほとぼりが冷めた頃を見計らってきっと再開するはずですから要注意!

まとめ 懐かしいフィッシング詐欺メールでしたね。

でもそんな悠長なことは言っていられません!

ほんと詐欺被害が後を絶ちませんのでご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |