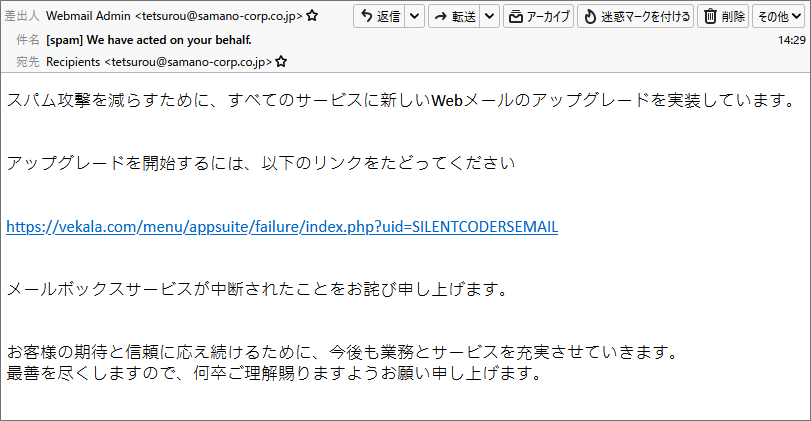

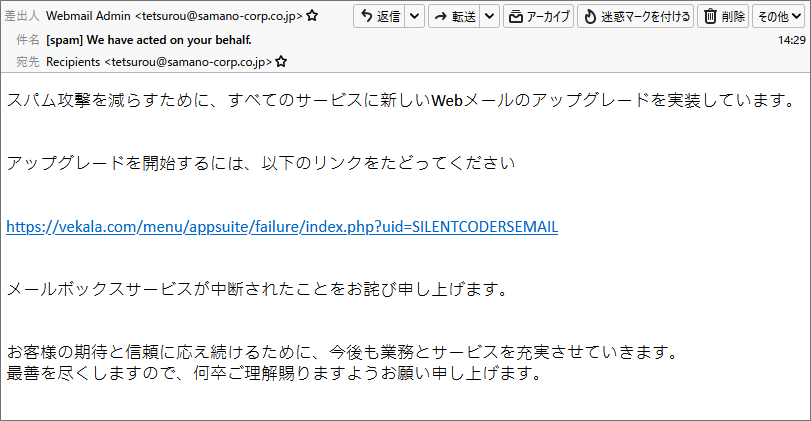

私たちはあなたに代わって行動しました? なにやらおかしなメールが届きました。

差出人と宛先が同じになっています。

本文もあからさまに翻訳したであろう文章になっています。 件名は

「[spam] We have acted on your behalf.」

直訳すると「私たちはあなたに代わって行動しました。」

なにを代行してくれたのでしょうか?よくわかりませんね。

件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「Webmail Admin <tetsurou@samano-corp.co.jp>」

宛先にも同じように「Recipients <tetsurou@samano-corp.co.jp>」とあります。

”Recipients”は受信者と言う意味。

アルファメールユーザーが絡んでる?! では、このメールのヘッダーソースを確認し調査してみます。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「<tetsurou@samano-corp.co.jp>」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

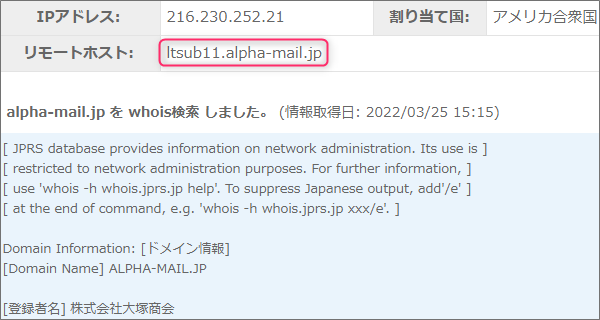

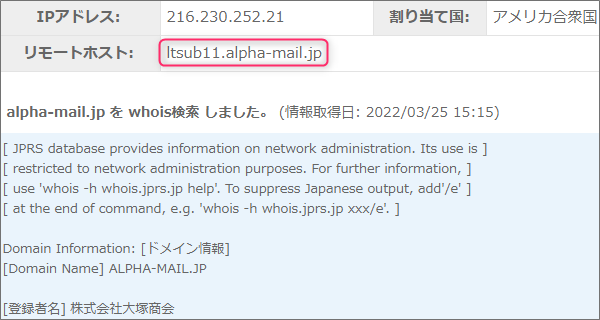

偽装可能なフィールドなのであてにできません。 | | Message-ID:「<20220325053021.5CFF667165E@webarc01.alpha-mail.jp>」 ん?”webarc01.alpha-mail.jp”とありますけど”alpha-mail.jp”は

大塚商会のホスティングサービス「アルファメール/アルファメール2」のもの。

もしかしてこの差出人はここのユーザーなのでしょうか?

”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from ltsub11.alpha-mail.jp (ltsub11.alpha-mail.jp [216.230.252.21])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | この手のメールの差出人メールアドレスは、まず偽装されていることが多いです。

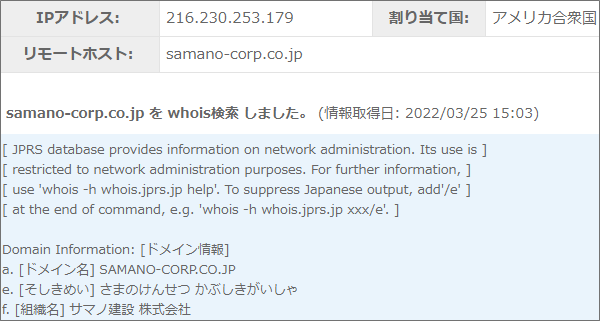

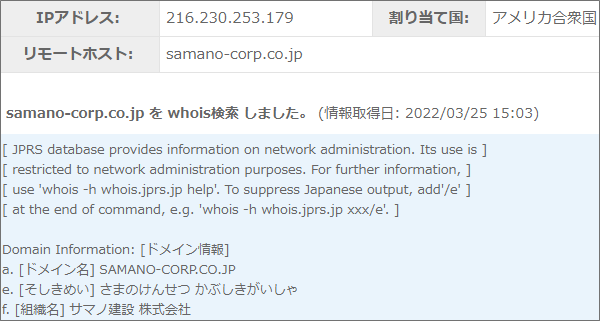

”samano-corp.co.jp”ドメインの情報を取得してみると。

抽出された結果から、このドメインは「サマノ建設 株式会社」さんの持ち物。

なぜこのメールアドレスが使われているのかは不明です。 ”Received”のIPアドレス”216.230.252.21”は、差出人が利用しているメールサーバーのもの。

上で抽出されたIPアドレスは”216.230.253.179”ですから、やはりメールアドレスは偽装された

ものでしたね。

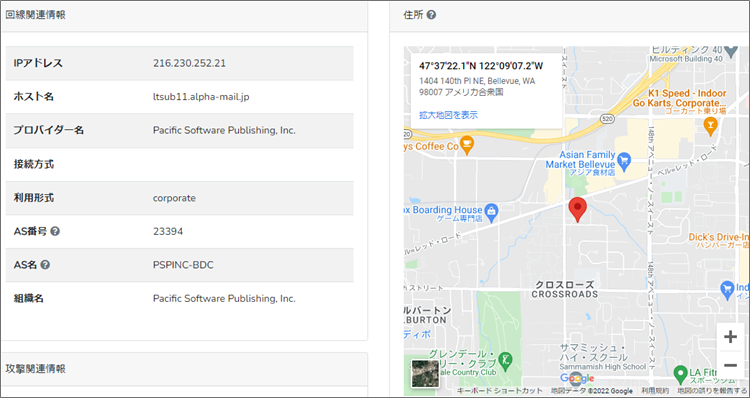

”Received”のIPアドレス”216.230.252.21”を元にこちらの情報も抽出してみます。

やはり大塚商会のホスティングサービス「アルファメール/アルファメール2」が絡んでいる

ようですね。

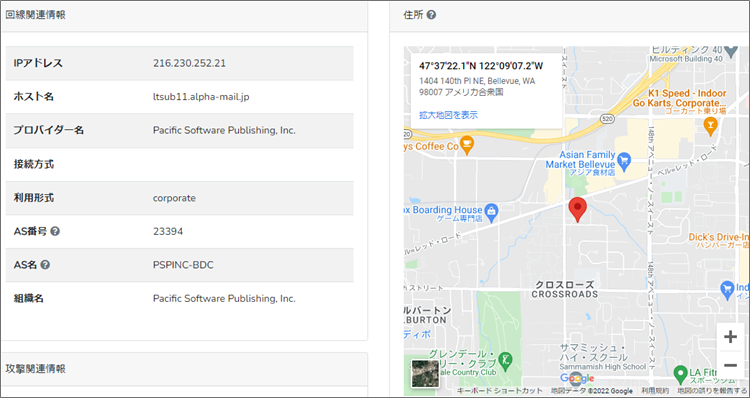

今度はその割り当て地を確認してみます。

ワシントン州にあるベルビューと言う街辺りの地図が表示されました。

きっと地に「アルファメール/アルファメール2」のサーバーが設置されているのでしょう。

「さぬき市ケーブルネットワーク」さんを騙ってるんだ 続いて奇々怪々の本文です。 スパム攻撃を減らすために、すべてのサービスに新しいWebメールのアップグレードを

実装しています。 アップグレードを開始するには、以下のリンクをたどってください ttps://vekala.com/menu/appsuite/failure/index.php?uid=SILENTCODERSEMAIL メールボックスサービスが中断されたことをお詫び申し上げます。 お客様の期待と信頼に応え続けるために、今後も業務とサービスを充実させていきます。

最善を尽くしますので、何卒ご理解賜りますようお願い申し上げます。 | (直リンク防止のため、URLの先頭の”h”は敢えて削除しています) だいたい、誰からかもわからないしこんなの意味が通じないのでリンクなんか辿れるはずが

ありません。(汗) この直書きされたリンクですが、実は全然違う別のサイトへリンク偽装されています。

そのサイトのURLがこちらです。

このサイトの危険性をノートンの「セーフウェブ」などで確認してみましたが、

どこもノーマークです。

大丈夫なのでしょうか? と思ってもう少し詳しく調べると、実はこのURLも偽装で、リダイレクトされてこちらの

URLに飛ばされます。

試しに繋いでみると…

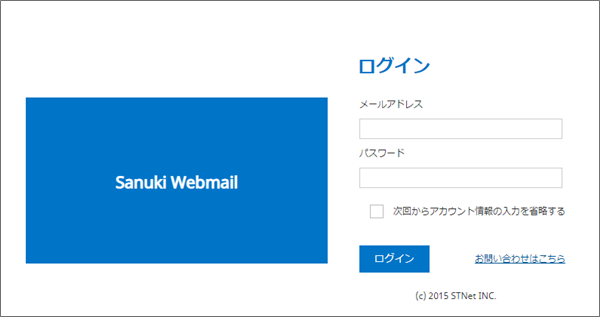

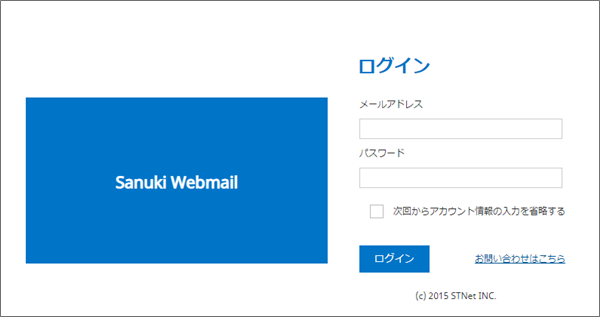

どここれ? ページのソースから、サイトの名前は「Sanuki Webmail :: Sanuki Webmail にようこそ」と

分かりました。

”Sanuki Webmail”で検索してみるとこのようなサイトが見つかりました。(;^_^A

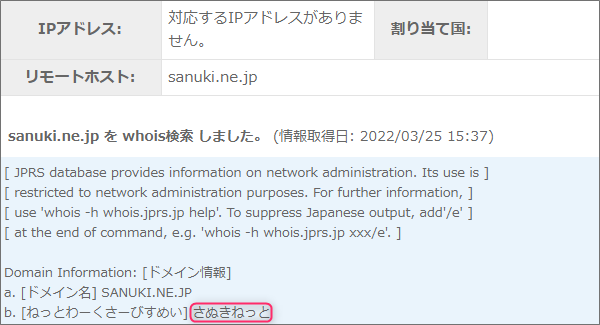

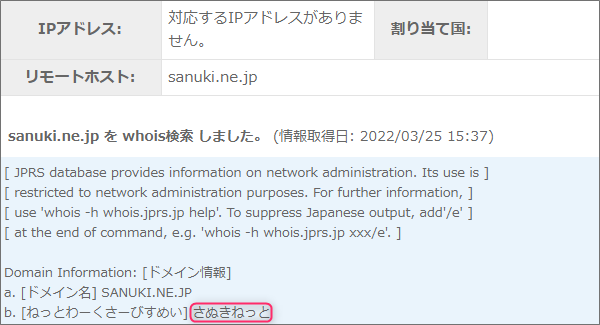

サイトのドメインは”sanuki.ne.jp“と書かれているので、このドメインの持ち主を調べると。

持ち主は、「さぬきねっと」

どうやら「さぬき市ケーブルネットワーク」さんのもののようです。

ここからは想像ですが、「さぬき市ケーブルネットワーク」さんにはレンタルサーバーも

あって、そのユーザーを対象にサーバーの乗っ取りを狙った詐欺ではないかと思います。

でも、それがなぜ私に届いたのかは不明です。

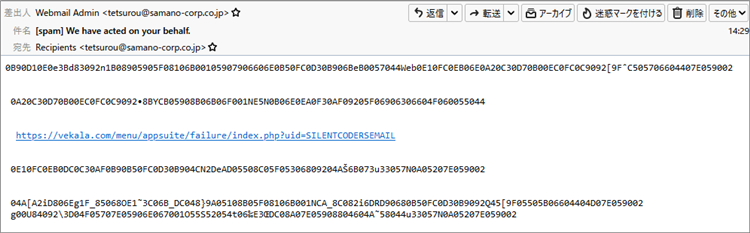

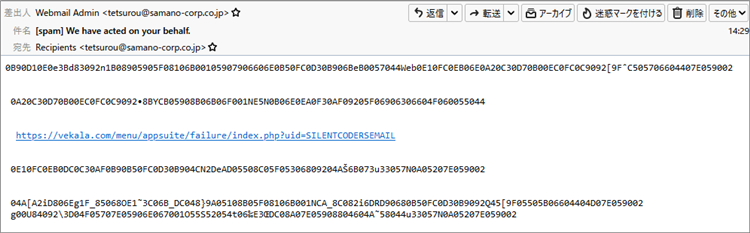

おまけ このメールの表示をHTMLからテキスト表示に切換えてみるとこのように切り替わりました。

もうURL以外全く読み取ることができない文字と記号だらけのメールになってしまいました。

これは「ワードサラダ」と呼ばれるもの。

メールサーバーの多くには、先に書いたようにスパムフィルターのように迷惑メールを

振り分けるためのセキュリティーが施されています。

スパムフィルターで振り分けられた迷惑メールは、うちのサーバーのようにスパムスタンプ

が件名に追記されたり、GoogleのGmailのように迷惑メールフォルダーに振り分けられたり

します。

それを防ぐために、HTMLの技法を利用し、表には見えないように意味のない隠し文字を

入れたメールを作りそのスパムフィルターを通過させようとする手法を「ワードサラダ」と

呼びます。

まとめ さらっと終わらせようと思いましたが、意外や意外結構な長文になりましたね。(^-^;

それにしてもどうしてこのようなメールが私の届いたのかは不明ですが、どこかで入手した

メールアドレスのリスト宛にこのメールを送信しているんでしょうね。

でも、相当警戒しているのかリンクが3層にも偽装されているのは初めてでしたね。(;^_^A

こんなメール送っても誰も騙されないと思いますが、一応ご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |