『詐欺メール』「【重要】auかんたん決済のご利用確認のお願い。」と、来た件

| auに成りすましたフィッシング | |||

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールを発見次第 できる限り迅速にをもっとうにご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した偽のコピーサイトで、フォームにアカウント情報や クレジットカードの入力させそれらの情報を詐取しようとします。 被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! | |||

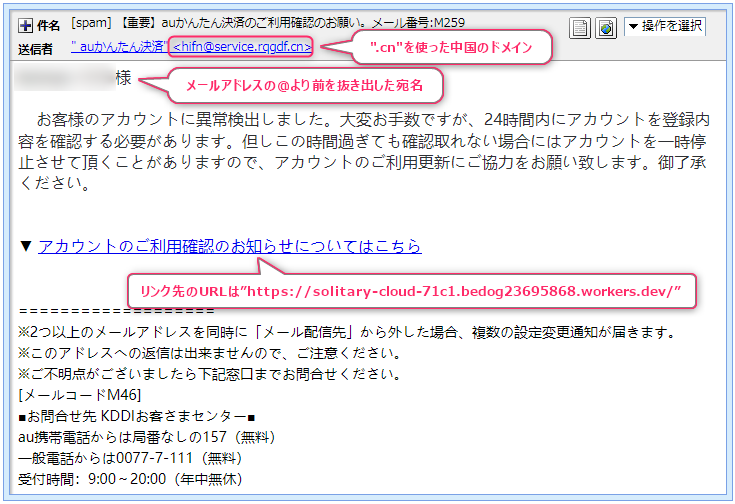

桜が咲けども詐欺は減らず日本の春と言えば「桜」ですよね! 今朝ご紹介するのは、最近多く見られるauに成りすましたもの。 では、いつものようにメールのプロパティーから見ていきましょう。 件名は 差出人は では、このメールのヘッダーソースを確認し調査してみます。

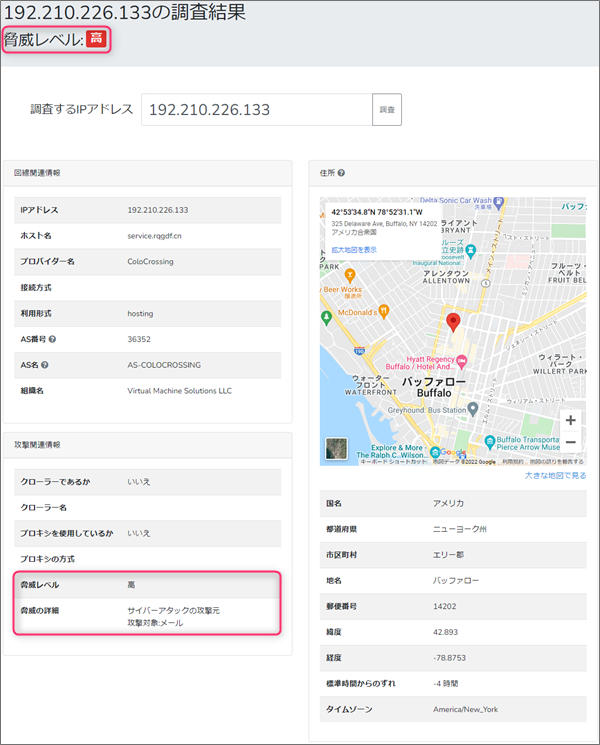

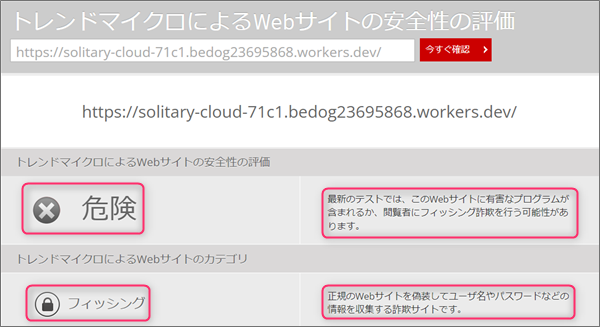

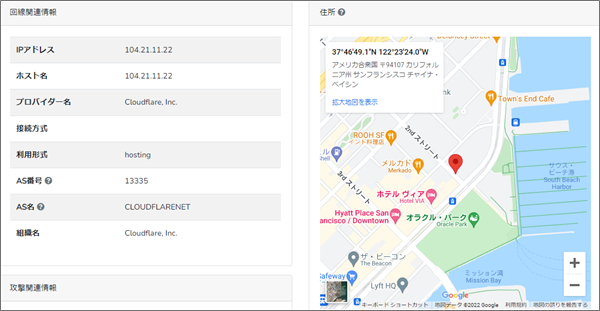

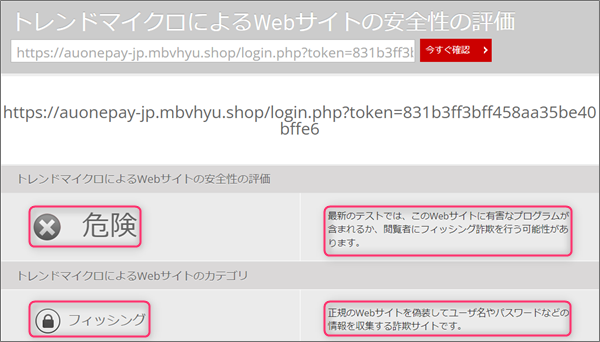

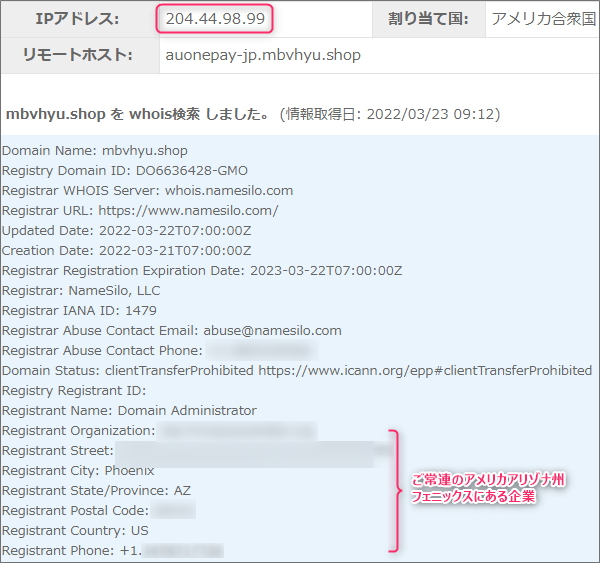

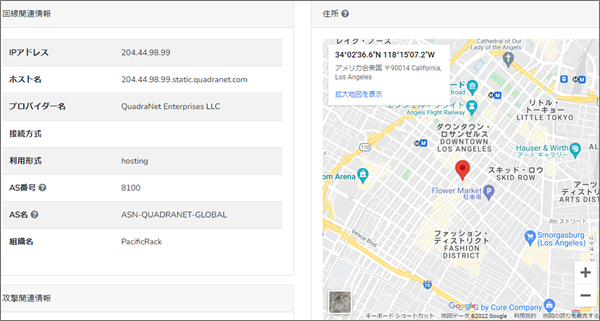

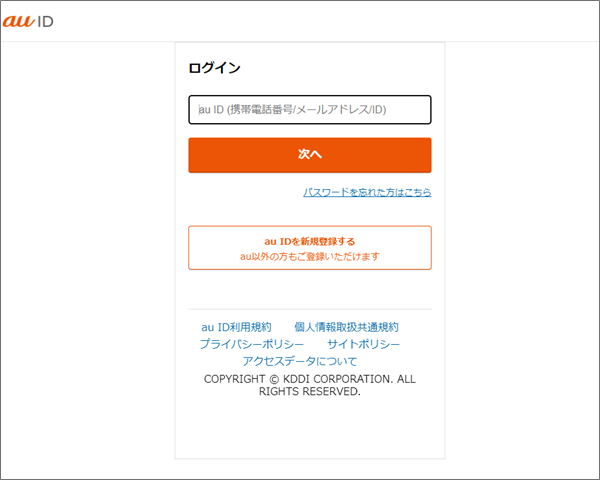

まず、メールアドレスに使われていたこのドメイン”service.rqgdf.cn”の情報を取得します。 このIPアドレスを元にその割り当て地を確認してみます。 宛名がメールアカウントの場合は注意では、本文を見ていきます。 このメールは、受信者を不安に陥らせた上でリンクから詐欺サイトへ誘導するのが目的です。 このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認すると このサイトで使われているドメインは、サブドメインを含めて このドメインを割当てているIPアドレスは”104.21.11.22”なのでこのIPアドレスを元に サンフランシスコ付近の地図が表示されています。 こちらのサイトも「サイトセーフティーセンター」では先程と同様の結果は表示されました。 同様にドメイン”auonepay-jp.mbvhyu.shop”も情報を取得してみます。 このドメインを割当てているIPアドレスは”204.44.98.99” まとめサイトは、例によってauのコピーサイトでした。 それにしても急に増えてきましたねauに成りすましたフィッシング詐欺メール。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メール"auかんたん決済,【重要】auかんたん決済のご利用確認のお願い,au,auonepay-jp.mbvhyu.shop,hifn,IPアドレス,Message ID,Received,Return-Path,service.rqgdf.cn,Site Safety Center,SMS,solitary-cloud-71c1.bedog23695868.workers.dev,SPAM,アカウントのご利用確認のお知らせについてはこちら,サイバーアタック,サイバー犯罪,スミッシング,ドメイン,なりすまし,フィッシング詐欺,ヘッダーソース,ワードサラダ,偽サイト,拡散希望,注意喚起,第三者不正利用,著作権法違反,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要

Posted by heart

関連記事

『詐欺メール』『【重要】Appleアカウントセキュリティに関するお知ら』と、来た件

Appleになりすます詐欺メールにご注意を! ※ご注意ください! このブログエン ...

『詐欺メール』『応答なし。』と、来た件

アダルトハッキングメール ※ご注意ください! このブログエントリーは、フィッシン ...

『詐欺メール』「【重要】SAISON株式会社から緊急のご連絡」と、来た件

偽装なんてすぐにばれます ※ご注意ください! このブログエントリーは、フィッシン ...

『詐欺メール』「連絡先を変えたので再登録のお願いです!」と、来た件

公表していないメールアドレスに届く ※ご注意ください! このブログエントリーは、 ...

『詐欺メール』「[au ID緊急問題]」と、来た件

auからのメールに要注意! ※ご注意ください! このブログエントリーは、フィッシ ...