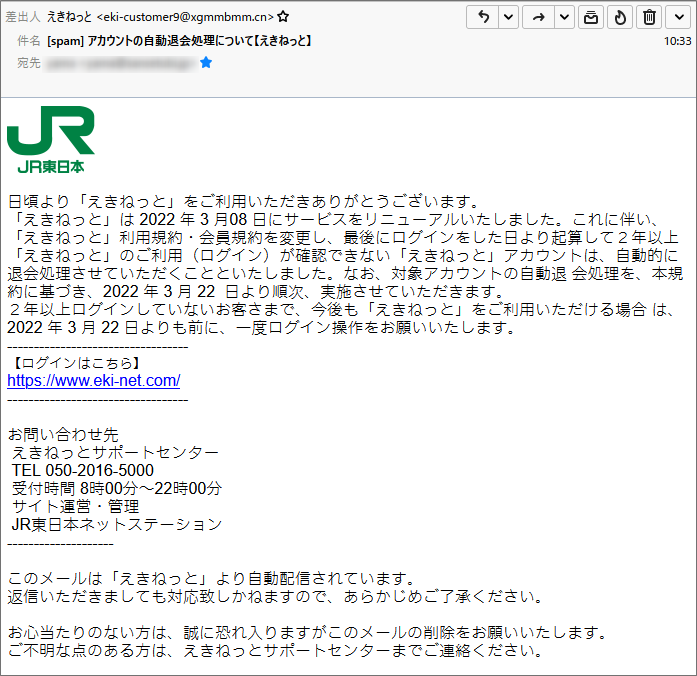

JR東日本が中国のドメインで? 急激に増え始めた「えきねっと」を騙ったフィッシング詐欺メールが後を絶ちません。

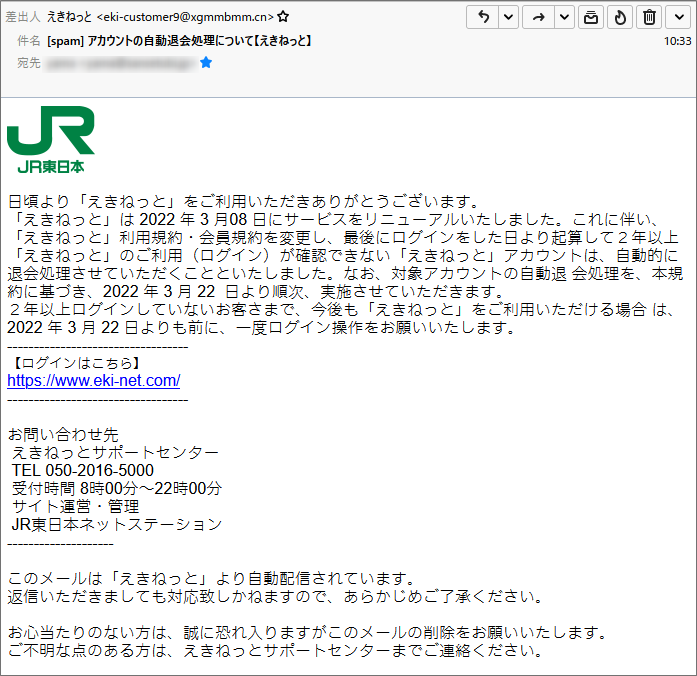

今回は後ろに「えきねっと」が付いた件名のメールが届きました。

書いてある内容は、今までに来ているものと同じで2年以上利用が無いと自動で退会処理が

行われると記してあります。 では、このメールもプロパティーから見ていきましょう。 件名

「[spam] アカウントの自動退会処理について【えきねっと】」

このメールには”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「えきねっと <eki-customer9@xgmmbmm.cn>」

「えきねっと」さんの正規ドメインは”eki-net.com”でこんな中国のドメインを使ったものでは

ありません。

このメールに限らず、正規ドメインを持っているのにそれ以外のドメインのメールアドレスで

届いたものは最初から疑ってかかってください。

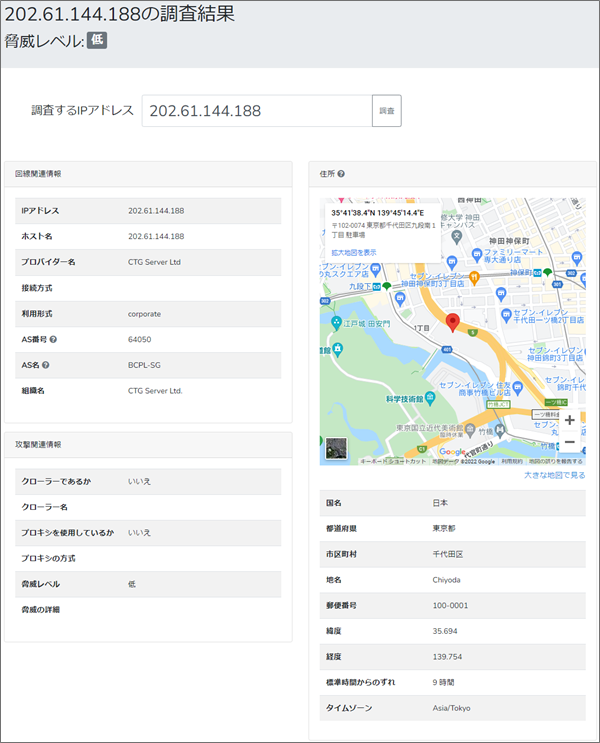

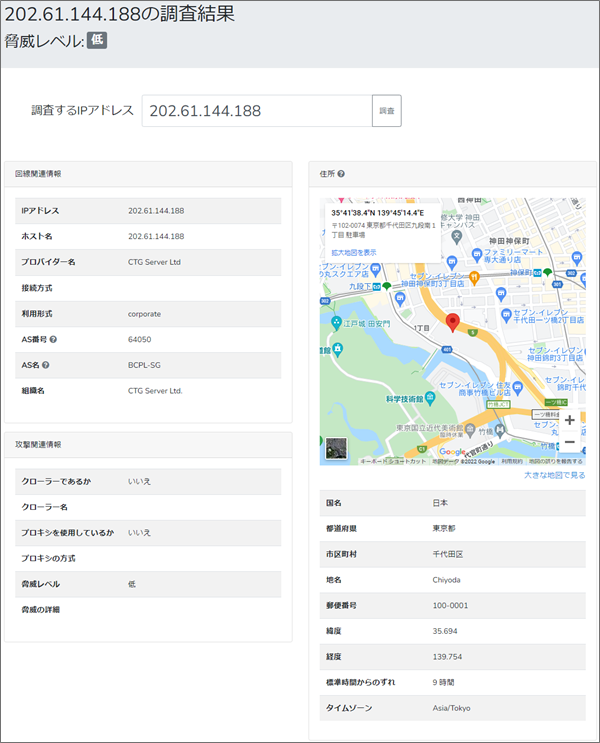

発信サーバーは千代田区九段付近に設置?! では、このメールのヘッダーソースを確認し調査してみます。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「<eki-customer9@xgmmbmm.cn>」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「<202203080933334534750@xgmmbmm.cn>」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from xgmmbmm.cn (unknown [202.61.144.188])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | では、メールアドレスに使われていたドメイン”xgmmbmm.cn”の情報を拾ってみます。

持ち主の氏名は、漢字2文字の方で、ドメインの管理は中国のアリババに委託されています。

割当てているIPアドレスは”202.61.144.188”で”Received”にあるものと同じなので

メールアドレスの偽装はありませんでした。

このIPアドレスを元にその割り当て地を確認してみます。

表示されたのは、東京都千代田区九段付近の地図。

プロバイダーは”CTG Server Ltd”と記載されています。

この差出人は、このプロバイダーに設置されたメールサーバーからこのメールを送ってきた

ようです。

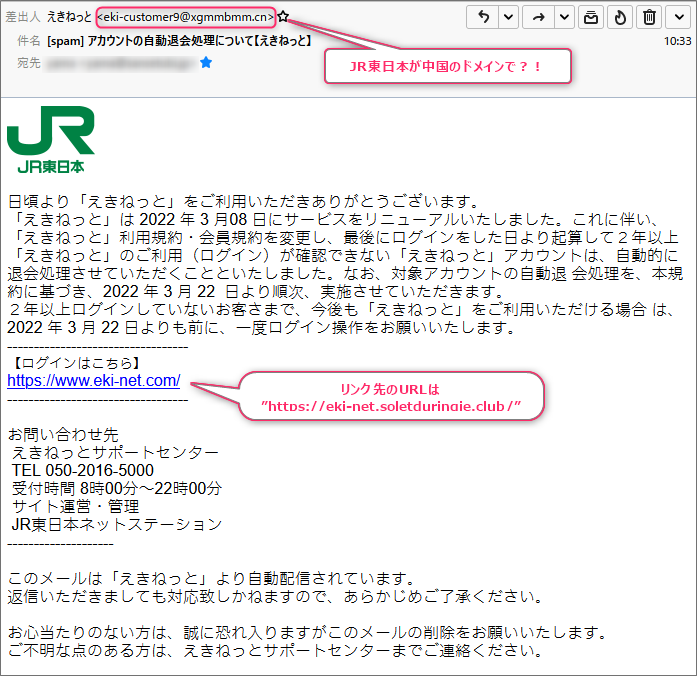

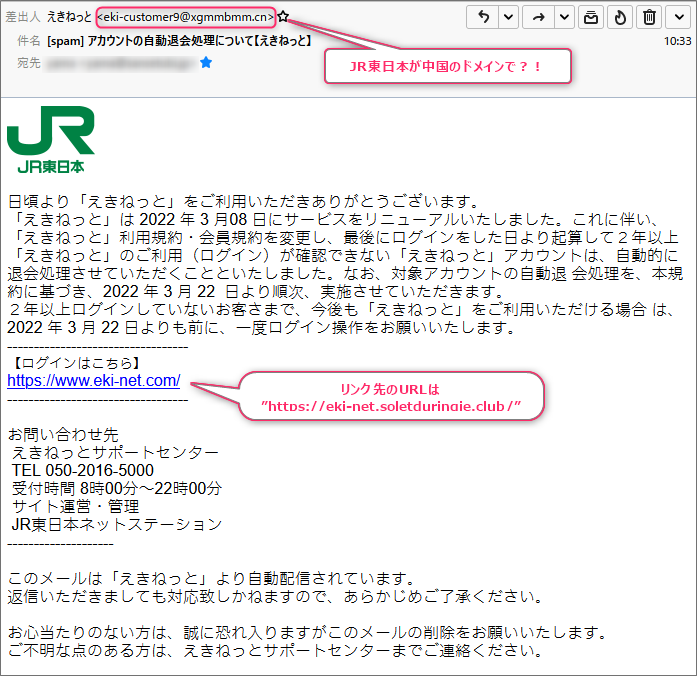

リンク偽装されています 続いて本文。

先にも書きましたが、サービスのリニューアルに伴って2年以上利用が無いアカウントを対象に

自動で退会処理が行われるので、今後も引き続き利用を続けたい場合は、リンクからログイン

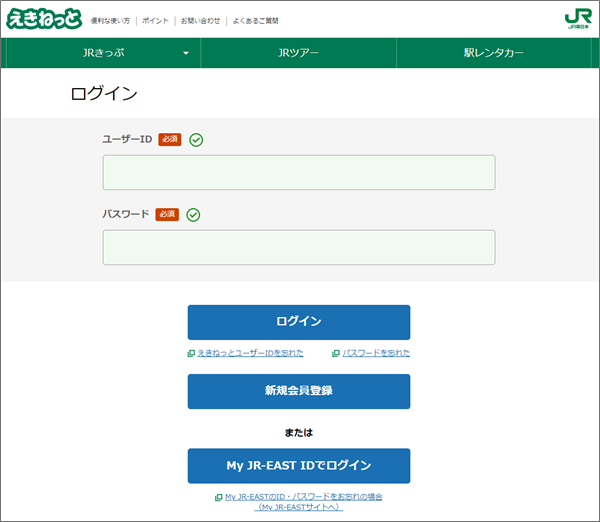

してほしいと書かれています。 そのリンク先は「https://www.eki-net.com/」と直書きで正規「えきねっと」のURLが

記載されていますが、これはウソでHTMLにて別のサイトにリンクが偽装されています。

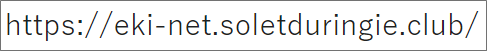

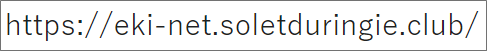

そのリンク先のURLはこちら。

まずはこのサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」にて

確認してみた結果がこちら。

既に危険なサイトとして評価を受けています。

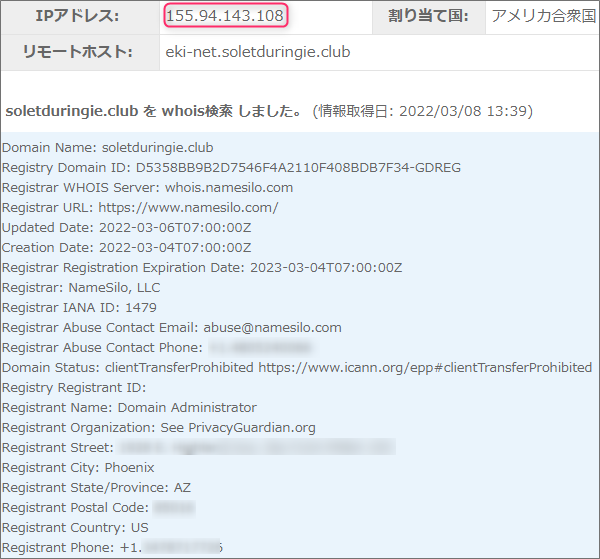

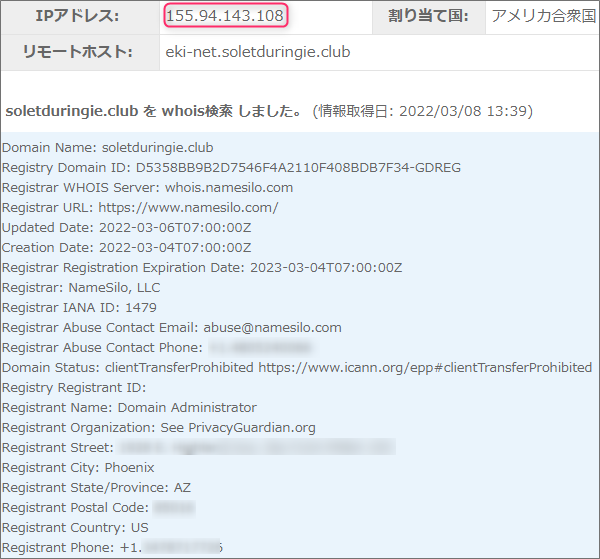

そのカテゴリは詐欺サイトです。 このURLで使われているドメインは、サブドメインを含め”eki-net.soletduringie.club”

このドメインについても情報を拾ってみました。

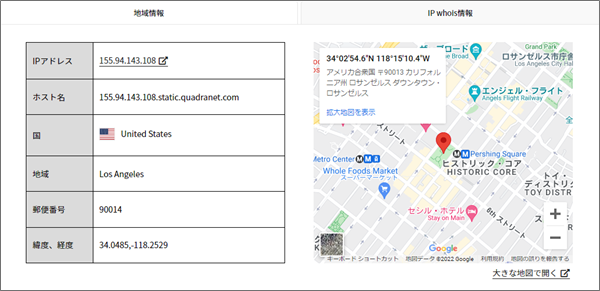

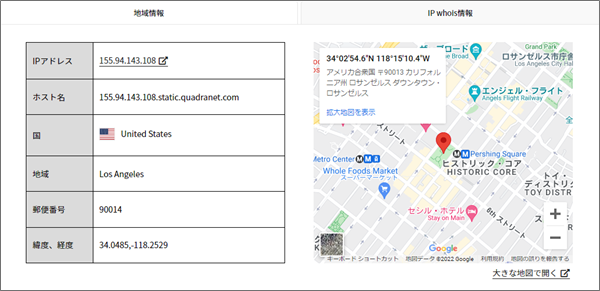

持ち主は、詐欺サイトの調査でもよく出てくるアメリカアリゾナ州フェニックスにある企業。 このドメインを割当てているIPアドレスは”155.94.143.108”

このIPアドレスを元にその割り当て地を確認してみます。

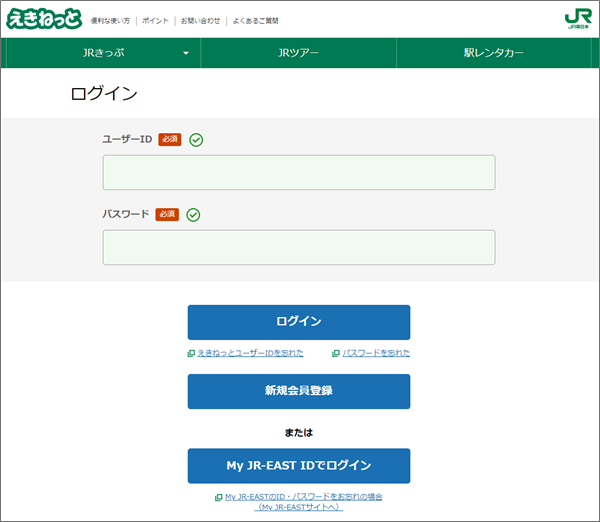

使われている場所は、アメリカロサンゼルス付近。 この地で運営されている詐欺サイトはもちろん「えきねっと」の偽サイト。

全く見分けがつかないくらい完全にコピーされています。

まとめ 初めて「えきねっと」を騙ったメール見掛けてから1週間ほど。

恐ろしい勢いで急増中ですね。

私の住む当地は、JR東海の管轄ですのであまり関係ありませんが、関東地方の方や出張等で

「えきねっと」を利用される方は特にご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |