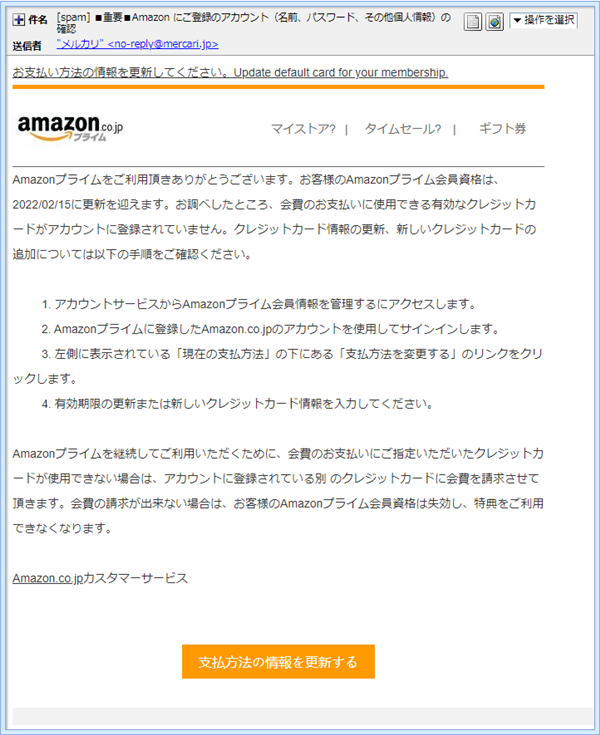

Amazonの”A”だけ全角 時々笑っちゃうような詐欺メールが届くもので、今朝はこのようなメールが届いて

おりましたのでご紹介しようと思います。

以前からよくあるアマゾンの成りすましなのですが、それは良いとして目を凝らしてよく

見ると、差出人がなんとメルカリ?!

分かってやってるなら愉快犯だろうし、気付かずやってるなら相当なおバカさんです(笑)

私としては、前者であってほしいのですが…(^^ゞ では、プロパティーから見ていきましょう! 件名は

「[spam] ■重要■Аmazon にご登録のアカウント

(名前、パスワード、その他個人情報)の確認」

この件名は、昔からよくあって、最近も数多く送られてきています。

ここで注目する点は”Amazon”の”A”だけ全角なことです。

これは、この件名に限らずAmazonを騙った詐欺メールではよくあることですので

覚えておいても損はありません。

それにこのメールには”[spam]”とスタンプが付けられているので当然迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”メルカリ” <no-reply@mercari.jp>」

それにしてもよくもまぁ堂々と全く関係の無い「メルカリ」を名乗れたものです(笑)

言うまでも無く当然偽装なのですが、ただ単に使い回しで発生した間違いなのか、それとも

分かっていてやっているのでしょうか? では、このメールのヘッダーソースを確認し調査してみます。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「<amozon-account-update@b1qns6gu.cn>」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。

それにしても当たり前のように表示された中国のドメイン・・・

オリンピック見てゆっくりしてりゃいいのにね(笑) | | Message-ID:「<20220210040015371652@b1qns6gu.cn>」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from mekxexaqo (unknown [223.157.100.197])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | ”Return-Path”と”Message-ID”に出てきたドメインは”b1qns6gu.cn”と中国のトップレベル

ドメインですが、これだって鵜呑みに信用はできません。

確認のためこのドメインを割当てているIPアドレスと”Received”に記載されている

IPアドレスの相関性を調査してみました。

ご覧の通り、全く異なるIPアドレスが表示されたのでこの”Return-Path”と”Message-ID”に

出てきたドメインは”b1qns6gu.cn”は偽装です。 では、この”Received”にあったIPアドレス”223.157.100.197”を使ってその割り当て地を

確認してみたところ、中国湖南省婁底市(ろうていし)付近と出ました。

この付近に設置されたメールサーバーからこのメールを送ってきたようです。

詐欺サイトは無料のドメインで構築?! 続いて本文。

何度も穴の開くほど見た文章です(;^_^A

今回のメールで特徴的なのは、詐欺サイトへのリンク以外のリンク箇所は全てアドレスが

”http://127.0.0.1/”から始まるもの。

ウェブを構築したことのある方ならお分かりかと思いますが”127.0.0.1”はローカルアドレスで

自分自身を示すもの。

例えば、ウェブサイトを作成する際に、公開する前に自分のマシンの中で出来栄え等を

確認するためなどに使われます。

この様子からこのメールの差出人は、差出人だけでなく本文も中途半端なままで送信して

しまったようですね。

さて、そして差出人が本当に誘導したいフィッシング詐欺サイトへのリンクは

「支払方法の情報を更新する」と書かれた黄色いボタンに付けられています。

そのリンク先のURLがこちらです。

まずは、このサイトの危険度をノートンの「セーフウェブ」で脅威レベルを確認して

みたところその結果はこのように「これは既知の危険な Web ページです。このページを

表示しないことを推奨します。」と警告されました。

このURLで使われているドメイン”amazon3b.myvnc.com”について調べてみたところ

このドメインは、アメリカのダイナミックDNS無料レンタルのNo-IPさんの持ち物でした。

この詐欺サイトの持ち主は、詐欺に一銭も使わない主義のようです(笑)

IPアドレス欄に「対応するIPアドレスがありません」と記載されている通りサイトは既に閉鎖

されていました。

まとめ 今回は、差出人の名前とメールアドレスといい詐欺サイト以外のリンク先といい何とも

間抜けなフィッシング詐欺メールでした。

もしかして元々詐欺サイトなんて作ってなかったのかも?なんて深読みしてしまいます。

でもこのように笑ってすまされるようなメールばかりでないのが現実ですので

これからも十分気を付けてください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |