メールコードはでたらめの連番 最近よく届く、メールコードなる連番の付いたフィッシング詐欺メール。

今朝も、このメールコードを付けたAmazonに成りすましメールが届いていました。

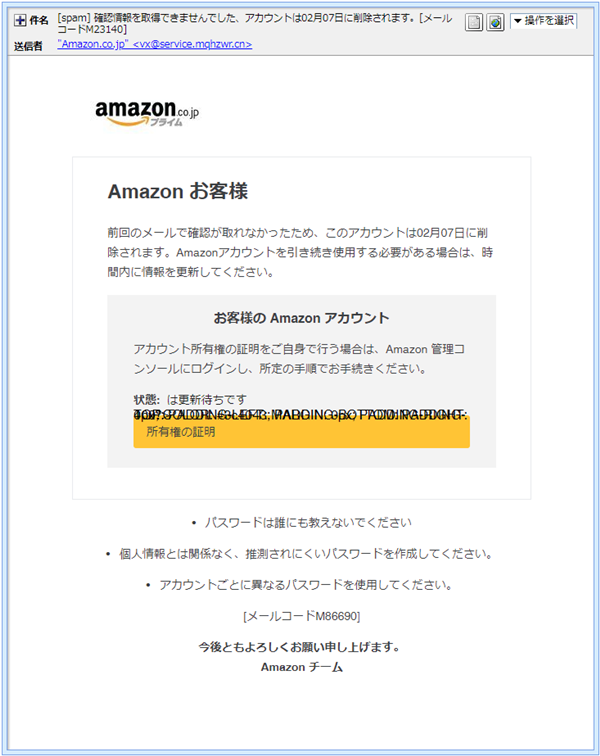

明確な理由も無くアカウントが削除される旨の内容が記載されたメールです。 では、メールのプロパティーから見ていきましょう。 件名は

「[spam] 確認情報を取得できませんでした、アカウントは02月07日に削除されます。[メールコードM23140]」

メールコードなんて書かれていますが、これは信ぴょう性目的のでたらめな連番です。

このメールには”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”Amazon.co.jp” <vx@service.mqhzwr.cn>」

“Amazon.co.jp”とアマゾンを名乗っておきながらの中国ドメイン。

詐欺メールのお決まりのパターンですが、誰が信じるでしょうか?

危険なドメインと周知済み では、このメールのヘッダーソースを確認し調査してみます。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「<vx@service.mqhzwr.cn>」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「<20220202003633153518@service.mqhzwr.cn>」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from service.mqhzwr.cn (service.mqhzwr.cn [104.168.142.114])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | では、この”Received”にあったIPアドレスを使ってそのサーバーの情報を拾ってみます。

まず注目したいのは、IPアドレスとリモートホストの欄。

IPアドレスを検索したのですが、リモートホストに”service.mqhzwr.cn”と、差出人の

メールアドレスにあったドメインと同じものが書かれているので、このIPアドレスには

このドメインが割当てられていたことを示しています。

この差出人は、メールアドレスを偽装せず自身が所持しているメールアドレスを使って

このメールを送ってきたことが確認されました。 では、このIPアドレスを元にその割り当て地を確認してみます。

すると「アメリカワシントン州シアトル」付近の地図が表示されました。

先程のドメインを使ったメールサーバーは、この付近に設置されているようです。

そして脅威のレベルは「高」と書かれているので危険な行為を行うアドレスとして

知れ渡っているようですね。

このドメインに、プロトコルを付加してノートンの「セーフウェブレポート」でこのサイトの

危険性を確認してみました。

やはり注意が必要なアドレスと表示されました。

CSSタグが露出! では、引き続き本文を見ていきます。

細かいことは図中に書いておきました。

この手のメールの宛名は氏名であった試しがありません。

このメールの送信者は、流出したメールアドレスのリストをどこかで購入し、そのアドレス

宛に機械的にこういった詐欺メールを送信しているのでメールアドレス以外にこちらの情報を

知らないからです。 リンクボタンの上にタグが露出しちゃっていますね。

祖音タグにはこのように書かれています。

「M: PADDING-TOP: PADDING-LEFT: MARGIN: 0px; PADDING-RIGHT: 0px?>」

これはCSSと呼ばれるWebを構築する際のプログラム言語のタグのようです。 そして気になるそのリンク先ですが、このようなURLにリンクされています。

再びノートンの「セーフウェブレポート」でこのサイトの危険性を確認してみました。

表示されたページには赤い×で「警告」と書かれており脅威のレポートには

「これは既知の危険な Web ページです。このページを表示しないことを推奨します。」

と書かれています。

相当危険なサイトのようですね! 危うきに近づかずです! このURLで使われているドメインは”quiet-bird-7b81.rmviltaus.workers.dev”

このドメインについても持ち主や割り当て地などの情報を確認してみました。

まずは持ち主から。

殆どがプライバシー保護されてて情報は掴めません。

辛うじて取得できたIPアドレス”104.21.45.16”を使ってその割り当て地を確認してみます。

出てきた地図は「アメリカカリフォルニア州サンフランシスコ」付近。

ここで悪事をはたらくウェブサイトを構築しているようです。 開くのは、アマゾンのログインページを模したページ。

情報を入力し先に進むと、次々に個人情報やクレジットカードの情報まで取得され、最後は

何事も無かったかのようにアマゾンのトップページが開きます。

騙された被害者は何も気づかず、数日後大量の買い物に驚き被害に遭ったことに気づきます。

まとめ 毎度の事ですが、アマゾンや楽天、クレジットカード会社などからのメールでリンクが

付けられたものは全て怪しいと思ってください。

そしてどのような内容であってもリンクは押さず、スマホアプリやウェブ検索で出てきた

サイトからログインするように心掛けてください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |