『詐欺メール』「【Xserverアカウント】お支払い情報の更新をお願いします」と、来た件

| レンタルサーバー騙ったフィッシング詐欺メール | |||

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した完全コピーの偽サイトで、フォームにアカウント情報や クレジットカードの入力させそれらの情報を詐取します。 被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! | |||

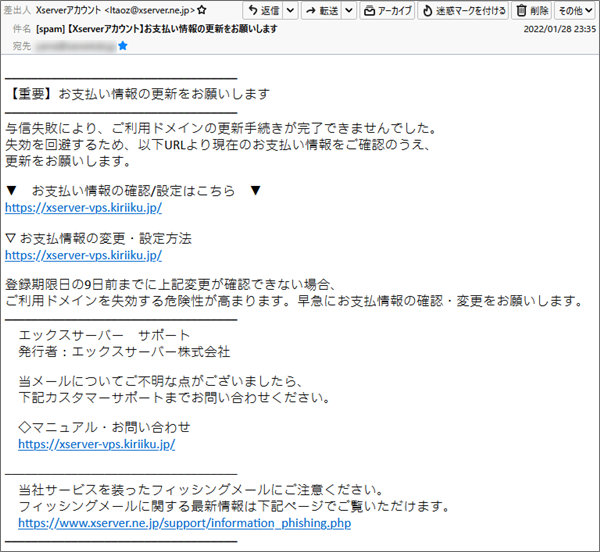

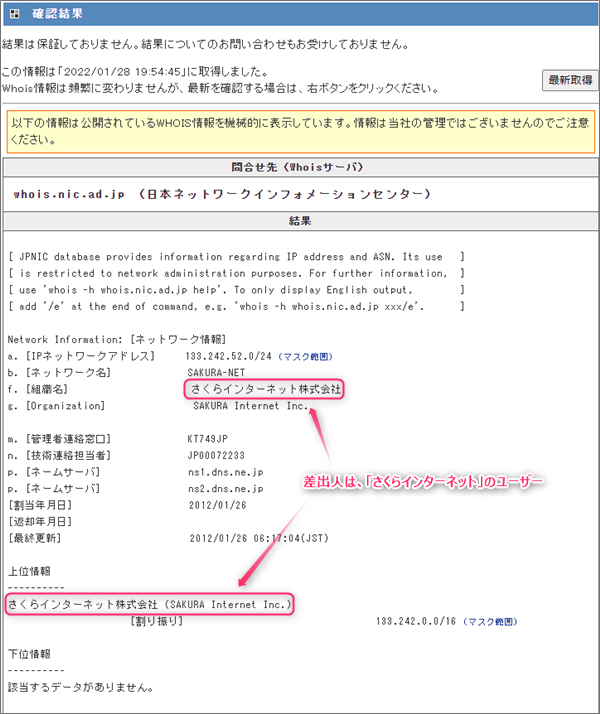

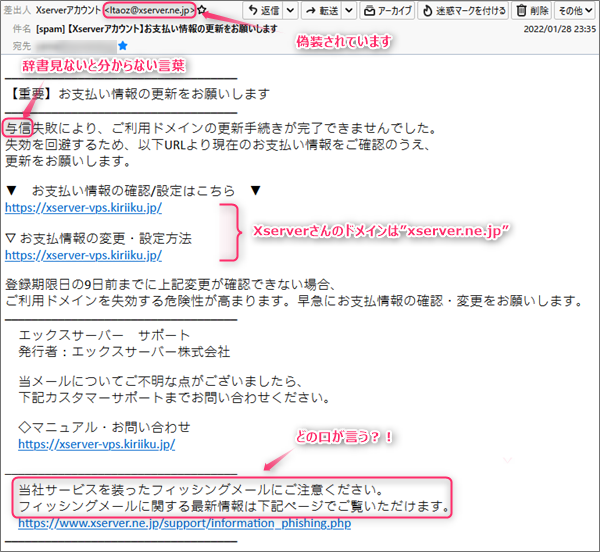

同じ件名で異なるアドレスからこの件名は初めてかも。 大阪に本社を置きドメイン取得サービスやレンタルサーバー事業などを行っている大手企業 では、メールのプロパティーから見ていきましょう。 件名はどちらも 差出人は 「Xserver」を騙った「さくらインターネット」のユーザーでは、このメールアドレスの偽装をヘッダーソースから調査してみます。

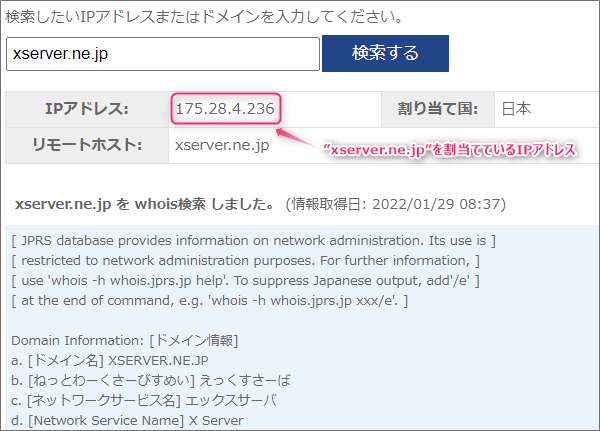

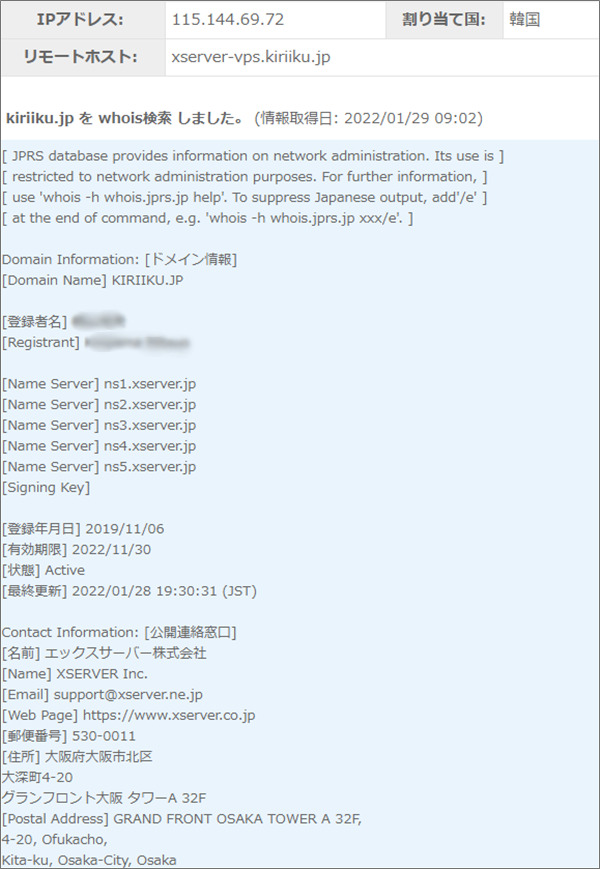

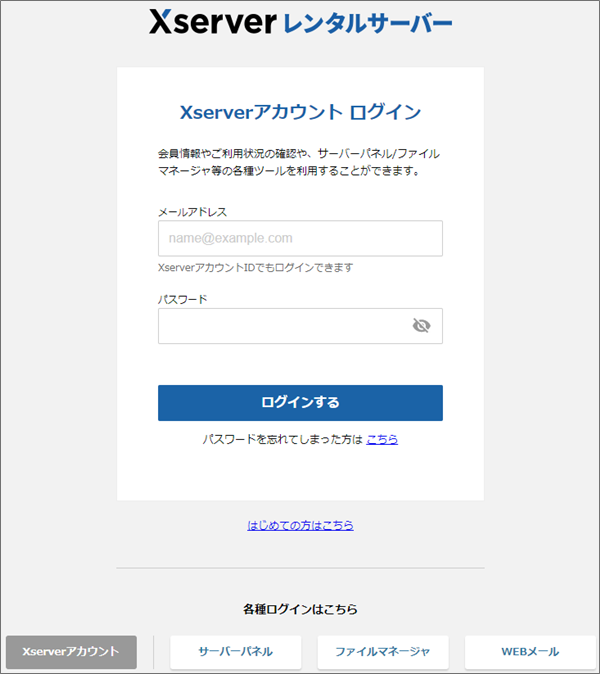

重要なソースは”Received” ”xserver.ne.jp”を割当てているIPアドレスは”175.28.4.236”と出ました。 では、この”Received”にあったIPアドレスを使ってそのサーバーの情報を拾ってみます。 危険なWebページへのリンクでは、引き続き本文を見ていきます。 細かいことは図中に書いておきましたが、まず、このメールには宛名がありません。 そして「与信」なんて調べなければわからないような聞いたことのないような言葉遣い… この本文によると、どうやらドメインの更新料金が何らかの原因で支払えなかったようです。 フィッシング詐欺メールなので、このメールには当然詐欺サイトへのリンクが複数個所に まずはこのサイトの危険性をノートンの「セーフウェブレポート」で確認してみると 使われていづドメインは”xserver-vps.kiriiku.jp”です。 このドメインは、Xserverさんに管理が委託されているドメインのようです。 これによると、このドメインを割当てているIPアドレスは”115.144.69.72”とされているので そうそう、詐欺メールの「さくらインターネット」と隣国はセットでしたね! 危険だから行くなと言われると、どうしても見たくあるのが人情と言うもの。 ここにユーザー名とパスワードを入力し先へ進むと、その時点でサーバーへログイン情報が まとめレンタルサーバーを騙ったフィッシング詐欺メールは、adminアカウントやinfoアカウント いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メールIPアドレス,kiriiku.jp,Message ID,Received,Return-Path,Site Safety Center,SMS,SPAM,Xserver,xserver-vps.kiriiku.jp,xserver.ne.jp,Xserverアカウント,お支払い情報の更新をお願いします,コピーサイト,サイバーアタック,サイバー犯罪,さくらインターネット,ジャンクメール,ドメイン,トレンドマイクロ,なりすまし,フィッシング詐欺,ヘッダーソース,メール,レンタルサーバー,ワードサラダ,上田市,与信,偽サイト,危険なWebページ,完コピ偽サイト,拡散希望,注意喚起,第三者不正利用,脅威,自宅サーバー,著作権法違反,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要

Posted by heart

関連記事

『詐欺メール』『【りそな銀行】【重要】お客様の口座が凍結されました_』と、来た件

りそな銀行になりすます スマホやタブレットが普及し増々便利になる私たちが生活する ...

『詐欺メール』アマゾンから「<重要>」と、来た件

そんなメールもっと早く来るでしょうに ※ご注意ください! 当エントリーは迷惑メー ...

『詐欺メール』KAGOYAさんから「Notification」と「1新しい重要な通知」と、来た件

乗っ取り目的 ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、 ...

『詐欺メール』「【AMERICAN EXPRESS】 会員専用サイト パスワードリセットのご案内 」と、来た件

あっぶなっ!””付いてないし(;^_^A ※ご注意ください! 当エントリーは迷惑 ...

『詐欺メール』Amazonから「カート内の商品に関する重要なお知ら!」と、来た件

もう日本語無茶苦茶なんです ※ご注意ください! 当エントリーは迷惑メールの注意喚 ...