『詐欺メール』「[楽天] 急ぎの業務がありますのでご注意ください。」と、来た件

| 楽天が私に業務とは…(笑) | ||||

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した完全コピーの偽サイトで、フォームにアカウント情報や クレジットカードの入力させそれらの情報を詐取します。 被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! | ||||

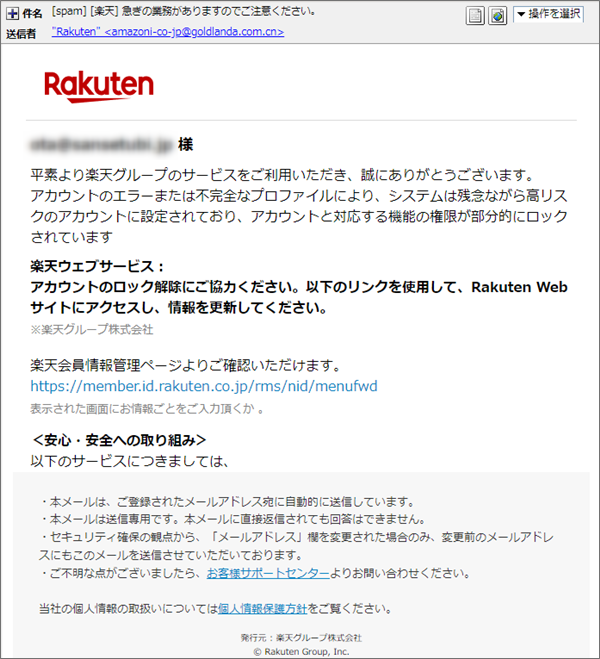

空きドメインのメールアドレスから!?最近は成人式がハッピーマンデーとなり今朝は連休明けの火曜日。 そんなことは置いておいて、今朝は楽天グループを騙る怪しげなメールをご紹介 楽天が私に急ぎの業務って、私、いつから楽天に雇われの身になったのでしょうか?(笑) では、プロパティーから見ていきましょう! 件名は 差出人は 発信元はまたしても!?では、このメールのヘッダーソースを確認し調査してみます。

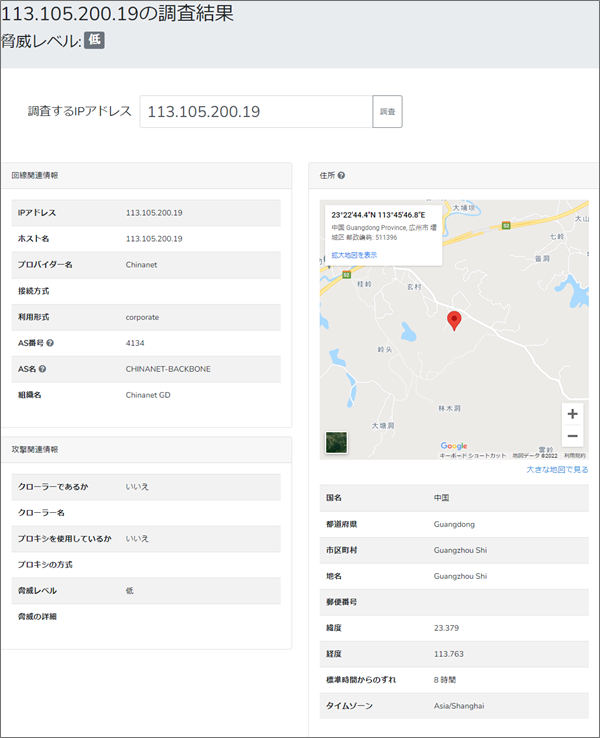

では、この”Received”にあったIPアドレスを使ってそのサーバーの情報を拾ってみます。 やはりと言うか案の定と言うか、想像通り中国が表示されました。 ヒントがいっぱいの本文では、メールの本文です。

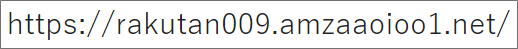

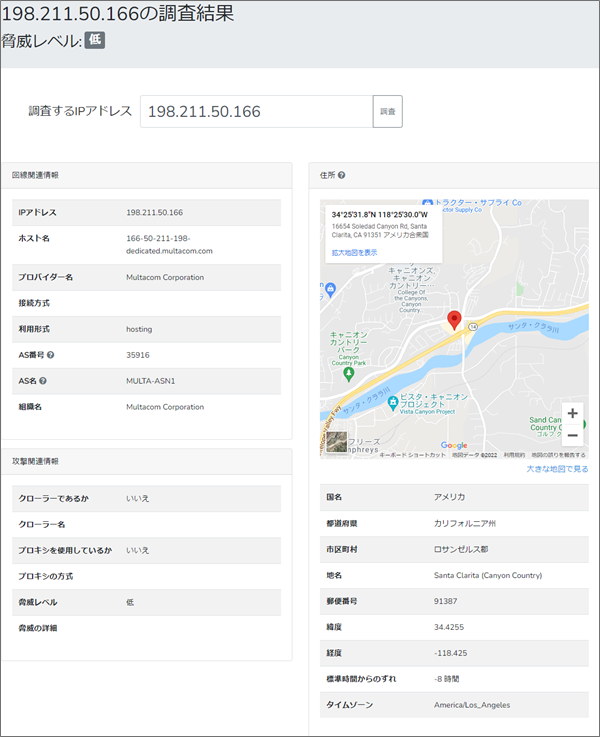

アマゾンや楽天グループからのメールで宛名がメールアドレスだったことは一度もありません。 気になる箇所は注記しておきましたが、このメールもご多分に漏れずです。 本文に書かれている「楽天会員情報管理ページ」へのリンクはこのように書かれています。 なんか、楽天なのかアマゾンなのかどっちつかずのドメインですね(笑) 取得できたIPアドレス”198.211.50.166”でその割り当て地を確認してみると。 表示されたのは、ロサンゼルスのサンタクラリタです。 まとめなんやかんや気を引く件名を使ってきますね。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メール[楽天] 急ぎの業務がありますのでご注意ください。,amazoni-co-jp,goldlanda.com.cn>,IPアドレス,Message ID,rakutan009.amzaaoioo1.net,rakuten.co.jp,Received,Return-Path,SMS,SPAM,サイバーアタック,サイバー犯罪,サンタクラリタ,ジャンクメール,ドメイン,なりすまし,フィッシング詐欺,ヘッダーソース,メール,ワードサラダ,完コピ偽サイト,広州市,拡散希望,楽天グループ,楽天会員情報管理ページ,注意喚起,湖南省,第三者不正利用,著作権法違反,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要

Posted by heart

関連記事

『詐欺メール』「告知: 重要な機会のガイダンス」と、来た件

意味不明 ※ご注意ください! このブログエントリーは、フィッシング詐欺メールの注 ...

『詐欺メール』「「モバイルSuica」お支払い情報更新」と、来た件

またもやJR東日本が標的 ※ご注意ください! 当エントリーは迷惑メールの注意喚起 ...

『詐欺メール』「あなたのamazonアカウントが異常です」と、来た件

山盛りのワードサラダが付いてきた! ※ご注意ください! このブログエントリーは、 ...

『詐欺メール』『【楽天カード会員様へ】対象カードで8,000ポイントをお受け取りください!』と、来た件

★フィッシング詐欺メール解体新書★ スマホやタブレットが普及し増々便利になる私た ...

『詐欺メール』「【えきねっと】ご登録お客様情報の定期的な確認のお願いにつきまして」と、来た件

アドレスは偽装されているけどこの本文じゃね... ※ご注意ください! このブログ ...