『詐欺メール』「【MyJCB会員】確認情報を取得できませんでした.」と、来た件

| 本文に違和感多々 | ||||

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した完全コピーの偽サイトで、フォームにアカウント情報や クレジットカードの入力させそれらの情報を詐取します。 被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! | ||||

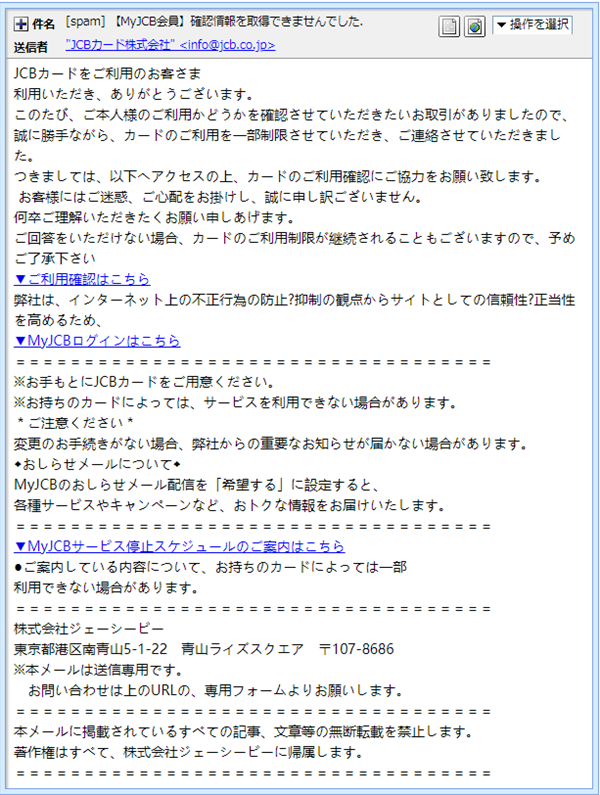

やっぱりゆっくりできませんね今日はゆっくりしようと思ったのですが、やはりそんなこと許されませんでした。(笑) 件名は 差出人は 使ったメールサーバーは品川付近に?!では、このメールのヘッダーソースを確認し調査してみます。

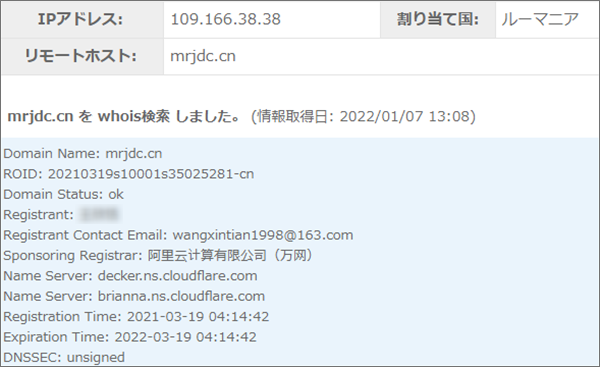

”mrjdc.cn”ってドメインについて調べてみたところ”Received”に記載されているIP 持ち主のお名前は、中国っぽい3文字の氏名。 では、この”Received”にあったIPアドレスを使ってそのサーバーの情報を拾ってみます。 先程のドメインの調査では割り当て地はルーマニアとされていましたが、こちらのサイトでは 相変わらず雑な本文では本文に移ります。

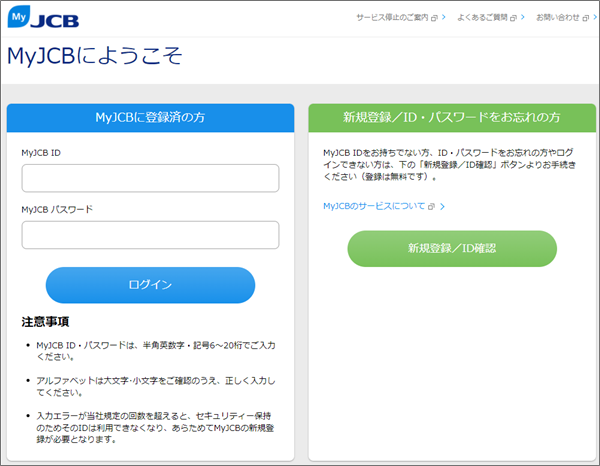

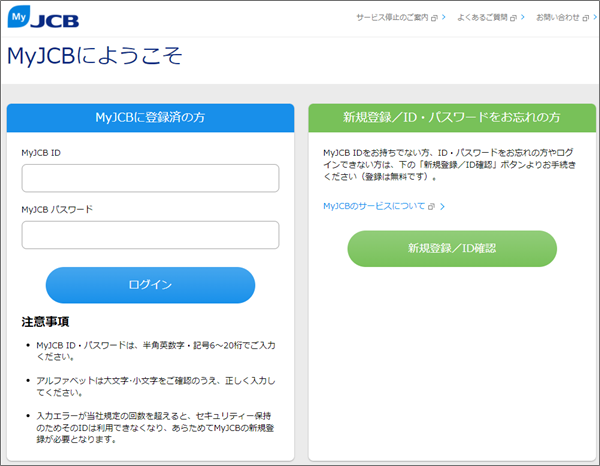

まず最初に、こちらの氏名を知っているはずのクレジットカード会社がなぜこのように 何気なくツラツラとメールを読み進めていくと突然の”?”が二つ。(笑) 詐欺メールは、脅し文句を使い本文に付けられたリンクから偽サイトへ誘導し詐欺を やっぱり中国のドメインなんですね…(;^_^A ああ、当たり前と言えば当たり前ですが、先程メールアドレスの際に出てきた方と では、このドメインは現在どこで使われているのでしょうか? このIPアドレスは、現在「アメリカ カリフォルニア州 サンジョセ」付近で利用されていると リンクをクリックしてみると、ウイルスバスターに遮断されることなくすんなりとサイトが JCBのコピーページです。

まとめ詐欺犯たちもお正月は活動が鈍かったようで詐欺メールも心なしか少なかったように いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メール404 Not Found,etc.pinean.cn,IPアドレス,jcb.co.jp,JCBカードをご利用のお客さま,JCBカード株式会社,Message ID,mrjdc.cn,MyJCBログインはこちら,MyJCB会員,Received,Return-Path,SMS,SPAM,ご利用確認はこちら,サイバーアタック,サイバー犯罪,ジャンクメール,ドメイン,なりすまし,フィッシング詐欺,ヘッダーソース,メール,ルーマニア,ワードサラダ,完コピ偽サイト,拡散希望,東品川,松の内,注意喚起,確認情報を取得できませんでした,第三者不正利用,著作権法違反,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要

Posted by heart

関連記事

『詐欺メール』「Amazon.co.jp:アマゾンからの重要なお知らせ」と、来た件

一時でも早く対策を! ※ご注意ください! このブログエントリーは、フィッシング詐 ...

『詐欺メール』「こんにちは!」と、来た件

♬祝1000エントリー♪ ※ご注意ください! このブログエントリーは、フィッシン ...

『詐欺メール』『※要返信 登録個人情報再確認のお願い【atone(アトネ)】』と、来た件

★フィッシング詐欺解体新書★ スマホやタブレットが普及し増々便利に ...

『詐欺メール』楽天証券から『 【重要】通信環境最適化に向けた事前確認のお願い』と、来た件

★フィッシング詐欺メール解体新書★ スマホやタブレットが普及し増々便利になる私た ...

『詐欺メール』「【最終警告】マスターカード からの緊急の連絡」と、来た件

夏休み突入♪ ※ご注意ください! このブログエントリーは、フィッシング詐欺メール ...