いつものシチュエーション 週明けは、メール仕分けに追われますね。

今度はVJAなるグループを騙ったフィッシング詐欺メールのご紹介です。

VJAとは、全国の主な銀行・金融機関系カード会社等で構成するVisaカード発行企業さん。

この会社から、カードの三者不正利用の疑いでめーるが送られてきたってシチュエーション。 メールの件名は

「[spam] <VPASS カード>ご利用確認のお願い」

Vpassは、三井住友カード会員のためのインターネットサービスのこと。

このメールには”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いているものは

全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”Vpass カード” <nepy-mail@vpass.ne.jp>」

確かに三井住友カードさんから来るメールのドメインは”vpass.ne.jp”ですが件名に”[spam]”

が付いているので当然偽装されています。

差出人は詐欺メールのご常連さん では、このメールのヘッダーソースを確認し調査してみます。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「<nelp-mail10@xs158872.xsrv.jp>」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。

でも、既に”vpass.ne.jp”とはかけ離れたドメインになっていますね。(笑) | | Message-ID:「<84E174A946F9B10A5FCB18E8AB21BBA0@FDy.baidu.com>」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from FDy.baidu.com (v160-251-41-207.9714.static.cnode.io [160.251.41.207])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。

”static.cnode.io ”は、詐欺メールのご常連さん。

久々のご登場ですが、まだ懲りずにやってたんですね。 | では、このIPアドレスを使ってそのサーバーの位置情報を拾ってみましょう!

だいたい想像は付きましたが、やはり東京都渋谷区桜丘町。

もちろんIPアドレスからの取得なのでおおよその位置です。

リンク偽装が発覚! では、本文です。 このたび、ご本人様のご利用かどうかを確認させていただきたいお取引がありましたので、

誠に勝手ながら、カードのご利用を一部制限させていただき、ご連絡させていただきました。

つきましては、以下へアクセスの上、カードのご利用確認にご協力をお願い致します。

お客様にはご迷惑、ご心配をお掛けし、誠に申し訳ございません。

何卒ご理解いただきたくお願い申しあげます。

ご回答をいただけない場合、カードのご利用制限が継続されることもございますので、

予めご了承下さい。 | まぁこの手のメールではよくある不正利用に関する文面です。

この後にVpass正規ドメインが使われたURLが直書きされリンクがつけられています。

そのリンク先のURLがこちらです。

当然そんなのは嘘っぱちで偽装されています。

実際に接続されるURLはこちら。

使われているドメインは”wueveoovpaoss.icu”

”.icu”なんてあまり見かけないドメインですね。

このドメインについて調べてみます。

持ち主は「アメリカ,アリゾナ州,フェニックス」在住の方でうちののサイトでは超ご常連さん。

割り当ててるIPアドレスは”198.23.173.142”

このIPも例によって所在を拾ってみると。。。

「アメリカ, ニューヨーク州,バッファロー」と出ました。

さて、リンク先はどのようなサイトになっているのでしょうか?

ウイルスバスターに遮断されましたが、危険を承知で行ってみると、このようなサイトが

表示されました。

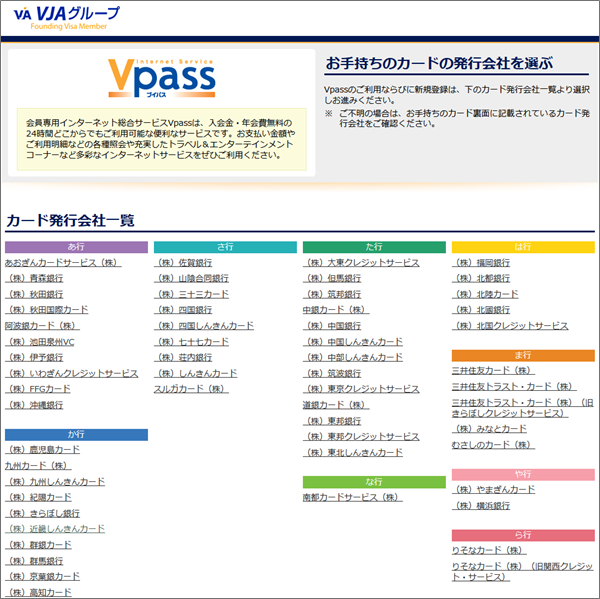

VJAグループのカード発行会社へのリンクの一覧がずらりと表示されました。

驚いたことにこれらすべてのリンク先のドメインが”wueveoovpaoss.icu”

詐欺犯は、これだけの数の偽サイトをこしらえたんですね(汗)

いったいどれだけの時間が掛かったのでしょうか?

ご苦労なことです(笑)

まとめ ほんといつも思いますが、こんな技術と時間があるのなあもっと実のあることに使えば良いのに

と思うのは私だけでしょうか?

もっと稼げると思うのですが…(^-^; いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |