『詐欺メール』「アカウントの停止」と、来た件

| サーバー管理者が標的 | ||

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した完全コピーした偽サイトで、フォームにアカウント情報を 入力させアカウント情報を詐取します。 ですから被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! カゴヤさんの正規ドメインは”kagoya.jp”事務所のinfoメールのアドレスにまたまたおかしなメールが届きました。

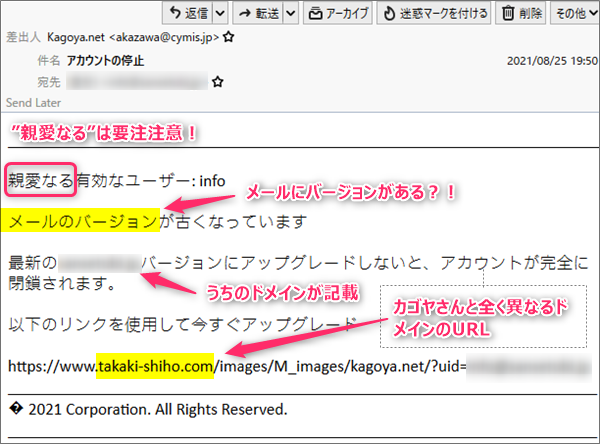

メールのバージョンがどーのこーのと書いてありますが、これはサーバー管理者に宛てたもの 件名は 差出人は 「フィールド御三家」を確認ではヘッダーソースの「フィールド御三家」を拝見してみましょう。

”Return-Path”は、エラー時の返信先。 ”Message-ID”はこのメール固有のID ”Received”は、メールが通過してきたサーバーが自身書き込む自局のホスト情報。

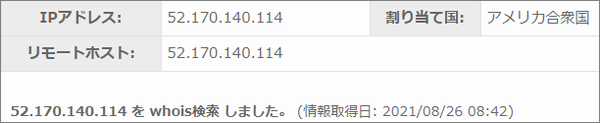

割り当て国がアメリカなので、このメールはアメリカにあるサーバーから発信されたことが では今度は、差出人のメールアドレスに使われていた”cymis.jp”ってドメインはどうでしょう。

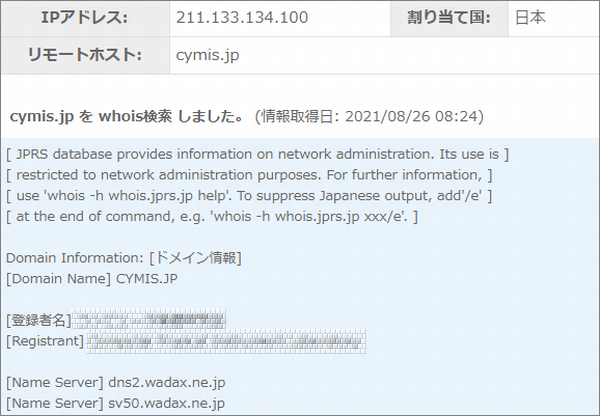

もちろん偽装を想定して調べていますので登録名等は公表できませんが、”wadax.ne.jp”と メールにバージョンってあるん??では、本文。

「親愛なる有効なユーザー」ってのは、いやはやなんとも怪しいですね。 「メールのバージョンが古くなっています」って、メールにバージョンってあるん??(笑) この脅し文句の後にあるのは、リンクです。

よく見ると、使われているドメインはtakaki-shiho.com”…「たかき・しほ」(人名??) じゃ、このドメインは誰が使ってるんでしょうか?

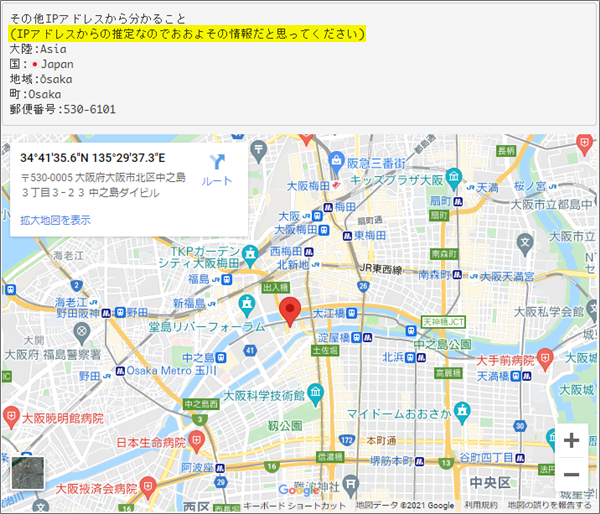

ドメインを割当ててるIPアドレスが”183.90.246.65”で、その所在は国内の大阪。 も少し詳しい位置を調べると…

もちろんおおよその位置です。 URLに接続してみます。

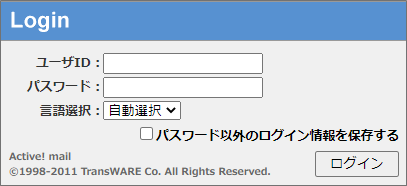

これは、サーバーアプリであるActive Mailのログイン画面を模したものですね(汗) まとめここにサーバー管理者のアカウントを入力させてその情報を盗み取る手口です。 もし騙されてアカウント情報を詐取されてしまうと、サーバーに勝手にログインされ うちの場合、サーバー管理者の登録はinfoアカウントにしていないのでこのアドレスに |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メールActive mail,Cloudflare,cymis.jp,IPアドレス,kagoya,kagoya.jp,kagoya.net,Message ID,Received,Return-Path,SMS,SPAM,takaki-shiho.com,WADAX,Xserver,アカウントの停止,かごや,クラウドフレア,サーバー管理者を狙った,ジャンクメール,ドメイン,なりすまし,フィッシング詐欺,ヘッダーソース,メール,ワードサラダ,完コピ偽サイト,拡散希望,注意喚起,著作権法違反,親愛なる,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要

Posted by heart

関連記事

『詐欺メール』『【AEON】おめでとうございます、5,000WAON POINTを獲得されました!』と、来た件

実在のキャンペーンをネタにした便乗詐欺 スマホやタブレットが普及し増々便利になる ...

『詐欺メール』「ヨドバシ・ドット・コム:アカウントでお支払い方法を更新する必要があります」と、来た件

犯人は、結局何がしたいんだろうか? ※ご注意ください! 当エントリーは迷惑メール ...

『詐欺メール』「Amazon_co_jpをご利用いただきありがとうございます」と、来た件「政弘 根本」編

このタイプのメールが増加傾向 ※ご注意ください! このブログエントリーは、フィッ ...

『詐欺メール』「【三菱UFJ会社】お取引のご確認」と、来た件

日本語をお勉強してください ※ご注意ください! このブログエントリーは、フィッシ ...

『詐欺メール』Amazonから「ご注文商品の発送が完了しました。」と、来た件

突っ込みどころ満載!(笑) ※ご注意ください! このブログエントリーは、フィッシ ...