※ご注意ください!

当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介しています。

このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません!

リンク先は正規サイトを模した完全コピーした偽サイトで、フォームにアカウント情報を

入力させアカウント情報を詐取します。

ですから被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は

ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう

心掛けてください!

”PayPay”を装う詐欺メール オリンピックも終わりいよいよお盆休みとコロナウイルス渦中のイベントが続きます。

人の流れも多くなり感染拡大を一層後押ししそうです。

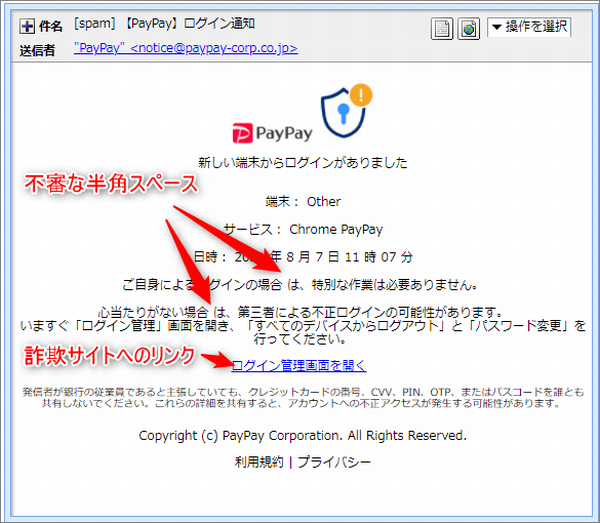

今年は外出を控えおうちで静かに過ごしたいと思います。 さて、今度は”PayPay”を装い第三者による不正ログインを騙った詐欺メールです。

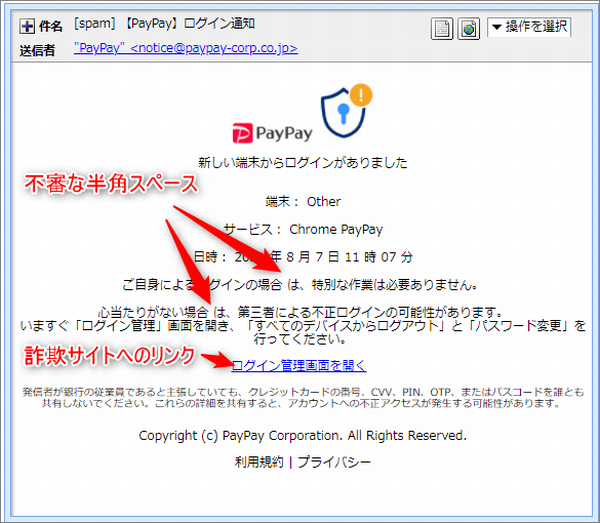

件名は

「[spam] 【PayPay】ログイン通知」

”[spam]”はスパムスタンプ。

これが付いてるのはジャンクメールの証拠です。 差出人

「”PayPay” <notice@paypay-corp.co.jp>」

”paypay-corp.co.jp”は確かに「PayPay株式会社」さんの持ち物。

でも怪しさ満載なのでメールのヘッダーソースを確かめてみます。

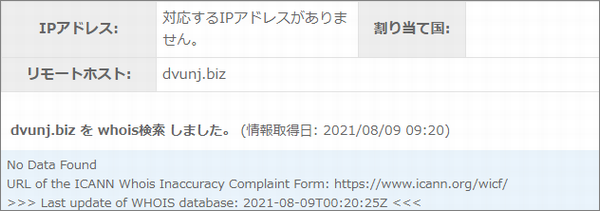

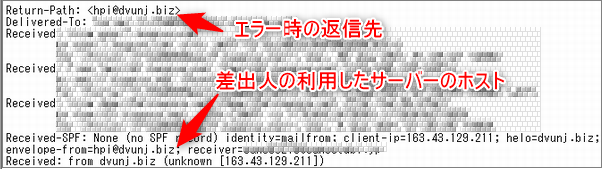

これはこのメールのヘッダーソースの抜粋です。 まずは”Return-Path”

ここはこのメールが何らかの理由で送信先に送ることができなかった場合の返信先。

普通なら差出人のメールアドレスになるのですが、このメールの場合”hpi@dvunj.biz”なんて

全然違うメールアドレスになっています。

でも、このフィールドは差出人と同じで偽装することができますから鵜呑みにはできません。

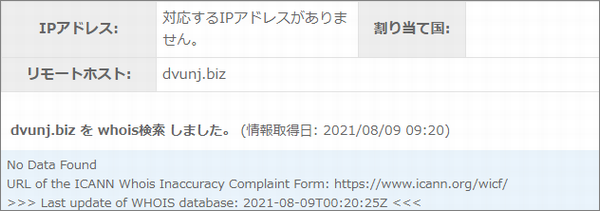

ほらね…”No Data Found”

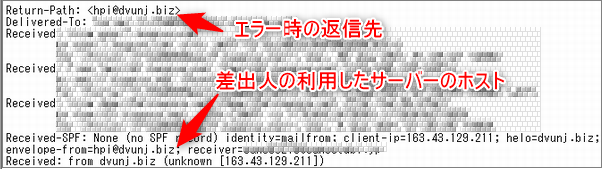

実在しないドメインのようですよ! そして”Received”

これはこのメールが通過したサーバーのホスト情報で、いくつかある内の末尾の”Received”が

差出人の利用したメール送信サーバーの情報です。

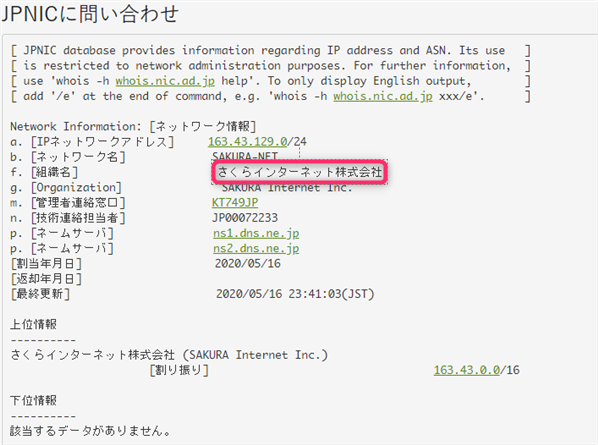

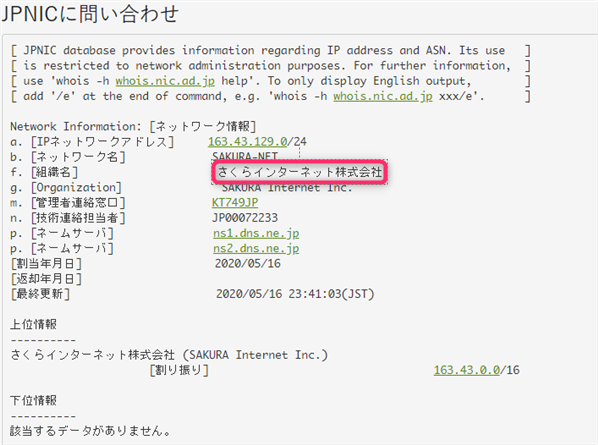

ここには”163.43.129.211” さて、このIPアドレスの所在はどこにあるんでしょうか?

「さくらインターネット株式会社」と出ました。

どうやらこの不届き物はユーザーが犯人のようです!

信用機関が保護されてないサイトを運営?! そして、本文。 | 新しい端末からログインがありました 端末: Other サービス: Chrome PayPay 日時: 2021 年 8 月 7 日 11 時 07 分 ご自身によるログインの場合 は、特別な作業は必要ありません。 心当たりがない場合 は、第三者による不正ログインの可能性があります。

いますぐ「ログイン管理」画面を開き、「すべてのデバイスからログアウト」と「パスワード変更」を行ってください。 ログイン管理画面を開く 発信者が銀行の従業員であると主張していても、クレジットカードの番号、CVV、PIN、OTP、またはパスコードを誰とも共有しないでください。これらの詳細を共有すると、アカウントへの不正アクセスが発生する可能性があります。 | 信憑性を高めるために端末やサービス、ログイン日時など並べてますがもちろん全部ウソ

いつもそうなんだけど、どうやって不正ログインだと断定するのでしょうか? そして最後の行に偉そうに注意喚起が書かれています。

お前が言うな!!

って感じ…(笑) 例によって煽った先に行かせたい偽サイトへのリンクは「ログイン管理画面を開く」って

文字列に施されています。

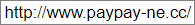

そのリンク先のURLがこちらです。

分かります?

”http”の後ろに”s”がありません。

と、言うことは、このサイトは暗号化保護されてない危険なサイト。

ブラウザではこのように注意を促されます。

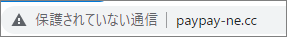

信用機関が保護されてないサイトを運営?!…んなわけないでしょ?! 使われているドメインは”paypay-ne.cc”

”.cc”ってトップレベルドメインは、オーストラリア領ココス諸島に割当てられている

ドメインで格安で取得できる使い捨てにピッタリなドメイン(笑) こんなドメイン誰が使ってるんでしょうか?

もちろん調べてみました。

登録申請は中国河北省で、現在の運用先は韓国とされています。

所在地をもう少し詳しく調べてみると…

おおよそですが、隣国の首都付近でした。

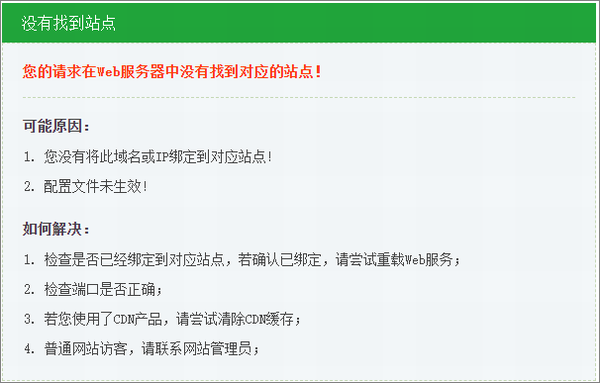

ここに設置されたウェブサーバーでリンク先のサイトは運営されているようです。 その詐欺サイトへ行ってみると。

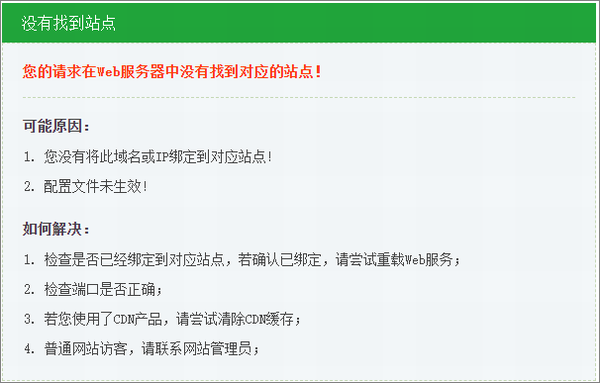

中国語です。

こんな時は他力本願、Google先生にお願いです!(笑) サイトが見つかりません

あなたのリクエストはウェブサーバーで対応するサイトを見つけられませんでした! 考えられる理由: このドメイン名またはIPを対応するサイトにバインドしていません!

構成ファイルは有効になりません!

の解き方: 対応するサイトにバインドされているかどうかを確認します。バインドされていることが確認された場合は、Webサービスをリロードしてみてください。

ポートが正しいかどうかを確認します。

CDN製品を使用している場合は、CDNキャッシュをクリアしてみてください。

通常のウェブサイト訪問者については、ウェブサイト管理者に連絡してください。 | どうやら閉鎖している感じですね。

まとめ アジア三国を股にかけたフィッシング詐欺でしたね(;^_^A

詐欺サイトが閉鎖しているからと言っても油断は禁物!

サイトなんてボタン一つでON/OFFできるのでまたいつ息を吹き返すか分かりません。

こうして細かく見てくると、詐欺を見抜く箇所は散見できます。

とにかくお金に関わるメールはこういう観点に注意し特に慎重に判断しましょう。 |