【解析】KAGOYAを騙る「認証トークンの有効期限」詐欺メールの正体とIP調査

目次 ■ 最近のスパム動向

■ 受信メール解析データ

※件名に[spam]と付与されているのは、スパムフィルタが送信元の信頼性の低さを検知したためです。また、送信者アドレスが受信者のドメインを盗用している場合、なりすましの蓋然性が極めて高くなります。

▼ 送信者に関する詳細情報

■ メール本文の再現

※できる限り忠実に再現していますが、本物の詐欺メールとデザインが異なる場合もあります。

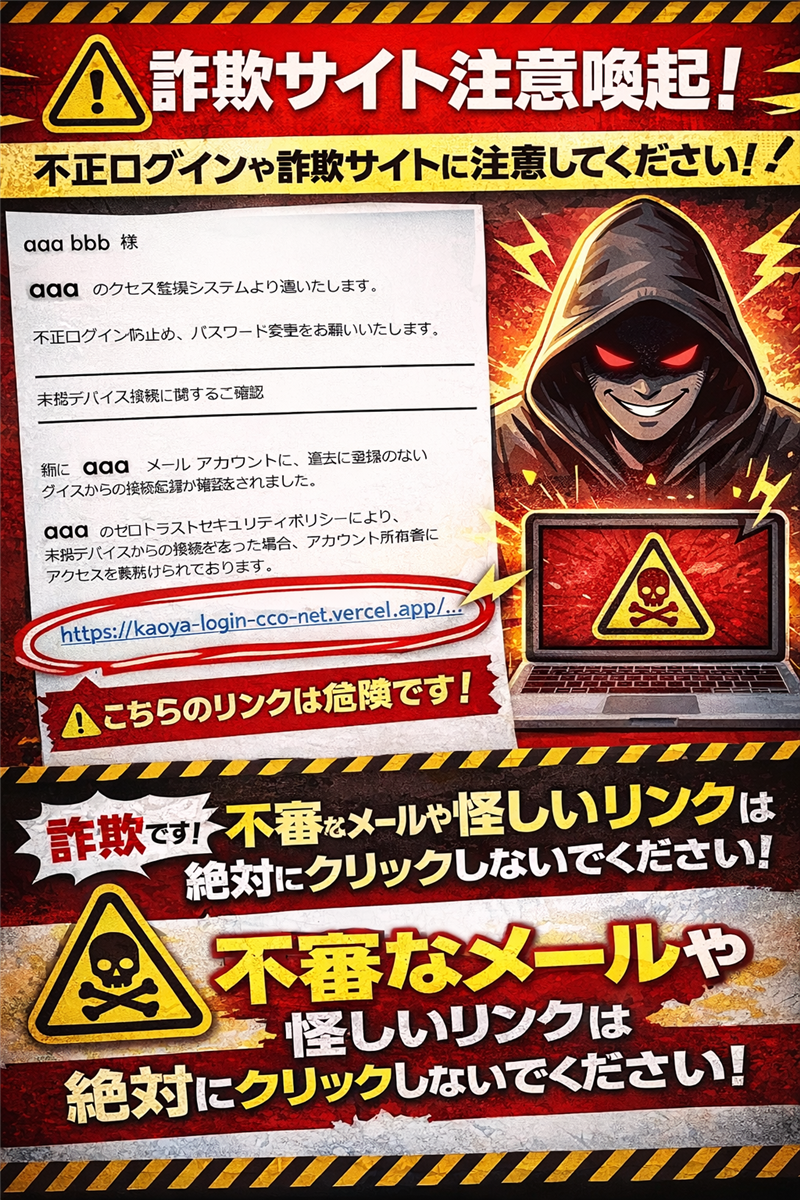

■ 専門家による解析コメント

■ 危険なポイントと対処法

■ メール回線関連情報(送信元解析)

※カッコ内のIPアドレスは、このメールを配信するために直接利用されたサーバーの情報です。「bc.googleusercontent.com」が含まれることから、攻撃者がGoogle Cloudのインフラを悪用して送信したことが裏付けられます。 詳細解析データ: https://ip-sc.net/ja/r/34.84.165.100

■ リンク関連および誘導先の状態

▼ サイト回線関連情報(誘導先ドメイン解析)

※ドメイン登録日が受信日のわずか数日前です。これは、特定のキャンペーンを仕掛けるために直前に取得された「使い捨てドメイン」であることを示しており、URLが危険であると判断できる決定的なポイントです。 詳細解析データ: https://ip-sc.net/ja/r/76.76.21.21

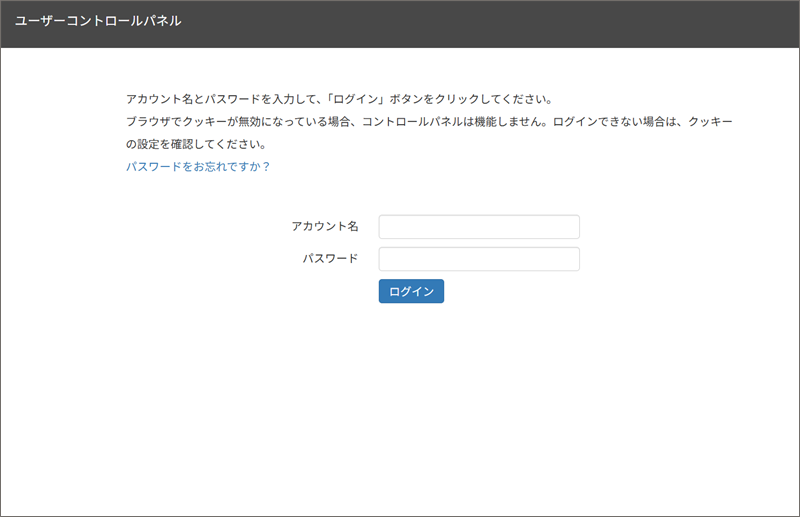

■ 誘導先フィッシングサイトの画像

※実際のウェブメール「Active!mail」のログイン画面を精巧に模倣しており、アカウント名とパスワードを盗み取る構造になっています。過去の事例と比較しても、視覚的な違和感が非常に少なくなっています。

■ まとめと最終警告

|