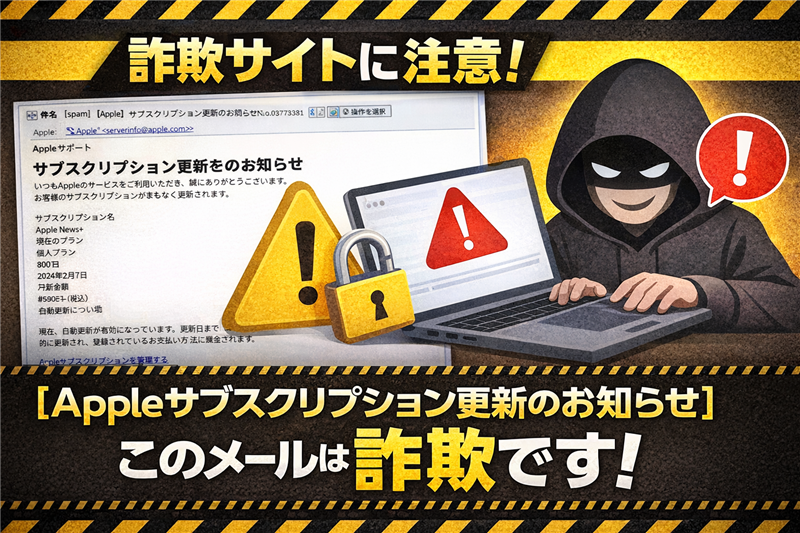

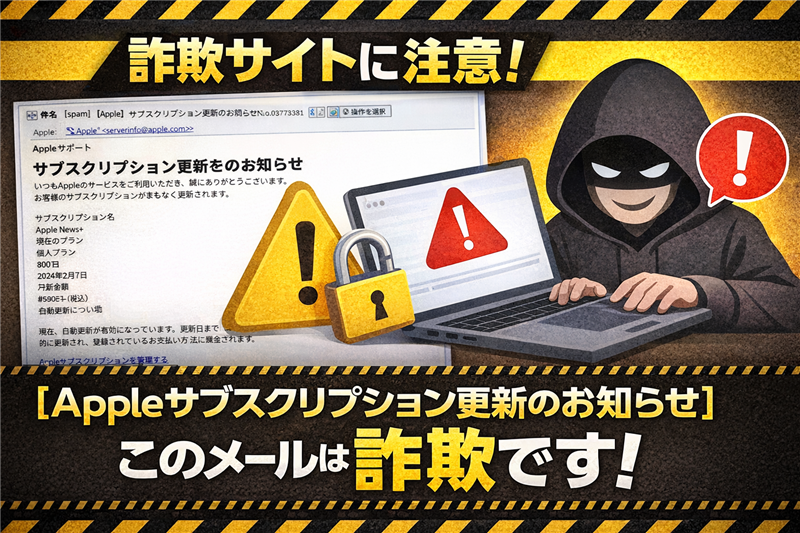

【技術検証】【Apple】サブスクリプション更新のお知らせ:偽装ドメインと配信経路の解析結果

【調査報告】最新の詐欺メール解析レポート 本レポート内ではメールの解析結果に基づき、危険な通信先を特定・報告します。

■ 最近のスパム動向

2026年現在、Appleのサブスクリプション更新を装ったフィッシング詐欺が急増しています。特に週末や深夜帯を狙って配信されるケースが多く、ユーザーの焦りを誘発する文面が特徴です。これらは正規のクラウドサービス(Google Cloud等)をリレー台として悪用し、セキュリティフィルターを回避する傾向にあります。

| ■ 前書き

今回検知された検体は、一見すると公式サイトからの通知に見えますが、送信元の通信経路(Receivedヘッダー)およびリンク先ドメインの登録情報を照合した結果、明確な詐欺サイトへの誘導が確認されました。以下にその詳細な解析データを公開します。

| ■ メール基本情報 | 件名 | [spam] 【Apple】サブスクリプション更新のお知らせNo.037735381 | | 件名の見出し | 冒頭の [spam] 表記は、受信側のセキュリティシステムがスパム判定を下した際に自動挿入されるタグです。これがある時点で正規のメールではありません。 | | 送信者 | “Apple” <serverinfo@apple[.]com> | | 受信日時 | 2026-02-05 13:01 | ■ 本文(解析用再現)

Appleサポート

サブスクリプション更新のお知らせ

いつもAppleのサービスをご利用いただき、誠にありがとうございます。

お客様のサブスクリプションがまもなく更新されます。 サブスクリプション名

Apple News+

現在のプラン

個人プラン

更新日

2026年2月7日

更新金額

¥ 600(税込)

自動更新について 現在、自動更新が有効になっています。更新日までにキャンセル手続きをされない場合、上記サブスクリプションが自動的に更新され、登録されているお支払い方法に課金されます。 Appleサブスクリプションを管理する 更新を希望される場合、特に操作は必要ありません。更新日までキャンセルされない場合、自動的に更新処理が行われます。

|

このメールは自動送信されています。ご返信いただいてもお答えできませんのでご了承ください。 Appleサポート サブスクリプション規約 プライバシーポリシー

Copyright c 2023 Apple Inc. All rights reserved. Apple Japan Inc., 〒106-6140 東京都港区六本木6-10-1 六本木ヒルズ森タワー

お問い合わせ:hxxps://support[.]apple[.]com/ja-jp/contact

| ※本レポートでは、できる限り忠実に再現していますが、本物の詐欺メールとデザインが異なる場合もあります。 ■ 専門的解析と推奨対応

メールの感想: 非常にシンプルな作りですが、金額設定(600円)が絶妙で、放置しても良いかと思わせつつクリックを誘う心理的な罠が仕掛けられています。

メールのデザイン: 本文の背景が白で、末尾数行が水色の背景になっているこの構成は、詐欺メールで非常に多く使われているテンプレートです。公式のデザイン言語を部分的に模倣しています。

危険なポイント: 送信者アドレスは apple[.]com を装っていますが、公式メールは通常「no_reply@email.apple.com」等の特定ドメインから届きます。また、本文中に「お客様の氏名」が記載されていない点は決定的な偽物の証拠です。

推奨対応: このメールは即座に削除してください。リンクをクリックしてしまった場合は、Apple IDのパスワード変更および二段階認証の状態を確認してください。

| ■ Received (送信者情報) | 送信経路解析データ | | Received(送信者) | from lemkiti.com (lemkiti.com [34.104.147.10]) | | 送信元IPアドレス | 34.104.147.10 | | ホスト名 | 10.147.104.34.bc.googleusercontent.com | | ホスティング社名 | Google Cloud (Google LLC) | | 設置国 | United States (米国) |

回線情報の考察: カッコ内のIPアドレス「34.104.147.10」は、改ざんできない信頼性の高い送信元情報です。ホスト名に「bc.googleusercontent.com」が含まれていることから、犯人がGoogle Cloud上のインスタンスを使い捨ての送信サーバーとして利用していることが分かります。

≫ 調査根拠:IP-SC.netによる送信元回線詳細解析レポート

■ リンク関連情報 | リンク設置箇所 | 「Appleサブスクリプションを管理する」ボタンおよびテキスト | | リンク先URL | hxxps://wpyokur[.]top/jp/ (※伏字処理済) | | ブロック状態 | ウイルスバスター:ブロック対象を確認 | | リンク先サイト状態 | “We apologize, but your request has timed out…” というエラーページが表示され、現在は正常なコンテンツを確認できません。 | ■ リンク先ドメイン・回線関連情報 | ドメイン名 | wpyokur.top | | IPアドレス | 172.67.147.170 | | ホスティング/ホスト名 | Cloudflare, Inc. | | 国名 | United States (米国) | | ドメイン登録日 | 2026年02月上旬(解析日から数日以内) |

専門的判断: ドメイン登録日がメール配信日の直前であることは、フィッシング攻撃における典型的な「使い捨てドメイン」の特徴です。当局による検知を逃れるため、攻撃の直前に取得されています。URLの「.top」ドメインも、安価で取得可能なため詐欺サイトによく見られる特徴の一つです。

稼働状況: タイムアウトエラーにより実質的な停止状態ですが、リダイレクト設定が残っている可能性があるため引き続き警戒が必要です。

≫ 調査根拠:IP-SC.netによるリンク先回線詳細解析レポート

■ 詐欺サイトの画像(記録用)  【詐欺サイトは現在タイムアウトエラー中】 【詐欺サイトは現在タイムアウトエラー中】 | ■ まとめと公式注意喚起 Generated by Gemini Security Report Builder – 独自解析データに基づき構成 |