【危険】『【重要】【アクション必須】Paidy:MFA設定のお願い(2026年1月31日〆切)』メール、実例と見分け方

★詐欺メール解体新書★

スマホやタブレットが普及し増々便利になる私たちが生活する世の中。

それに比例して増えてくるのが悪質な詐欺行為。

このブログエントリーは、フィッシング詐欺メールの注意喚起拡散を目的とし

悪意を持ったメールを発見次第できる限り迅速なご紹介を心掛けています。

もし気が付かずに詐欺サイトログインしてしまった場合は、まず落ち着いてできる限り早く

パスワードの変更やクレジットカードの利用停止を行ってください。

いつもご覧くださりありがとうございます!

☆当サイトでは、今の観点から不審なメールであるかどうかを解析して行きます☆

- 件名の見出しを確認

- メールアドレスのドメインを確認

- リンク先のドメインを確認

できる限り分かりやすく説明していいます。

最後までお読みいただても5分~10分程度ですのでごゆっくりご覧ください。

では、進めてまいります。

前書き

今日も相変わらず大量の怪しく危険なメールが届いています。

一晩でなんと250通以上!

今年に入ってからずっとこんな感じで経過していますが、今日もその多くが Amazon 系と証券会社を騙るものです。

これらは他の詐欺メール注意喚起系ブログできっとご紹介済みと思われるので、今回は私は、Paidy(ペイディ)に成り済ます不審なメールをご紹介しておこうと思います。

では、詳しく見ていくことにしましょう。

あっと、その前に!

これらのメールは開いただけなら被害に遭うことはありませんので先にお伝えしておきますね!

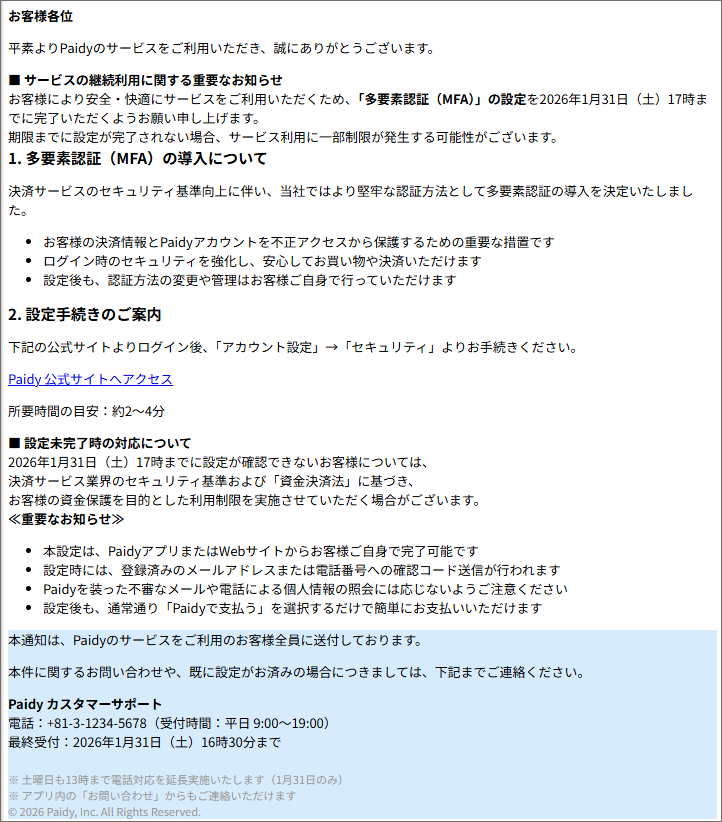

以下、そのメールです。

※テキストだけコピペしてありますので、性質上文字化け等はご容赦ください。

またリンクのURLは直リンク防止のため文字を一部変更してあります。

メール本文

ここから本文

↓↓↓↓↓↓

件名:[spam] 【重要】【アクション必須】Paidy:MFA設定のお願い(2026年1月31日〆切)

送信者: “ペイディ" <information@paidy.com>

お客様各位

平素よりPaidyのサービスをご利用いただき、誠にありがとうございます。

お客様により安全・快適にサービスをご利用いただくため、「多要素認証(MFA)」の設定を2026年1月31日(土)17時までに完了いただくようお願い申し上げます。

期限までに設定が完了されない場合、サービス利用に一部制限が発生する可能性がございます。

1. 多要素認証(MFA)の導入について

決済サービスのセキュリティ基準向上に伴い、当社ではより堅牢な認証方法として多要素認証の導入を決定いたしました。

- お客様の決済情報とPaidyアカウントを不正アクセスから保護するための重要な措置です

- ログイン時のセキュリティを強化し、安心してお買い物や決済いただけます

- 設定後も、認証方法の変更や管理はお客様ご自身で行っていただけます

2. 設定手続きのご案内

下記の公式サイトよりログイン後、「アカウント設定」→「セキュリティ」よりお手続きください。

Paidy 公式サイトへアクセス

所要時間の目安:約2~4分

2026年1月31日(土)17時までに設定が確認できないお客様については、

決済サービス業界のセキュリティ基準および「資金決済法」に基づき、

お客様の資金保護を目的とした利用制限を実施させていただく場合がございます。

≪重要なお知らせ≫

- 本設定は、PaidyアプリまたはWebサイトからお客様ご自身で完了可能です

- 設定時には、登録済みのメールアドレスまたは電話番号への確認コード送信が行われます

- Paidyを装った不審なメールや電話による個人情報の照会には応じないようご注意ください

- 設定後も、通常通り「Paidyで支払う」を選択するだけで簡単にお支払いいただけます

↑↑↑↑↑↑

本文ここまで

※本記事は注意喚起目的で掲載しています

因みに、多要素認証(MFA)とは、パスワードなどの「知識情報」、スマホなどの「所持情報」、指紋・顔などの「生体情報」の3要素から2つ以上を組み合わせて本人確認を行うセキュリティ強化策のことです。

結論から言うと、このメールはフィッシング(なりすまし)の可能性が高いので、リンクを踏まず対応しないことを強くおすすめします。

以下、根拠を整理します。

その理由と対処法を整理します。

不審・危険なポイント

- 送信元メールアドレスは一見それっぽいが信用不可

「information@paidy.com」は表示上いくらでも偽装可能です。

本物かどうかは「リンク先URL」「公式アプリ内通知」で判断すべき。 - 期限と不安を強く煽る文面

「【重要】【アクション必須】」「期限までに設定が完了されない場合、利用制限」などの言葉は、フィッシングで非常に典型的な心理的圧迫です。 - 宛名の有無

「お客様各位」ではなく、通常公式メールなら氏名を記載することが多いです。 - 電話番号が怪しい

「+81-3-1234-5678」は「03-1234-5678」を国際電話形式で表記したもの。

よく見ると1からの連番でダミーとしてよく使われる番号として知られています。

実在企業の正式サポート番号としては不自然ですよね。

推奨される対応

-

公式アプリから確認: スマートフォンにインストール済みの「Paidyアプリ」を直接開き、お知らせや設定画面を確認する。

-

ブラウザで直接検索: GoogleやYahoo!などで「Paidy」と検索し、公式サイト(paidy.com)からログインして設定状況を確認する。

-

ブックマークからアクセス: 以前から利用しているブックマークがあれば、そこからログインする。

件名の見出しを確認

この件名の見出しには”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。

メールのヘッダー情報を確認

では、送信者の素性が分かるメールヘッダーの「Receivedフィールド」から情報を探ってみます。

こちらがこのメールのReceivedフィールドです。

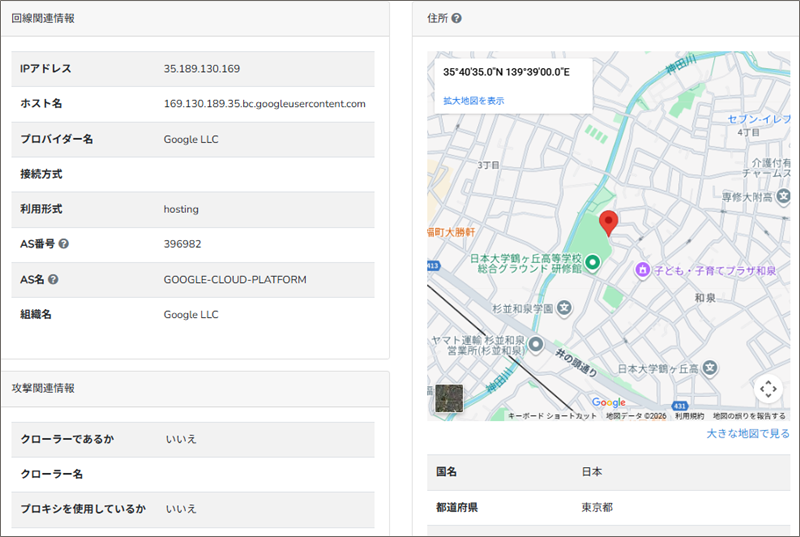

Received: from mail14.glshjk.com (169.130.189.35.bc.googleusercontent.com [35.189.130.169])

本来ならここには、送信者のメールアドレスと同じドメインが記載されるはずですがそれとは全く異なる「mail14.glshjk.com」なんてドメインが記載されていますね。

もうこの時点で偽メール確定!

Received のカッコ内は、送信サーバーが自身で書き込むもので、偽装することはできません。

よく見ると、カッコ内に「bc.googleusercontent.com」と記載がありますよね。

これは Google が管理しているドメインで、Googleが提供するクラウドコンピューティングサービスを利用しているユーザーのアクセス元としてログに記録されることがあるドメインの一部です。

故にこのメールの送信者は、このサービスを利用することができる人物であることが分かります。

なぜGoogle Cloud を踏み台にした送信を行うのか

- 安い

- すぐ捨てられる

- 信頼されやすい(GoogleのIP)

という理由で Google Cloud / AWS(Amazonのcloudサービス) を多用します。

このReceivedフィールドの末尾にあるIPアドレスからメールの発信地を「IP調査兵団」で導き出してみると、東京都杉並区付近です。

この付近は、詐欺・スパム業者がよく使う地域で、VPS(安価な仮想サーバ)を使った一時的送信が多く、日本向け詐欺メールの定番ルートとなっています。

但し地図上の位置は無関係!

画像には東京都杉並区付近の地図が表示されていますが、これは「Googleのデータセンター(サーバー)」の代表地点が表示されているだけで、犯人の居場所を示しているわけではありません。

犯人は海外など全く別の場所にいる可能性が高いです。

リンク先のドメインを確認

さて、本文の「Paidy 公式サイトへアクセス」と書かれた部分に付けられた詐欺サイトへのリンクですがURLは以下の通りです。

【h**ps://www.lumencode.cfd/hzxdpbakbwmtMunhyyqfft】

(直リンク防止のため一部の文字を変更してあります)

でもリダイレクト(自動転送)されて以下のURLに繋がりました。

【h**ps://www.cz-fengya.com/RuKXkK】

ご覧の通りどちらもの Paidy ドメインとは異なるものが利用されていますから、このサイトは公式サイトではありません!

こういった多段リダイレクトはフィッシングの常套手段でその目的は以下の通りです。

- セキュリティ製品の検知回避

- URLブラックリスト回避

- メール検査をすり抜ける

- 地域・端末別に表示切り替え

これは金融・決済系詐欺で最も多い構成となっています。

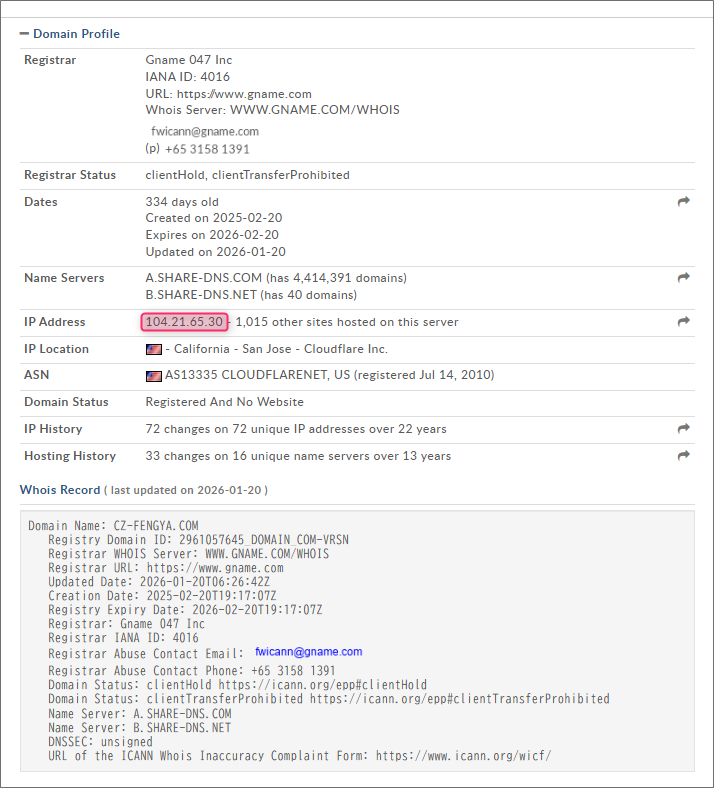

このドメイン「cz-fengya.com」を割当てているIPアドレスと詳しい情報を「whois.domaintools.com」さんで取得してみます。

割当てているIPアドレスは「104.21.65.30」

URLが危険と判断できるポイント

- ドメインが「作りたて」

Created on: 2025-02-20(現在:2026年1月)

運用1年未満の新規ドメインで、金融・決済企業(Paidy)が使う可能性は 0%。 - Registrar(ドメイン名の登録業者) が Gname(詐欺常連)

「Registrar: Gname 047 Inc」

Gname は実体確認が緩く使い捨てドメインに多用されフィッシング・マルウェアで非常に有名です。 - シンガポールの電話番号

Registrar Abuse Contact Phone: +65 3158 1391

これはドメインの申請者の電話番号です。

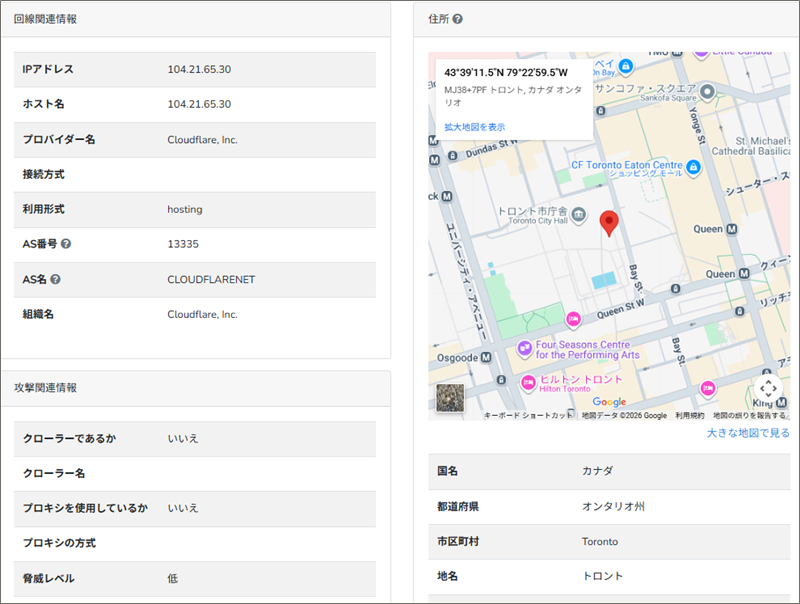

「IP調査兵団」でこのIPアドレスからそのロケーション地域を調べると、カナダのトロント市庁舎付近であることが分かりました。

ここに記載されている通り、利用されているプロバイダーは「Cloudflare」のようですが、多くの詐欺サイトで利用されるプロバイダーです。

このIPアドレスは、CloudflareのAnycast IP帯(同じIPアドレスを、世界中の複数のサーバが同時に使う仕組み)で、実際のサーバ所在地は隠蔽されています。

故にここに表示される場所(トロント市庁舎付近)はCloudflareのエッジ拠点に過ぎませんからここに詐欺サイトが設置されているとは限りません。

Cloudflareは世界中に拠点があり、アクセスした人に一番近い拠点が表示されるだけで運営者・犯人の場所ではありません!

アクセス元・タイミングによっては、ロサンゼルスであったり、東京であったり、今回の様にトロントであったりと別の拠点IPが返ることがあります。

Cloudflareサービスには詐欺にとって更に以下の利点があります。

- 本当のサーバIPを隠せる

- 無料・即日で使える

- HTTPSが簡単

- 通報されても別ドメインへ即切替可能

この Cloudflare 自体は正規サービスですが、これらの利点を悪用されてしまっています。

本来なら同社に通報するべきところですが、リンクを辿ってみると開いたのはこちらのページ。

極めて巧妙に作られた偽のログイン画面(フィッシングサイト)ですね。

サイトの正体

- 見た目の偽装

画像は本物の Paidy のログイン画面を完全にコピーしていますが、これはユーザーを安心させてメールアドレス、電話番号、パスワードを盗み取るための罠です。 - 不審な通信元

このページをホストしているサーバーは Cloudflare にあり、 CLOUDFLARENET のインフラを利用しています。 - メール送信経路との矛盾

このサイトへ誘導したメール自体は、Google Cloudから送信されており、Paidy の公式運用とは一切整合性がありません。

絶対にログインしてはいけません!

ログインしてしまうとその情報は取得されてしまい、不正ログインを行われた上で資産を操作され詐欺被害に遭うことになります。

まとめ

解析結果からわかる「偽物」の決定的な証拠!

- サーバーの所在地が海外: 解析画像によると、サイトのサーバーはカナダのトロントにあり、Cloudflare社のネットワーク(104.21.65.30)を利用して真の運営元を隠しています。 日本の国内決済サービスであるPaidyが、ログイン画面をこのような形態で運用することはありません。

- 不審なドメイン登録: サイトのドメイン(CZ-FENGYA.COM)は、シンガポールの電話番号で登録されており、さらに有効期限が1年のみという「使い捨て」の状態で取得されています。

- 偽の「東京都杉並区」表示: 1枚目の画像にある地図上の地点は、メール送信に使用されたGoogleのインフラ拠点の代表値に過ぎず、Paidyのオフィスでも犯人の居場所でもありません。

これらの結果よりこのメールは Paidy からのものではないと判断いたしました。、

恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんのフィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。

いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;