『詐欺メール』『【新春特典】3,600ポイントゲット!楽天カードポイントが貯まる!』と、来た件

★詐欺メール解体新書★

スマホやタブレットが普及し増々便利になる私たちが生活する世の中。

それに比例して増えてくるのが悪質な詐欺行為。

このブログエントリーは、フィッシング詐欺メールの注意喚起拡散を目的とし

悪意を持ったメールを発見次第できる限り迅速なご紹介を心掛けています。

もし気が付かずに詐欺サイトログインしてしまった場合は、まず落ち着いてできる限り早く

パスワードの変更やクレジットカードの利用停止を行ってください。

いつもご覧くださりありがとうございます!

☆当サイトでは、今の観点から不審なメールであるかどうかを解析して行きます☆

- 件名の見出しを確認

- メールアドレスのドメインを確認

- リンク先のドメインを確認

できる限り分かりやすく説明していいます。

最後までお読みいただても5分~10分程度ですのでごゆっくりご覧ください。

では、進めてまいります。

前書き

相変わらず証券会社を騙るメールが多い中、今日目立つのは楽天を騙るメールです。

立て続けに同じ内容が送られてくるのも怪しく危険なメールの特徴ですよね。

今回は、そんな「楽天銀行」に成り済ます不審なメールのご紹介となります。

では、詳しく見ていくことにしましょう。

以下、そのメールです。

※テキストだけコピペしてありますので、性質上文字化け等はご容赦ください。

またリンクのURLは直リンク防止のため文字を一部変更してあります。

メール本文

ここから本文

↓↓↓↓↓↓

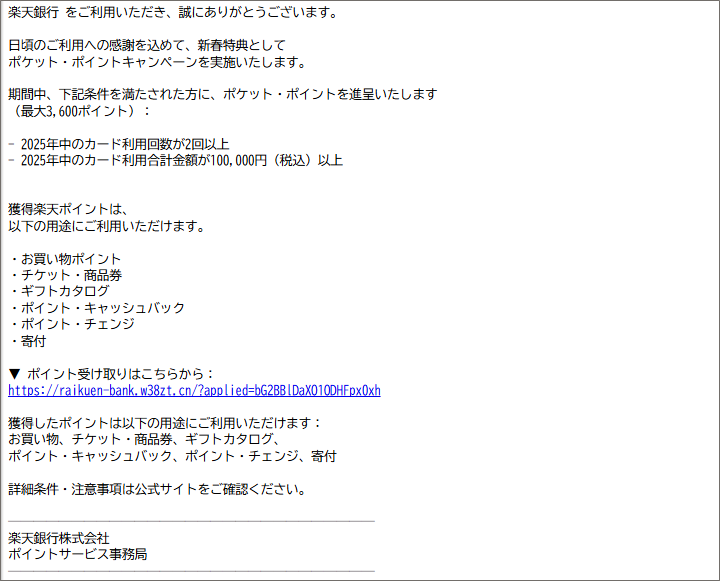

件名:[spam] 【新春特典】3,600ポイントゲット!楽天カードポイントが貯まる!

送信者: “楽天銀行" <info@ixpmrx.com>

楽天銀行 をご利用いただき、誠にありがとうございます。

日頃のご利用への感謝を込めて、新春特典として

ポケット・ポイントキャンペーンを実施いたします。

期間中、下記条件を満たされた方に、ポケット・ポイントを進呈いたします

(最大3,600ポイント):

– 2025年中のカード利用回数が2回以上

– 2025年中のカード利用合計金額が100,000円(税込)以上

獲得楽天ポイントは、

以下の用途にご利用いただけます。

・お買い物ポイント

・チケット・商品券

・ギフトカタログ

・ポイント・キャッシュバック

・ポイント・チェンジ

・寄付

▼ ポイント受け取りはこちらから:

h**ps://raikuen-bank.w38zt.cn/?applied=bG2BBlDaXO1ODHFpx0xh

獲得したポイントは以下の用途にご利用いただけます:

お買い物、チケット・商品券、ギフトカタログ、

ポイント・キャッシュバック、ポイント・チェンジ、寄付

詳細条件・注意事項は公式サイトをご確認ください。

─────────────────────────────

楽天銀行株式会社

ポイントサービス事務局

─────────────────────────────

↑↑↑↑↑↑

本文ここまで

これは偽のキャンペーンを利用した悪質な詐欺メールの可能性が大です!

その理由を説明しておきますね。

- 送信元ドメインが楽天と無関係

「"楽天銀行" <info@ixpmrx.com>」は楽天銀行正規ではありません。

楽天銀行の正規ドメインは「@rakuten-bank.co.jp」や「@rakuten.co.jp」などで「ixpmrx.com」は完全に無関係でなりすまし確定です! - 「ポケット・ポイント」という用語の混同

「ポケット・ポイント」は通常、VJAグループ(三井住友カード系)などのポイント名称です。

楽天の場合は「楽天ポイント」ですので、サービス名が混ざっているのは詐欺メールによくある特徴です。 - キャンペーン内容が不自然

条件が曖昧で、ログインを急がせる構成もフィッシングの典型文面です。

件名の見出しを確認

この件名の見出しには”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。

メールのヘッダー情報を確認

では、送信者の素性が分かるメールヘッダーの「Receivedフィールド」から情報を探ってみます。

こちらがこのメールのReceivedフィールドです。

Received: from ixpmrx.com (94.109.97.34.bc.googleusercontent.com [34.97.109.94])

Received のカッコ内は、送信サーバーが自身で書き込むもので、偽装することはできません。

よく見ると、カッコ内に「bc.googleusercontent.com」と記載がありますよね。

これは Google が管理しているドメインで、Googleが提供するクラウドコンピューティングサービスを利用しているユーザーのアクセス元としてログに記録されることがあるドメインの一部です。

故にこのメールの送信者は、このサービスを利用することができる人物であることが分かります。

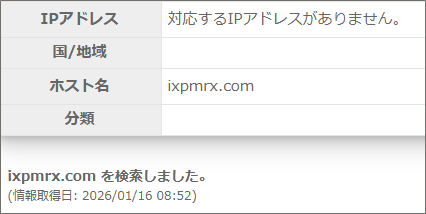

では、試しにドメイン「ixpmrx.com」を割当てているIPアドレスとカッコ内のIPアドレスを比較してみましょう。

こちらが「Grupo」さんで取得したこのドメインに割当てているIPアドレスです。

おっと、これは比較以前の問題ですね。

「対応するIPアドレスがありません。」とあるので、このドメインはIPアドレスに割り当てられておらず現在は使用不可能なものです。

この結果からこの送信者が使ったとされる「ixpmrx.com」を使ったメールアドレスは偽装であることが確定です!!

このReceivedフィールドの末尾にあるIPアドレスからメールの発信地を「IP調査兵団」で導き出してみると、大阪市庁舎付近付近です。

この結果からこのメールの送信者は、Google Cloudの大阪リージョン(拠点)のデーターセンターを介してこのメールを送ってきたようです。

リンク先のドメインを確認

さて、本文に直書きされた詐欺サイトへのリンクですが、実際に接続されるサイトのURLは以下の通りです。

【h**ps://raikuen-bank.w38zt.cn/?applied=bG2BBlDaXO1ODHFpx0xh】

(直リンク防止のため一部の文字を変更してあります)

ご覧の通りこれも楽天銀行のドメインとは異なる中国(.cn)のものが利用されていますから、このサイトは公式サイトではありません!

先程と同様にこのドメインに関する詳しい情報を「Grupo」さんで取得してみます。

このドメイン情報からわかることを説明します。

- 登録日が異常に新しい

「Registration Time: 2025-02-25」

「Expiration Time: 2026-02-25」

このように利用開始から1年契約されています。

短期・使い捨ては、フィッシングで最も多いパターンで楽天銀行クラスのドメインではあり得ません。 - 登録者名が個人名(中国語)

「Registrant: 蔡〇东」(文字化けしてたらごめんなさい)

日本の金融機関なら法人名(楽天銀行株式会社)、法人住所、日本国内連絡先として登録するはずです。 - 連絡先メールが Yahoo.jp

「Registrant Contact Email: a929471@yahoo.co.jp」

金融機関がフリーメールを使うことはあり得ません。

しかも .jp を使って「日本企業っぽさ」を偽装って… - 中国レジストラ

「Sponsoring Registrar: 四川域趣网络科技有限公司」←中国国内レジストラ(ドメイン登録業者)

そんなレジストラを日本の銀行が選ぶ理由は皆無です。

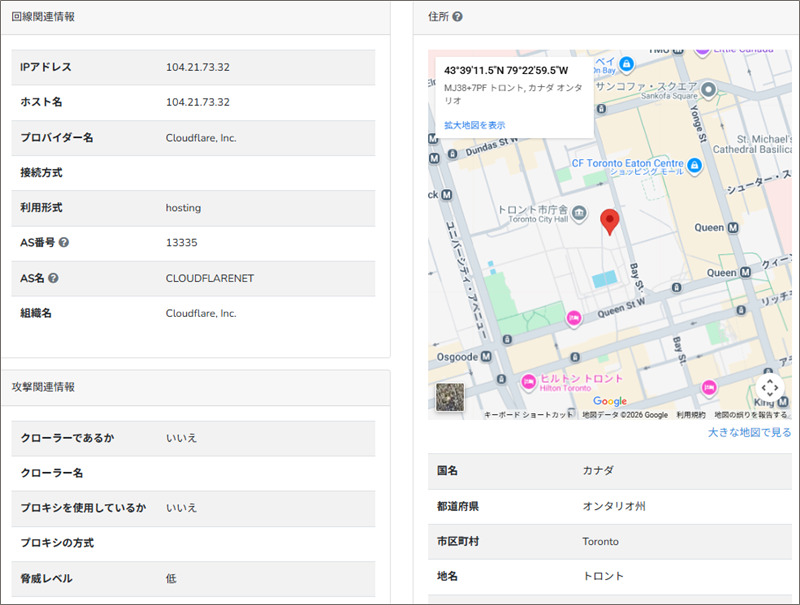

割当てているIPアドレスは「104.21.73.32」

「IP調査兵団」でこのIPアドレスからそのロケーション地域を調べると、詐欺サイト設置場所は、カナダのトロント市庁舎付近であることが分かりました。

ここに記載されている通り、利用されているプロバイダーは「Cloudflare」のようですが、多くの詐欺サイトで利用されるプロバイダーです。

このIPアドレスは、CloudflareのAnycast IP帯(同じIPアドレスを、世界中の複数のサーバが同時に使う仕組み)で、実際のサーバ所在地は隠蔽されています。

故にここに表示される場所(トロント市庁舎付近)はCloudflareのエッジ拠点に過ぎませんからここに詐欺サイトが設置されているとは限りません。

このサービスには詐欺にとって更に以下の利点があります。

- 本当のサーバIPを隠せる

- 無料・即日で使える

- HTTPSが簡単

- 通報されても別ドメインへ即切替可能

この Cloudflare 自体は正規サービスですが、これらの利点を悪用されてしまっています。

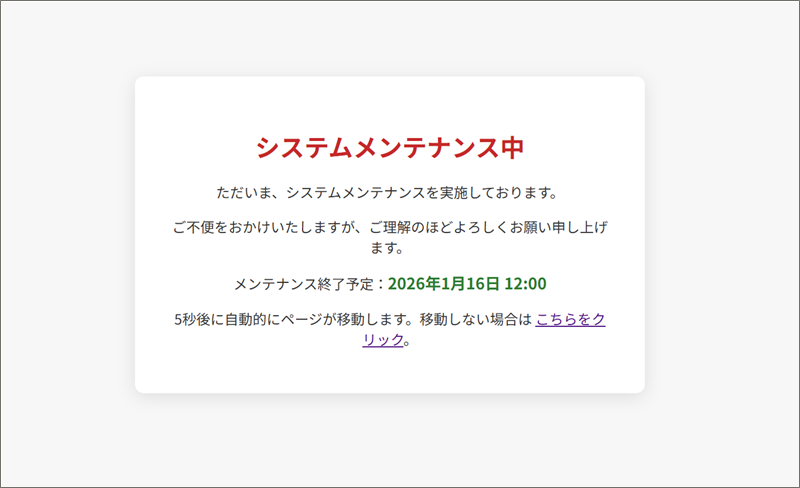

リンクを辿ってみると、一旦はシステムメンテナンス中と書かれたページが開きました。

そしてすぐにリダイレクト(自動転送)され、正規の楽天銀行のトップページに転送されてしまいました。

これは詐欺サイトでよく使われる手口で、条件分岐(フィルタリング)と呼ばれます。

システムメンテナンス中ページを表示中に裏側では以下の判定をしています。

・User-Agent(ブラウザか、botか)

・Referer(参照元)

・IPアドレス(日本 / 海外、クラウド)

・アクセス回数

・時間帯

これらを元に条件に合わない場合は偽メンテ画面 → 数秒後 → 本物の楽天トップへ接続し、条件に合う場合だけ偽ログイン画面表示させます。

私の場合は、どうやらお眼鏡に掛からなかったようですね。

まとめ

メールの文面や送信者のメールアドレスとリンク先のドメインが「楽天銀行」のものと異なるのでこのメールを詐欺メールと判定いたしました。

恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんのフィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。

いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;