『詐欺メール』『信用金庫ご利用様限定! 2026年超大型抽選会(Apple iPhone 17 Pro Max 最新モデル等)』と、来た件

★詐欺メール解体新書★

スマホやタブレットが普及し増々便利になる私たちが生活する世の中。

それに比例して増えてくるのが悪質な詐欺行為。

このブログエントリーは、フィッシング詐欺メールの注意喚起拡散を目的とし

悪意を持ったメールを発見次第できる限り迅速なご紹介を心掛けています。

もし気が付かずに詐欺サイトログインしてしまった場合は、まず落ち着いてできる限り早く

パスワードの変更やクレジットカードの利用停止を行ってください。

いつもご覧くださりありがとうございます!

☆当サイトでは、今の観点から不審なメールであるかどうかを解析して行きます☆

- 件名の見出しを確認

- メールアドレスのドメインを確認

- リンク先のドメインを確認

できる限り分かりやすく説明していいます。

最後までお読みいただても5分~10分程度ですのでごゆっくりご覧ください。

では、進めてまいります。

前書き

最近、信用金庫を名乗る怪しく危険なメールが散見されます。

今日も「全国信用金庫協会」を騙るきな臭いメールが私の所に複数通届いています。

今回は、不審なメールのご紹介となります。

では、詳しく見ていくことにしましょう。

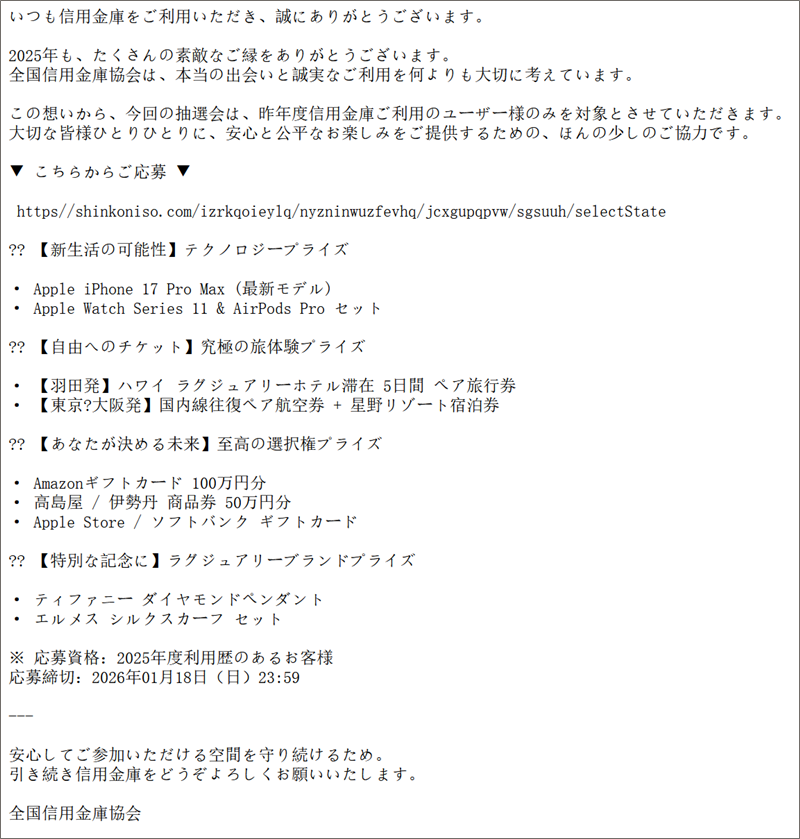

以下、そのメールです。

※テキストだけコピペしてありますので、性質上文字化け等はご容赦ください。

またリンクのURLは直リンク防止のため文字を一部変更してあります。

メール本文

ここから本文

↓↓↓↓↓↓

件名:[spam] 信用金庫ご利用様限定! 2026年超大型抽選会(Apple iPhone 17 Pro Max 最新モデル等)

送信者:信用金庫 <mail20@mail20.owbaseball.com>

いつも信用金庫をご利用いただき、誠にありがとうございます。

2025年も、たくさんの素敵なご縁をありがとうございます。

全国信用金庫協会は、本当の出会いと誠実なご利用を何よりも大切に考えています。

この想いから、今回の抽選会は、昨年度信用金庫ご利用のユーザー様のみを対象とさせていただきます。

大切な皆様ひとりひとりに、安心と公平なお楽しみをご提供するための、ほんの少しのご協力です。

▼ こちらからご応募 ▼

h**ps//shinkoniso.com/izrkqoieylq/nyzninwuzfevhq/jcxgupqpvw/sgsuuh/selectState

?? 【新生活の可能性】テクノロジープライズ

· Apple iPhone 17 Pro Max (最新モデル)

· Apple Watch Series 11 & AirPods Pro セット

?? 【自由へのチケット】究極の旅体験プライズ

· 【羽田発】ハワイ ラグジュアリーホテル滞在 5日間 ペア旅行券

· 【東京?大阪発】国内線往復ペア航空券 + 星野リゾート宿泊券

?? 【あなたが決める未来】至高の選択権プライズ

· Amazonギフトカード 100万円分

· 高島屋 / 伊勢丹 商品券 50万円分

· Apple Store / ソフトバンク ギフトカード

?? 【特別な記念に】ラグジュアリーブランドプライズ

· ティファニー ダイヤモンドペンダント

· エルメス シルクスカーフ セット

※ 応募資格:2025年度利用歴のあるお客様

応募締切:2026年01月18日(日)23:59

—

安心してご参加いただける空間を守り続けるため。

引き続き信用金庫をどうぞよろしくお願いいたします。

全国信用金庫協会

↑↑↑↑↑↑

本文ここまで

「全国信用金庫協会」とは、全国の信用金庫を会員とする業界の利益代表機関です。

でもこのメールは非常に高い確率でフィッシング詐欺メールです。

絶対に開かないでください。

では、その理由を整理していきます。

- 送信元ドメインが明らかに不自然

送信者が信用金庫であるにもかかわらず送信元が「mail20@mail20.owbaseball.com」

全国信用金庫協会や各信用金庫が「owbaseball.com」のような無関係なドメインを使うことはありません。 - 抽選の景品内容が現実的でない

「iPhone 17 Pro Max」や「100万円分Amazonギフト」「ハワイ高級ホテル5日間ペア」など金融機関がこの規模の懸賞をメール一本で無条件に案内することはありません。 - 不自然な日本語・演出

感情に訴える表現が多い(「本当の出会い」「誠実なご利用」「安心と公平」など)

「??」部分は恐らく絵文字の文字化けです。

果たして金融機関がこのようなマーケティング文体を使用するでしょうか?

件名の見出しを確認

この件名の見出しには”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。

メールのヘッダー情報を確認

では、送信者の素性が分かるメールヘッダーの「Receivedフィールド」から情報を探ってみます。

こちらがこのメールのReceivedフィールドです。

Received: from mail20.owbaseball.com (mail20.owbaseball.com [35.201.171.52])

Received のカッコ内は、送信サーバーが自身で書き込むもので、偽装することはできません。

このReceivedフィールドの末尾にあるIPアドレスからメールの発信地を「IP調査兵団」で導き出してみると、台湾の桃園空港付近です。

回線情報を見ると「Google Cloud」とあるので、このメールの送信者は、この辺りからGoogle Cloudのサーバーを利用してメールを送信することができる人物ということになります。

リンク先のドメインを確認

さて、本文に直書きされた詐欺サイトへのリンクですが、実際に接続されるサイトのURLは以下の通りです。

【h**ps//shinkoniso.com/izrkqoieylq/nyzninwuzfevhq/jcxgupqpvw/sgsuuh/selectState】

(直リンク防止のため一部の文字を変更してあります)

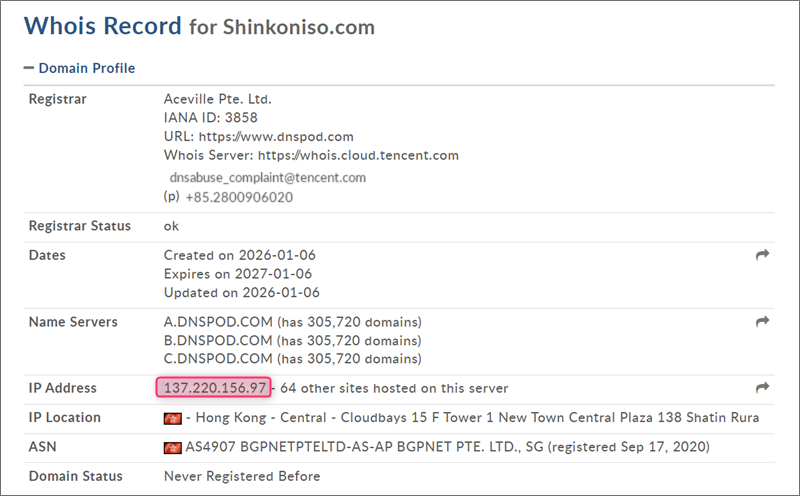

このドメインに関する詳しい情報を「Whois.domaintools.com」さんで取得してみます。

これによるとこのドメインは、昨日の2026年1月6日に1年契約で取得されていることが分かります。

詐欺サイトのドメインは使い捨てが多くこのように短期間契約で所得されます。

割当てているIPアドレスは「137.220.156.97」

「IP調査兵団」でこのIPアドレスからそのロケーション地域を調べると、香港付近であることが分かりました。

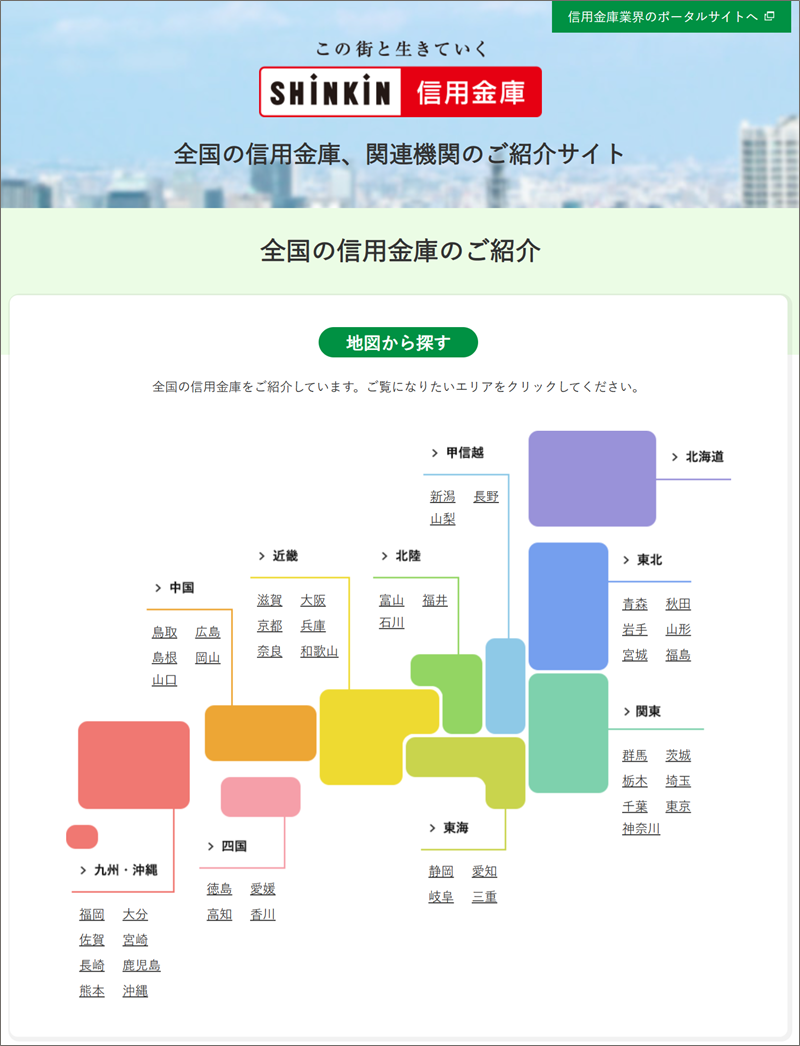

リンクを辿ってみると、一旦はウイルスバスターにブロックされましたが、解除して進むとこのようなページが開きました。

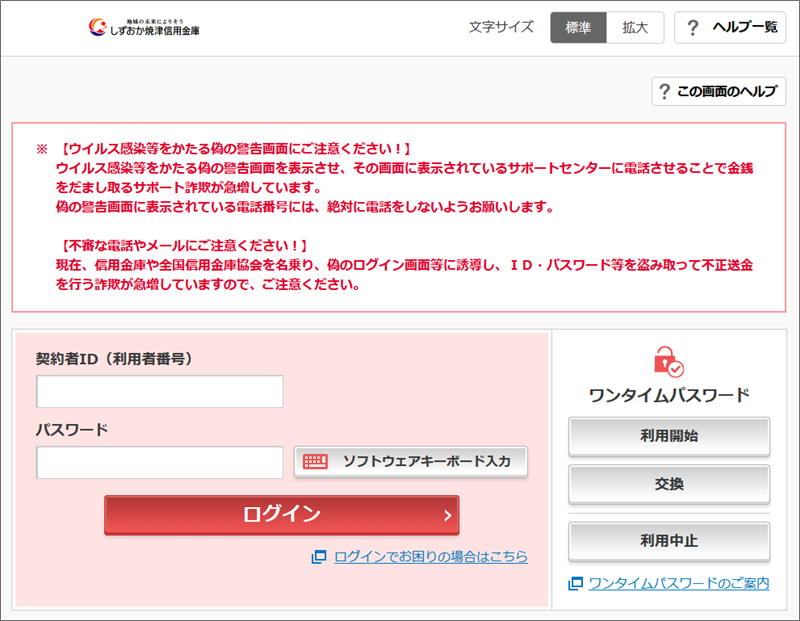

公式サイトとはURLが全く異なるので、これは本物そっくりの偽ログインページです。

この中から「しずおか焼津信用金庫」を選択してみると、恐らく本家からコピーしたであろうこのようにしっかり作り込まれたページが開きました。

当然、ここにIDとパスワードを入力してログインボタンを押してしまうと、その情報は詐欺犯に把握され不正ログインが可能となり、その上で口座操作されて詐欺の被害に遭うことになります。

まとめ

メールの文面や送信者のメールアドレスとリンク先のドメインが「全国信用金庫協会」のものと異なるのでこのメールを詐欺メールと判定いたしました。

恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんのフィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。

いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;