『詐欺メール』カゴヤから『【重要】パスワード有効期限まであと3日(至急対応ください)』と、来た件

★フィッシング詐欺メール解体新書★

「生成AI」が普及し増々便利になる私たちが生活する世の中。

詐欺師もこれを逃すはずが無く、怪しいメールにも生成AIが浸透しつつあり

最近では片言の日本語ではなく、違和感のない流暢な言葉を使うメールが多くなりました。

このブログは、悪意を持ったメールを発見次第できる限り迅速にご紹介し

一人でも被害者が少なくすることを願い、怪しく危険なメールを見破る方法の拡散や

送信者に関する情報を深堀し注意喚起を促すことが最大の目的です。

もし気が付かずに詐欺サイトログインしてしまった場合は、まず落ち着いてできる限り早く

パスワードの変更やクレジットカードの利用停止を行ってください。

いつもご覧くださりありがとうございます!

☆当サイトでは、今の観点から不審なメールであるかどうかを解析して行きます☆

- 件名の見出しを確認

- メールアドレスのドメインを確認

- 宛名を確認

- リンク先のドメインを確認

できる限り分かりやすく説明していいます。

最後までお読みいただても5分~10分程度ですのでごゆっくりご覧ください。

最初に1点だけ以下の件ご了承ください。

本来ならメールの本文を画像でお見せする方が分かりやすいかも知れませんが、全てを画像化してしまうとGoolgeなどのキーワード検索に反映されず、不審なメールを受取って不安で検索される方に繋がらない可能性が高くなります。

できる限り沢山の方に見ていただき情報が拡散できるようにあえて本文を丸々コピペしてテキストにてできるだけ受け取ったメールに近い表現にした上で記載しています。

では、進めてまいります。

前書き

今日は、ホスティングサービスのカゴヤ・ジャパンさんを騙る怪しく危険なメールが多く到着しております。

あまり関係のない方も多いとは思いますが、アカウント乗っ取り目的の悪質なメールなのでご紹介しておこうと思います。

では、今回も詳しく見ていくことにしましょう。

以下、そのメールです。

※テキストだけコピペしてありますので、性質上文字化け等はご容赦ください。

メール本文

ここから本文

↓↓↓↓↓↓

件名:[spam] 【重要】パスワード有効期限まであと3日(至急対応ください)

送信者: “カゴヤ・ジャパン サポートセンター" <contact@kagoya.com>

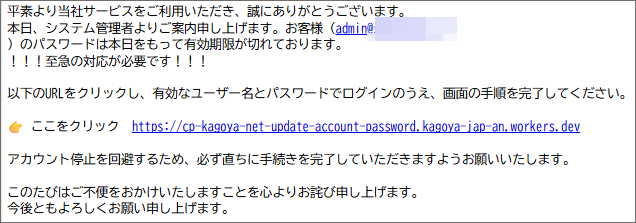

平素より当社サービスをご利用いただき、誠にありがとうございます。

本日、システム管理者よりご案内申し上げます。お客様(admin@*****.***

)のパスワードは本日をもって有効期限が切れております。

!!!至急の対応が必要です!!!

以下のURLをクリックし、有効なユーザー名とパスワードでログインのうえ、画面の手順を完了してください。

👉 ここをクリック h**ps://cp-kagoya-net-update-account-password.kagoya-jap-an.workers.dev

アカウント停止を回避するため、必ず直ちに手続きを完了していただきますようお願いいたします。

このたびはご不便をおかけいたしますことを心よりお詫び申し上げます。

今後ともよろしくお願い申し上げます。

↑↑↑↑↑↑

本文ここまで

これらの不審なメールは、皆さんが様々な登録の際に利用したメールアドレスが漏洩し、専門の業者がその漏洩したアドレスを収集たものを入手した詐欺グループが、こういったメールを送っているので、このメールを受取ったのは、「カゴヤ・ジャパン」ユーザーばかりではありません。

大量のメールを送った中で、ほんの一部の対象者を狙った数打てば当たる方式の詐欺メールです。

この後、最終的にこのメールにつけられたリンクまで調査しますが、このところこれら詐欺サイトへの規制が厳しくなっており、詐欺サイトが設置されるホスティングサービスはセキュリティの強化が図られ、こういったサイトの多くは設置されるとすぐに閉鎖に追いやられています。

そのためこのメールに付けられたリンクももしかしたらすでに機能を停止している可能もあります。

これはパスワードの期限切れを通達するメールですが、カゴヤ・ジャパンを名乗っていることからレンタルサーバーのアカウントに対するパスワードのことを言っているものと思われます。

でもこのメールの作者は、日本語が少々ご不便なようで、「パスワードは本日をもって有効期限が切れております」と今日期限が切れるものに対して「切れております」と過去形の文章になっています。

それに件名には「パスワード有効期限まであと3日」と書かれていて、これも本文とつじつまが合いませんよね。

件名の見出しを確認

この件名の見出しには”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いているものは全て迷惑メールと判断されたもの。

うちのサーバーの場合、注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。

メールアドレスのドメインを確認

送信者として記載されているメールアドレスのドメイン(@より後ろ)は「kagoya.com」

ここは送信者がいくらでもウソを書くことができる部分で絶対鵜呑みにしてはいけません。

このドメインは、確かにカゴヤ・ジャパンの所有するものですが、現在は表向きには利用されておらず、サポートなどに関するメールのドメインは"kagoya.jp” に移行したとされています。

故にこのドメイン以外のメールアドレスで届いた同社からのメールは全て偽物と言うことになります。

では、送信者の素性が分かるメールヘッダーの「Receivedフィールド」から情報を探ってみます。

こちらがこのメールのReceivedフィールドです。

Received: from vps129340.inmotionhosting.com (vps129340.inmotionhosting.com [173.231.196.184])

本来ならここには、送信者のメールアドレスと同じドメインが記載されるはずですがそれとは全く異なる「vps129340.inmotionhosting.com」なんてドメインが記載されていますね。

これでアドレス偽装はほぼ確定!

Receivedのカッコ内は、送信者が利用したサーバーが自身で刻む唯一信頼できる部分で偽装はできません。

このドメインについて考察すると、ドメイン名「inmotionhosting.com」は、アメリカのホスティング会社 InMotion Hosting のもので、「vps129340」 の部分は、その会社が割り当てるサーバのホスト名と思われます。

つまり簡単に言えば、「vps129340.inmotionhosting.com」は、InMotion Hosting で運用されているサーバのホスト名である可能性が高いです。

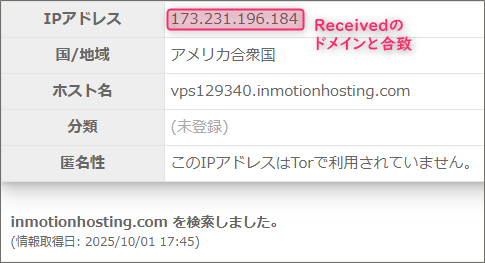

では、試しにドメイン「vps129340.inmotionhosting.com」を割当てているIPアドレスとこのReceivedのIPアドレスを比較してみましょう。

こちらが「Grupo」さんで取得したこのドメインに割当てているIPアドレスです。

割当てているIPアドレスとReceivedフィールドのIPアドレスが合致したので、この送信者は自身のメールアドレスを偽ることなく何食わぬ顔でこのメールを送信してきたことになります。

このReceivedフィールドの末尾にあるIPアドレスからメールの発信地を「IP調査兵団」で導き出してみると、ロサンゼルス付近です。

宛名を確認

このような大切なメールの冒頭には通常「◎◇△ 様」と言ったように「宛名」が書かれていますが、でもこのメールにはその宛名が存在しません。

でも仮にもしこれが本当にカゴヤ・ジャパンからだとすれば、ユーザーの氏名や団体名を絶対知っているはずですから宛名が無いのはとても不自然です。

ならどうしてこのような書き方をするのでしょうか?

その原因は、このメールの送信者は受信者の情報をメールアドレスしか知らないわけだから宛名なんて書きようがないからです。

どうせどこかから漏洩したメールアドレスのリストを入手し、そのメール宛に無選別でこういったメールを送信しているのでしょう。

リンク先のドメインを確認

さて、本文に直書きされた詐欺サイトへのリンクですが、偽装されています。

実際に接続されるサイトのURLは以下の通りです。

【h**ps://jp-jp.net/serve-kagoya】

(直リンク防止のため一部の文字を変更してあります)

当然ながらカゴヤ・ジャパンのドメインとは異なるものが利用されていますね。

先程と同様にこのドメインに関する詳しい情報を「Grupo」さんで取得してみます。

「Registrant Organization」には「Domains By Proxy, LLC」と記載されています。

Domains By Proxy, LLC は、ドメイン登録者のプライバシーを保護するサービスを提供している会社です。

このサービスを利用すると、ドメインの登録者の各種情報(名前、住所、電話番号、メールアドレスなど)が公開されるのを防ぐため、その代わりにこのように、Domains By Proxy の情報が表示され、スパムや不正アクセスからの保護が強化することができます。

半面最近は、このサービスが藪蛇(やぶへび)になりこういったサイバー犯罪の温床とされることが多く見られます。

割当てているIPアドレスは「101.99.93.225」

「IP調査兵団」でこのIPアドレスからそのロケーション地域を調べると、クアラルンプール付近であることが分かりました。

リンクを辿ってみると、このようなページがどこからもブロックされることなく無防備に放置されていました。

公式サイトとはURLが全く異なるので、これは本物そっくりの偽ログインページです。

当然、ここにアカウント名とパスワードを入力してログインボタンを押してしまうとその情報は詐欺犯に把握され不正ログインが可能となります。

不正ログインされると、サーバーが乗っ取られこのような悪を持ったメールの配信や、詐欺サイトの構築などサイバー犯罪の温床とされることでしょうね。

まとめ

今回は、サーバー管理者を狙ったものなので一般の方にはあまり関係ないかもしれませんが、カゴヤ・ジャパンに限らず他のホスティングサービスも騙っていると思われるのでサーバー管理者は十分に注意してください。

恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんのフィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。

いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;